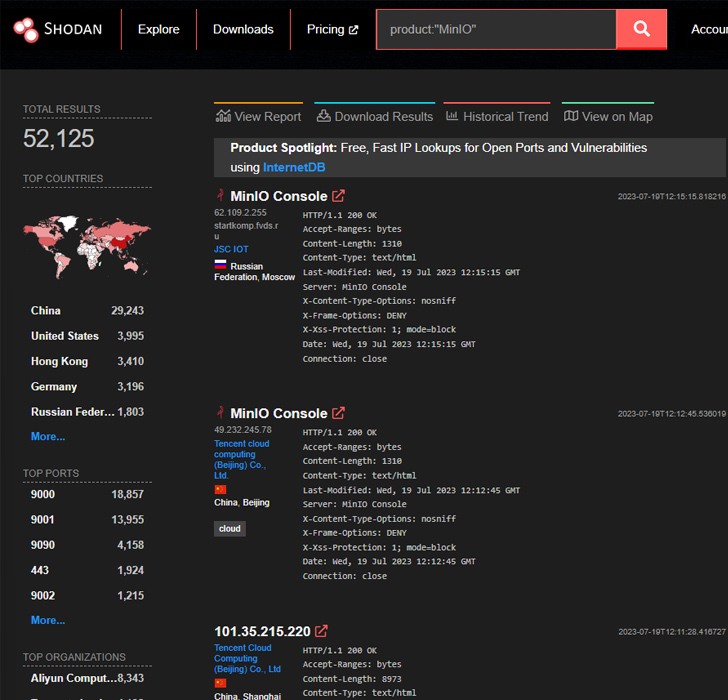

Bilinmeyen bir tehdit aktörünün, etkilenen sunucularda yetkisiz kod yürütülmesini sağlamak için MinIO yüksek performanslı nesne depolama sistemindeki yüksek önemdeki güvenlik kusurlarını silah olarak kullandığı gözlemlendi.

Siber güvenlik ve olay müdahale firması Security Joes, izinsiz girişin MinIO örneğine arka kapı açmak için halka açık bir istismar zincirinden yararlandığını söyledi.

Şunları içerir: CVE-2023-28432 (CVSS puanı: 7,5) ve CVE-2023-28434 (CVSS puanı: 8,8), bunlardan ilki 21 Nisan 2023’te ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) Bilinen İstismar Edilen Güvenlik Açıkları (KEV) kataloğuna eklendi.

Security Joes, iki güvenlik açığının “güvenliği aşılmış kurulumda mevcut olan hassas bilgileri açığa çıkarma ve MinIO uygulamasının çalışır durumda olduğu ana bilgisayarda uzaktan kod yürütmeyi (RCE) kolaylaştırma potansiyeline sahip” olduğunu belirtti. söz konusu The Hacker News ile paylaşılan bir raporda.

Şirket tarafından araştırılan saldırı zincirinde, kusurların, düşman tarafından yönetici kimlik bilgileri elde etmek ve MIRROR_URL belirten bir güncelleme komutunu tetikleyerek ana bilgisayardaki MinIO istemcisini truva atı haline getirilmiş bir sürümle değiştirmek için dayanağı kötüye kullanmak üzere silah haline getirildiği söyleniyor.

MinIO belgeleri “mc admin update komutu dağıtımdaki tüm MinIO sunucularını günceller” okur. “Komut ayrıca dağıtımın genel internet erişimine sahip olmadığı ortamlar için özel bir yansıtma sunucusunun kullanılmasını da destekliyor.”

Güvenlik Joes, “Bu eylemlerin doruk noktası, saldırganın aldatıcı bir güncelleme düzenlemesine olanak tanıyor” dedi. “Saldırgan, orijinal MinIO ikili dosyasını ‘kötü’ karşılığıyla değiştirerek sistemin tehlikeye atılmasını engeller.”

İkili dosyada yapılan kötü niyetli değişiklikler, HTTP istekleri aracılığıyla komutları alan ve yürüten ve etkili bir şekilde arka kapı görevi gören bir uç noktayı açığa çıkarır. Komutlar, uygulamayı başlatan kullanıcının sistem izinlerini devralır.

Algıla, Yanıtla, Koru: Eksiksiz SaaS Güvenliği için ITDR ve SSPM

Kimlik Tehdit Algılama ve Yanıtının (ITDR) SSPM’nin yardımıyla tehditleri nasıl tanımladığını ve azalttığını keşfedin. Kurumsal SaaS uygulamalarınızın güvenliğini nasıl sağlayacağınızı ve ihlal sonrasında bile verilerinizi nasıl koruyacağınızı öğrenin.

İkili dosyanın değiştirilmiş versiyonunun, adlı bir istismarın kopyası olduğunu belirtmekte fayda var. Kötü MinIO Bu, Nisan 2023’ün başlarında GitHub’da yayınlandı. Bununla birlikte, ikisi arasında bir bağlantı olduğunu gösteren hiçbir kanıt yok.

Açık olan şey, tehdit aktörünün bash komut dosyaları ve Python ile çalışma konusunda yetkin olduğu ve bir indirici komut dosyası aracılığıyla kullanım sonrası için uzak bir sunucudan ek yükleri bırakmak için arka kapı erişiminden faydalandığıdır.

Hem Windows hem de Linux ortamlarını hedefleyebilen komut dosyası, tehlikeye atılan ana bilgisayarların profilini çıkarmak için bir ağ geçidi görevi görüyor ve buna göre yürütmenin sonlandırılıp sonlandırılmayacağına karar veriliyor.

Security Joes, “Bu dinamik yaklaşım, tehdit aktörünün, ele geçirilen sistemin algılanan değerine dayalı olarak çabalarını optimize etme konusundaki stratejik yaklaşımını vurguluyor” dedi.