Classiscam hizmet olarak dolandırıcılık programı, 2019’da ortaya çıkışından bu yana suç aktörlerine 64,5 milyon dolar yasa dışı kazanç elde etti.

Group-IB, “Klasiscam kampanyaları ilk olarak dolandırıcıların sahte reklamlar yerleştirdiği ve kullanıcıları mallar için ödeme yapmaya ikna etmek için banka kartlarına para aktararak sosyal mühendislik tekniklerini kullandığı gizli sitelerde başladı.” söz konusu yeni bir raporda.

“O zamandan bu yana Classiscam kampanyaları oldukça otomatik hale geldi ve çevrimiçi pazarlar ve araç paylaşımı siteleri gibi bir dizi başka hizmet üzerinde yürütülebilir hale geldi.”

Mağdurların çoğunluğu Avrupa’da (%62,2), ardından Orta Doğu ve Afrika’da (%18,2) ve Asya-Pasifik’te (%13) bulunuyor. Almanya, Polonya, İspanya, İtalya ve Romanya, Classiscam sohbetlerinde kayıtlı en fazla sayıda dolandırıcılık işleminin gerçekleştiği ülkeler oldu.

İlk olarak 2019 yılında keşfedilen Classiscam, Telegram’daki 1.366 farklı grubu kapsayan bir operasyon için kullanılan şemsiye bir terimdir. Faaliyetler ilk olarak Rusya’yı hedef aldı, ardından dokunaçlarını dünya çapında yaygınlaştırarak 79 ülkeye sızdı ve 251 markayı taklit etti.

Saldırılar, 2020’deki COVID-19 salgını sırasında çevrimiçi alışverişteki artışın etkisiyle büyük bir artış gösterdi.

Group-IB, The Hacker News’e Classiscam’in, geçen hafta Slovak siber güvenlik şirketi ESET tarafından siber suçlular tarafından önceden hazırlanmış bir şablondan sahte sayfalar oluşturmak için kullanılan bir kimlik avı kiti olarak kayıtlara geçirilen Telekopye ile aynı olduğunu söyledi.

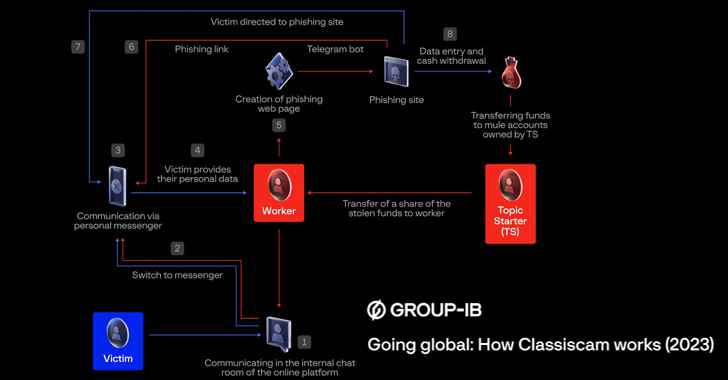

Siber suçluların bu planı gerçekleştirmek için kullandıkları yöntemler arasında, sosyal mühendislik programları yoluyla kullanıcıları sahte reklamı yapılan ürün veya hizmetleri “satın almaları” için kandırmak ve potansiyel kurbanları otomatik olarak oluşturulan kimlik avı web sitelerine yönlendirmek yer alıyor.

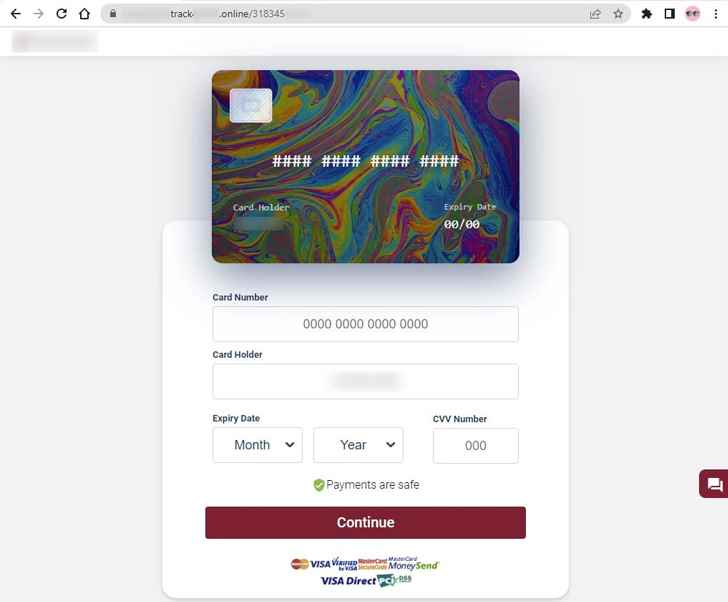

Bu, bağlantıların engellenmemesini sağlamak için konuşmaların anlık mesajlaşma uygulamalarına taşınmasıyla gerçekleştirilir. Kimlik avı sayfaları Telegram botları kullanılarak anında oluşturulur.

Ülkelerin bir alt kümesini hedefleyen kampanyalar aynı zamanda yerel bankalar için sahte giriş sayfaları da içeriyor. Şüphelenmeyen kurbanların bu sayfalara girdiği kimlik bilgileri dolandırıcılar tarafından toplanıyor, dolandırıcılar daha sonra hesaplara giriş yapıyor ve parayı kendi kontrolleri altındaki hesaplara aktarıyor.

Classiscam operatörleri hem alıcı hem de satıcı rolünü oynayabilir. İlk durumda, aktörler bir ürün için ödeme yapıldığını iddia ederek mağduru (yani satıcıyı) teslimat için ödeme yapması veya kimlik avı sayfası aracılığıyla doğrulama kontrolünü tamamlamak için kart bilgilerini girmesi konusunda aldatırlar.

Dolandırıcılığı kolaylaştıran arka uç altyapısı, kurbanlarla arayüz oluşturan ve onları sahte sayfalara yönlendiren işçilerden ve bombacılardan oluşan karmaşık bir piramittir; destekçiler; para katırları; geliştiriciler; ve yeni işçilerin işe alınmasını ve diğer günlük işleri denetleyen yöneticiler.

Singapur merkezli siber güvenlik şirketi, “Classiscam operasyonları zaman içinde gelişti ve farklı taktikler, teknikler ve prosedürler uygulamaya konuldu” dedi.

“En son Classiscam operasyonlarından bazılarında […]Dolandırıcılar, kimlik avı web sayfalarına kurban tarafından tamamlanan bir bakiye kontrolü ekledi. Bu adım, dolandırıcıların kurbanın banka hesabında ne kadar para olduğunu değerlendirip karttan çekebilecekleri tutarı anlayabilmesi için uygulandı.”

Bazı grupların işleyiş biçimindeki önemli bir değişiklik, tarayıcı hesaplarından şifre toplamak ve verileri aktarmak için hırsız kötü amaçlı yazılımların kullanılmasını içeriyor. Group-IB, geleneksel Classiscam saldırıları yerine hırsızlık kampanyaları başlatmaya geçiş yapan bu türden 32 grup tespit ettiğini söyledi.

Algıla, Yanıtla, Koru: Eksiksiz SaaS Güvenliği için ITDR ve SSPM

Kimlik Tehdit Algılama ve Yanıtının (ITDR) SSPM’nin yardımıyla tehditleri nasıl tanımladığını ve azalttığını keşfedin. Kurumsal SaaS uygulamalarınızın güvenliğini nasıl sağlayacağınızı ve ihlal sonrasında bile verilerinizi nasıl koruyacağınızı öğrenin.

Hırsız aileler daha güçlü, çok yönlü ve erişilebilir hale geldikçe, yalnızca finansal amaçlı siber suçlara giriş engelini azaltmakla kalmıyor, aynı zamanda fidye yazılımı, casusluk ve diğer uzlaşma sonrası görev hedeflerinin öncüsü olarak da hareket ediyorlar.

Bulgular, yeni bir Birleşmiş Milletler (BM) raporunun, Güneydoğu Asya’da, özellikle Kamboçya ve Myanmar’da 200.000’den fazla insanın organize suç çeteleri tarafından romantik yatırım dolandırıcılıklarına (domuz kasaplığı), kripto dolandırıcılığına, kripto para dolandırıcılığına katılmaya zorlandığını ortaya koymasının ardından geldi. ve yasa dışı kumar.

Raporda, bazı mağdurların diğer suçların yanı sıra zorla çalıştırma, cinsel şiddet, işkence, acımasız cezalar ve keyfi gözaltılara maruz kaldığı belirtildi. Dolandırıcılıkların her yıl milyarlarca ABD doları gelir sağladığı tahmin ediliyor.

BM İnsan Hakları Ofisi, “Çevrimiçi dolandırıcılık operasyonlarına bulaşan kişilerin çoğu erkek, ancak kadınlar ve ergenler de kurbanlar arasında yer alıyor.” söz konusu.

“Çoğu insan ticaretinin meydana geldiği ülkenin vatandaşı değil. Mağdurların çoğu iyi eğitimli, bazen profesyonel işlerden geliyor veya yüksek lisans ve hatta yüksek lisans derecesine sahip, bilgisayar okuryazarı ve çok dilli.”