Bilinmeyen bir tehdit aktörü bundan yararlanıyor kötü amaçlı npm paketleri Kurban makinelerden kaynak kodu ve yapılandırma dosyalarını çalmak amacıyla geliştiricileri hedeflemek, tehditlerin açık kaynak depolarında nasıl sürekli olarak gizlendiğinin bir işareti.

Yazılım tedarik zinciri güvenlik şirketi Checkmarx, “Bu kampanyanın arkasındaki tehdit aktörünün 2021 yılına kadar uzanan kötü niyetli faaliyetlerle bağlantısı var” dedi söz konusu The Hacker News ile paylaşılan bir raporda. “O zamandan beri sürekli olarak kötü amaçlı paketler yayınladılar.”

En son rapor, Phylum’un ayın başında açıkladığı, bir dizi npm modülünün değerli bilgileri uzak bir sunucuya sızdırmak üzere tasarlandığı kampanyanın devamı niteliğinde.

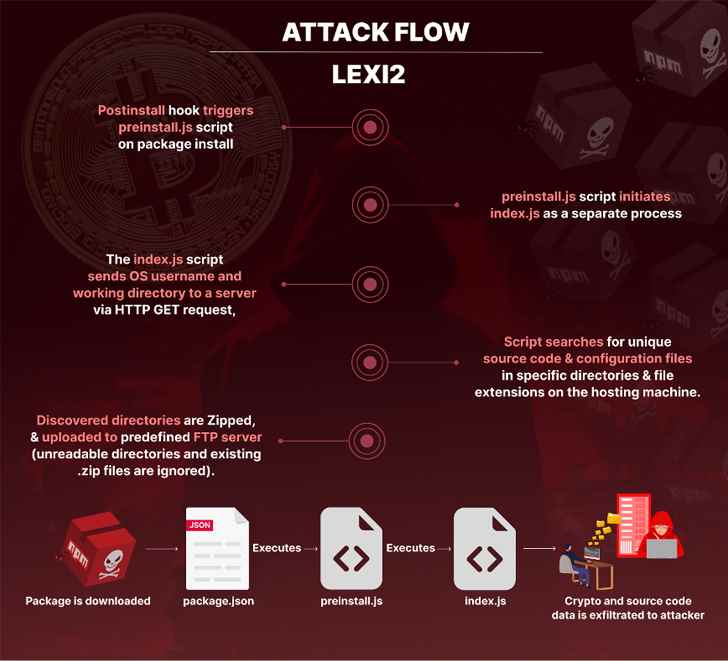

Paketler, tasarım gereği, package.json dosyasında tanımlanan bir kurulum sonrası kancası aracılığıyla kurulumdan hemen sonra yürütülecek şekilde yapılandırılmıştır. Sistem meta verilerini yakalamak ve ayrıca belirli dizinlerden kaynak kodu ve sırları toplamak için index.js’yi üreten preinstall.js’nin başlatılmasını tetikler.

Saldırı, betiğin veriler için bir ZIP arşivi oluşturması ve bunu önceden tanımlanmış bir FTP sunucusuna aktarmasıyla sonuçlanır.

Tüm paketleri birbirine bağlayan ortak özellik, package.json dosyasında yazar olarak “lexi2” kullanılmasıdır; bu, Checkmarx’ın etkinliğin kökenlerini 2021’e kadar izlemesine olanak tanır.

Kampanyanın kesin hedefleri belirsiz olsa da binarium-client, binarium-crm verockrefer gibi paket adlarının kullanılması, hedeflemenin kripto para birimi sektörüne yönelik olduğunu gösteriyor.

Güvenlik araştırmacısı Yehuda Gelb, “Kripto para sektörü sıcak bir hedef olmaya devam ediyor ve sadece kötü amaçlı paketlerle değil, aynı zamanda sürekli ve titizlikle planlanmış saldırıları aylar hatta yıllar öncesine dayanan ısrarcı düşmanlarla da boğuştuğumuzu anlamak önemli.” dedi.