Daha önce belgelenmemiş bir Android bankacılık truva atı MMRat Haziran 2023’ün sonlarından bu yana, cihazlara uzaktan el koymak ve mali dolandırıcılık yapmak için Güneydoğu Asya’daki mobil kullanıcıları hedef aldığı gözlemlendi.

Trend, “Adını kendine özgü paket adı com.mm.user’den alan kötü amaçlı yazılım, kullanıcı girişini ve ekran içeriğini yakalayabilir ve ayrıca kurbanın cihazlarını çeşitli tekniklerle uzaktan kontrol edebilir, böylece operatörlerinin kurbanın cihazında banka dolandırıcılığı yapmasına olanak tanır.” Mikro söz konusu.

MMRat’ı benzerlerinden ayıran şey, protokol arabelleklerine (aka protobuf), güvenliği ihlal edilmiş telefonlardan büyük hacimli verileri verimli bir şekilde aktarmak için, Android kötü amaçlı yazılımlarının giderek artan karmaşıklığını gösteriyor.

Kimlik avı sayfalarında kullanılan dile göre olası hedefler arasında Endonezya, Vietnam, Singapur ve Filipinler yer alıyor.

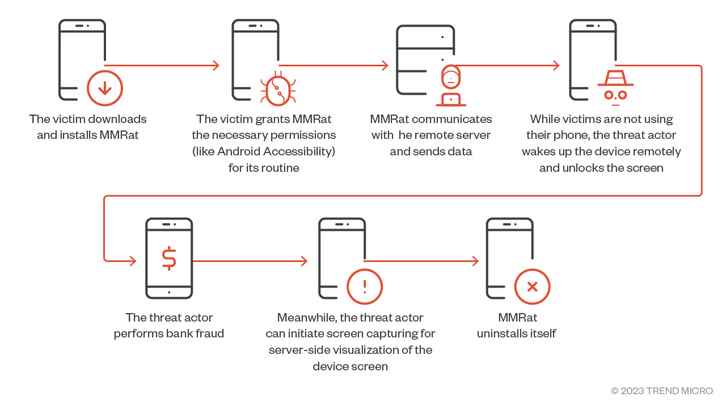

Saldırıların giriş noktası, resmi uygulama mağazalarını taklit eden kimlik avı siteleri ağıdır, ancak kurbanların bu bağlantılara nasıl yönlendirildiği henüz bilinmemektedir. MMRat tipik olarak maskeli balolar resmi bir hükümet veya flört uygulaması olarak.

Uygulama, yüklendikten sonra ağırlıklı olarak Android erişilebilirlik hizmetine ve MediaProjection API’ye dayanıyor; bunların her ikisi de faaliyetlerini gerçekleştirmek için SpyNote adlı başka bir Android finansal truva atı tarafından kullanılıyor. Kötü amaçlı yazılım ayrıca kendisine başka izinler vermek ve ayarları değiştirmek için erişilebilirlik izinlerini kötüye kullanabilir.

Ayrıca, yeniden başlatmalar arasında hayatta kalmak için kalıcılığı ayarlar ve talimatları beklemek ve bu komutların yürütülmesinin sonuçlarını kendisine geri aktarmak için uzak bir sunucuyla iletişim başlatır. Truva atı, veri sızdırma, video akışı ve C2 kontrolü gibi işlevler için farklı bağlantı noktası ve protokol kombinasyonlarını kullanır.

MMRat, sinyal gücü, ekran durumu ve pil istatistikleri, yüklü uygulamalar ve kişi listeleri dahil olmak üzere çok çeşitli cihaz verilerini ve kişisel bilgileri toplama yeteneğine sahiptir. Tehdit aktörünün bir sonraki aşamaya geçmeden önce bir tür kurban profili çıkarmak için ayrıntıları kullandığından şüpheleniliyor.

MMRat’ın diğer özelliklerinden bazıları, gerçek zamanlı ekran içeriğini kaydetmeyi ve tehdit aktörünün kurbanın cihazına, cihaz kilitliyken ve aktif olarak kullanılmadığında uzaktan erişebilmesini sağlayacak şekilde kilit ekranı desenini yakalamayı içerir.

Trend Micro, “MMRat kötü amaçlı yazılımı, kurbanın cihazını uzaktan kontrol etmek, jestler yapmak, ekran kilidini açmak ve metin girmek gibi eylemleri gerçekleştirerek Erişilebilirlik hizmetini kötüye kullanıyor” dedi.

“Bu, tehdit aktörleri tarafından çalınan kimlik bilgileriyle birlikte banka dolandırıcılığı gerçekleştirmek için kullanılabilir.”

Saldırılar, MMRat’ın UNINSTALL_APP C2 komutunu aldıktan sonra kendisini silmesiyle sona eriyor; bu genellikle başarılı bir dolandırıcılık işleminin ardından gerçekleşiyor ve cihazdaki tüm enfeksiyon izlerini etkili bir şekilde ortadan kaldırıyor.

Bu tür güçlü kötü amaçlı yazılımların oluşturduğu tehditleri azaltmak için kullanıcıların yalnızca resmi kaynaklardan uygulama indirmesi, uygulama incelemelerini incelemesi ve kullanımdan önce uygulamanın erişim istediği izinleri kontrol etmesi önerilir.