Siber güvenlik araştırmacıları, BadBazaar casus yazılımını virüslü cihazlara dağıtmak üzere tasarlanmış, Google Play Store ve Samsung Galaxy Store aracılığıyla dağıtılan Signal ve Telegram için kötü amaçlı Android uygulamaları keşfetti.

Slovak şirketi ESET, kampanyayı Çin bağlantılı bir aktöre bağladı. GREF.

Güvenlik araştırmacısı Lukáš, “Büyük ihtimalle Temmuz 2020’den ve Temmuz 2022’den beri aktif olan kampanyalar, Android BadBazaar casusluk kodunu Google Play mağazası, Samsung Galaxy Store ve kötü amaçlı Signal Plus Messenger ve FlyGram uygulamalarını temsil eden özel web siteleri aracılığıyla dağıtıyor.” Štefanko söz konusu The Hacker News ile paylaşılan yeni bir raporda.

Kurbanların öncelikli olarak Almanya, Polonya ve ABD’de tespit edildiği, ardından Ukrayna, Avustralya, Brezilya, Danimarka, Kongo-Kinşasa, Hong Kong, Macaristan, Litvanya, Hollanda, Portekiz, Singapur, İspanya ve Yemen’in geldiği belirtildi.

BadBazaar’ın ilk kez Kasım 2022’de Lookout tarafından Çin’deki Uygur topluluğunu hedef aldığı, görünüşte zararsız Android ve iOS uygulamalarıyla belgelendi; bu uygulamalar yüklendikten sonra çağrı kayıtları, SMS mesajları, konumlar ve diğerleri dahil olmak üzere çok çeşitli verileri topluyor.

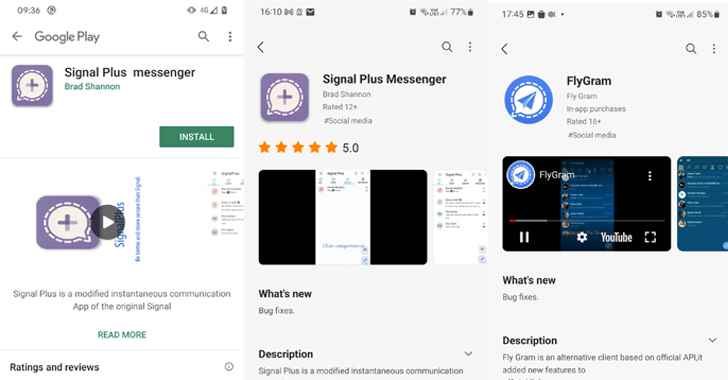

En az 2018’den beri aktif olan önceki kampanya, hileli Android uygulamalarının hiçbir zaman Play Store’da yayınlanmaması açısından da dikkat çekicidir. Her iki uygulama da o zamandan beri Google’ın uygulama mağazasından kaldırıldı, ancak Samsung Galaxy Store’da mevcut olmaya devam ediyorlar.

Uygulamaların detayları şu şekilde:

- Signal Plus Messenger (org.thinkcrime.securesmsplus) – Temmuz 2022’den bu yana 100’den fazla indirme, ayrıca signalplus aracılığıyla da erişilebilir[.]kuruluş

- FlyGram (org.telegram.FlyGram) – Haziran 2020’den bu yana 5.000’den fazla indirme, ayrıca flygram aracılığıyla da erişilebilir[.]kuruluş

Bu dağıtım mekanizmalarının ötesinde, potansiyel kurbanların muhtemelen Android uygulamalarını paylaşmaya odaklanan bir Uygur Telegram grubundan uygulamaları yüklemeleri için kandırıldığı söyleniyor. Grubun 1.300’den fazla üyesi var.

Hem Signal Plus Messenger hem de FlyGram, hassas kullanıcı verilerini toplamak ve sızdırmak için tasarlanmıştır; her uygulama aynı zamanda taklit ettikleri ilgili uygulamalardan bilgi toplamaya da adanmıştır: Signal ve Telegram.

Buna, kurbanın truva atı bulaştırılmış uygulamadan Bulut Senkronizasyonu özelliğini etkinleştirmesi durumunda Signal PIN’ine ve Telegram sohbet yedeklerine erişme yeteneği de dahildir.

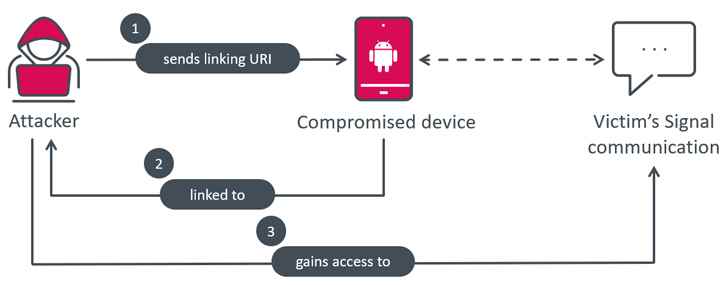

Yeni bir gelişmeyle Signal Plus Messenger, ele geçirilen cihazı herhangi bir kullanıcı etkileşimi gerektirmeden saldırganın Signal hesabına gizlice bağlayarak kurbanın Signal iletişimlerinin gözetlendiği ilk belgelenmiş vakayı temsil ediyor.

“Casusluktan sorumlu kötü amaçlı yazılım olan BadBazaar, gerekli URI’yi kendi sitesinden alarak olağan QR kod tarama ve kullanıcı tıklama sürecini atlıyor. [command-and-control] sunucu ve gerektiğinde gerekli eylemi doğrudan tetikleyen Cihazı bağla düğmesine tıklanıyor,” diye açıkladı Štefanko.

“Bu, kötü amaçlı yazılımın kurbanın akıllı telefonunu saldırganın cihazına gizlice bağlamasına ve kurbanın bilgisi olmadan Signal iletişimlerini gözetlemesine olanak tanıyor.”

FlyGram da kendi adına şu özelliği uyguluyor: SSL sabitleme Sertifikayı APK dosyasına yerleştirerek, yalnızca önceden tanımlanmış sertifikayla şifrelenmiş iletişime izin verilecek şekilde analizden kaçınmak, böylece uygulama ile sunucusu arasındaki ağ trafiğinin ele geçirilmesini ve analiz edilmesini zorlaştırmak.

Uygulamanın Bulut Senkronizasyon özelliğinin incelenmesi, hizmete kaydolan her kullanıcıya, sırayla artan farklı bir kimlik atandığını daha da ortaya çıkardı. 13.953 kullanıcının (ESET dahil) FlyGram’ı yüklediği ve Bulut Senkronizasyonu özelliğini etkinleştirdiği tahmin edilmektedir.

ESET, grubu APT15’e bağlayan daha önceki açık kaynak raporlarına rağmen, kesin kanıt bulunmadığını öne sürerek GREF’i ayrı bir küme olarak izlemeye devam ettiğini söyledi.

Štefanko, “BadBazaar’ın asıl amacı cihaz bilgilerini, kişi listesini, çağrı kayıtlarını ve yüklü uygulamaların listesini sızdırmak ve kurbanın Signal Plus Messenger uygulamasını gizlice saldırganın cihazına bağlayarak Signal mesajları üzerinde casusluk yapmaktır” dedi.