Yeni bulgular, kötü niyetli aktörlerin, sinsi bir kötü amaçlı yazılım tespitinden kaçınma tekniğinden yararlanabileceğini ve Windows Container Isolation Framework’ü manipüle ederek uç nokta güvenlik çözümlerini atlayabileceğini gösteriyor.

Bulgular Deep Instinct güvenlik araştırmacısı Daniel Avinoam tarafından sunuldu. DEF CON güvenlik konferansı bu ayın başında düzenlendi.

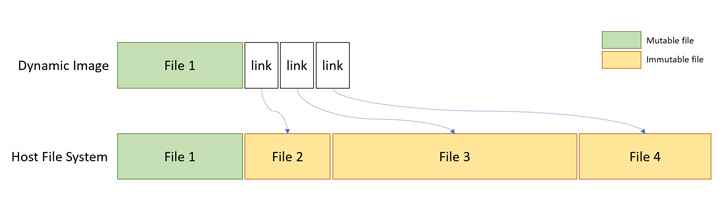

Microsoft’un konteyner mimarisi (ve buna ek olarak, Windows Korumalı Alanı) a denilen şeyi kullanır dinamik olarak oluşturulmuş görüntü dosya sistemini her bir kapsayıcıdan ana bilgisayara ayırmak ve aynı zamanda sistem dosyalarının çoğaltılmasını önlemek için.

Bu, “değişebilecek dosyaların temiz kopyalarına sahip olan, ancak ana bilgisayarda zaten mevcut olan Windows görüntüsünde bulunan ve değişemeyen dosyalara bağlantılar içeren bir işletim sistemi görüntüsünden” başka bir şey değildir ve böylece tam bir işletim sistemi için genel boyutu düşürür.

Avinoam, “Sonuç, hiçbir gerçek veri saklamayan ancak sistemdeki farklı bir birime işaret eden ‘hayalet dosyalar’ içeren görüntülerdir.” söz konusu The Hacker News ile paylaşılan bir raporda. “İşte bu noktada aklıma şu fikir geldi: Peki ya bu yeniden yönlendirme mekanizmasını dosya sistemi operasyonlarımızı karartmak ve güvenlik ürünlerini karıştırmak için kullanabilirsek?”

Windows Container Isolation FS (wcifs.sys) mini filtre sürücüsünün devreye girdiği yer burasıdır. Sürücünün asıl amacı, Windows kapsayıcıları ile ana bilgisayarları arasındaki dosya sistemi ayrımını sağlamaktır.

Başka bir deyişle, fikir mevcut sürecin fabrikasyon bir kapsayıcı içinde çalışmasını sağlamak ve güvenlik yazılımını uyarmadan dosya sistemindeki dosyaları oluşturabilecek, okuyabilecek, yazabilecek ve silebilecek şekilde G/Ç isteklerini işlemek için mini filtre sürücüsünden yararlanmaktır.

|

| Kaynak: Microsoft |

Bu aşamada, bir mini filtrenin dosya sistemi yığınına dolaylı olarak kayıt yaptırarak bağlandığını belirtmekte fayda var. filtre yöneticisi filtrelemeyi seçtiği G/Ç işlemleri için. Her bir mini filtre tahsis edilmiş filtre gereksinimlerine ve yükleme sırası grubuna göre Microsoft tarafından atanan “tamsayı” yükseklik değeri.

wcifs sürücüsünde bir rakım aralığı 180000-189999 (özellikle 189900), üçüncü taraflarınkiler de dahil olmak üzere antivirüs filtreleri 320000-329999 rakım aralığında çalışır. Sonuç olarak, geri aramaları tetiklemeden çeşitli dosya işlemleri gerçekleştirilebilir.

Avinoam, “Antivirüs sürücülerinin tespiti olmadan IO_REPARSE_TAG_WCI_1 yeniden ayrıştırma etiketini kullanarak dosyaları geçersiz kılabildiğimiz için, bunların tespit algoritması resmin tamamını alamayacak ve dolayısıyla tetiklenmeyecektir,” diye açıkladı.

Bununla birlikte, saldırıyı gerçekleştirmek için wcifs sürücüsüyle iletişim kurmak için idari izinler gerekir ve bu, ana sistemdeki dosyaları geçersiz kılmak için kullanılamaz.

Açıklama, siber güvenlik şirketinin, kullanıcının ayrıcalıklarını SYSTEM’in ayrıcalıklarına yükseltmek ve potansiyel olarak kötü amaçlı kod yürütmek için Windows Filtreleme Platformunu (WFP) kötüye kullanan NoFilter adlı gizli bir tekniği göstermesiyle geldi.

Saldırılar, WFP’nin başka bir işlem için erişim belirteçlerini çoğaltmasına, bir IPSec bağlantısını tetiklemesine ve tabloya bir SİSTEM belirteci eklemek için Yazdırma Biriktiricisi hizmetinden yararlanmasına ve ele geçirilen sistemde oturum açmış başka bir kullanıcının belirtecinin elde edilmesini mümkün kılmasına olanak tanır. yanal hareket için.