Çin bağlantılı olduğundan şüphelenilen bir bilgisayar korsanlığı grubu, küresel bir casusluk kampanyasının parçası olarak hükümet, ordu, savunma ve havacılık, yüksek teknoloji endüstrisi ve telekom sektörlerini ihlal etmek için Barracuda Networks Email Security Gateway (ESG) cihazlarında yakın zamanda açıklanan sıfır gün kusurundan yararlandı .

Mandiant adı altında etkinliği takip eden UNC4841tehdit aktörünün “savunma çabalarına son derece duyarlı” olduğunu ve hedeflere kalıcı erişimi sürdürmek için işleyiş tarzını aktif olarak değiştirebilme yeteneğine sahip olduğunu belirtti.

Google’ın sahibi olduğu tehdit istihbarat firması, “UNC4841, ya yama yayınlanmadan önce ya da Barracuda’nın iyileştirme rehberliğinden kısa bir süre sonra tehlikeye attığı yüksek öncelikli hedeflerin küçük bir alt kümesinde varlığını sürdürmek için tasarlanmış yeni ve yeni kötü amaçlı yazılımlar kullandı.” söz konusu bugün yayınlanan yeni bir teknik raporda.

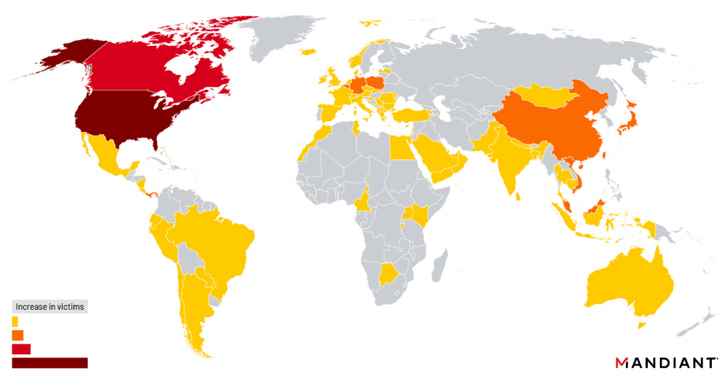

Etkilenen kuruluşların neredeyse üçte biri devlet kurumlarıdır. İlginçtir ki, ilk ihlallerden bazılarının coğrafi olarak Çin ana karasına konumlandırılmış az sayıda cihazda gerçekleşmiş olduğu görülüyor.

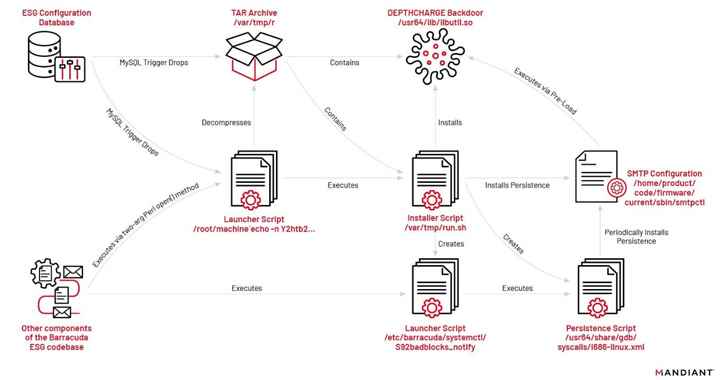

Saldırılar, kötü amaçlı yazılım dağıtmak ve kullanım sonrası faaliyetleri yürütmek için CVE-2023-2868’in kullanılmasını gerektiriyor. Bazı durumlarda izinsiz girişler, iyileştirme çabalarına yanıt olarak kalıcılığı korumak için SUBMARINE (aka DEPTHCHARGE) gibi ek kötü amaçlı yazılımların konuşlandırılmasına yol açmıştır.

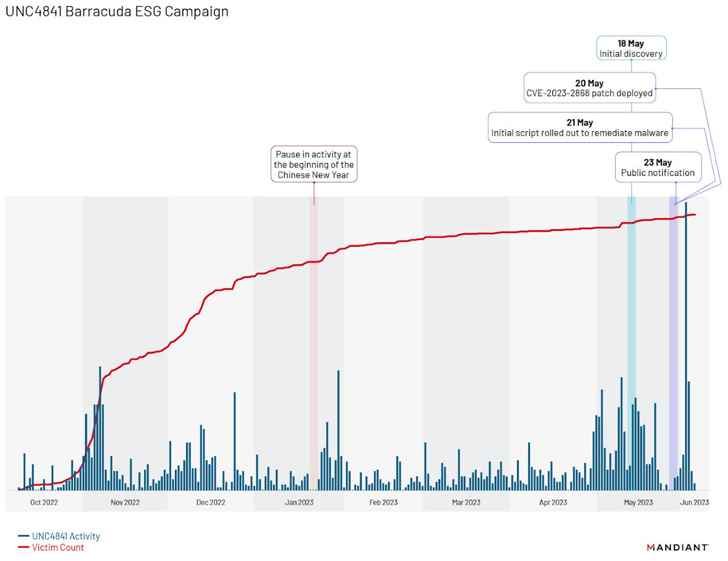

Kampanyanın daha ayrıntılı analizi, Çin Yeni Yılı’nın başlangıcına denk gelen “yaklaşık 20 Ocak’tan 22 Ocak 2023’e kadar faaliyetlerde belirgin bir düşüş” olduğunu ve ardından biri Barracuda’nın 23 Mayıs 2023’teki kamuya duyurusunun ardından iki dalgalanmanın geldiğini ortaya çıkardı. ve ikincisi Haziran 2023’ün başlarında.

İkincisinin, saldırganın “SKIPJACK, DEPTHCHARGE ve FOXTROT / FOXGLOVE yeni kötü amaçlı yazılım ailelerinin konuşlandırılması yoluyla tehlikeye atılmış ortamlara erişimi sürdürmeye çalışmasını” kapsadığı söyleniyor.

SKIPJACK, içeriklerinin kodunu çözüp çalıştırmadan önce belirli gelen e-posta başlıkları ve konuları için bir dinleyiciyi kaydeden pasif bir implant olsa da, DEPTHCHARGE, LD_PRELOAD ortam değişkenini kullanarak Barracuda SMTP (BSMTP) arka plan programına önceden yüklenir ve yürütülmek üzere şifrelenmiş komutları alır.

DEPTHCHARGE’ın ilk kullanımı 30 Mayıs 2023’e, yani Barracuda’nın kusuru kamuya açıklamasından sadece birkaç gün sonrasına kadar uzanıyor. Mandiant, kötü amaçlı yazılımın belirli bir hedef alt kümesine hızla yayıldığını gözlemlediğini, bunun da yüksek düzeyde hazırlık yapıldığını ve yüksek değerli ortamlarda kalıcı olma girişimini gösterdiğini söyledi.

Şirket, “Ayrıca, bu operasyonun küresel kapsamına rağmen fırsatçı olmadığını ve UNC4841’in, hedef ağlara erişimlerini potansiyel olarak kesintiye uğratabilecek beklenmedik durumları tahmin etmek ve bunlara hazırlanmak için yeterli planlama ve finansmana sahip olduğunu da öne sürüyor” diye açıkladı.

Güvenliği ihlal edilen toplam cihazların yaklaşık yüzde 2,64’ünün DEPTHCHARGE ile enfekte olduğu tahmin ediliyor. Bu mağduriyet, ABD ve yabancı devlet kurumlarının yanı sıra yüksek teknoloji ve bilgi teknolojisi sağlayıcılarını da kapsamaktadır.

Yine seçici olarak hedeflere iletilen üçüncü kötü amaçlı yazılım türü, FOXGLOVE adlı C tabanlı bir program kullanılarak başlatılan bir C++ implantı olan FOXTROT’tur. TCP aracılığıyla iletişim kurarak tuş vuruşlarını yakalama, kabuk komutlarını çalıştırma, dosyaları aktarma ve ters kabuk ayarlama özellikleriyle birlikte gelir.

Dahası, FOXTROT paylaşımları, son aylarda çok sayıda Çinli hack ekibi tarafından yaygın olarak kullanılan Reptile adlı açık kaynaklı bir rootkit ile örtüşüyor. Bu aynı zamanda Fortinet FortiOS işletim sistemindeki yamalı orta önemdeki bir güvenlik açığının sıfır gün istismarıyla bağlantılı bir tehdit aktörü olan UNC3886’yı da içeriyor.

Mandiant, “FOXTROT ve FOXGLOVE, UNC4841 tarafından kullanıldığı gözlemlenen ve Barracuda ESG’leri için özel olarak tasarlanmamış tek kötü amaçlı yazılım aileleri olmaları açısından da dikkat çekicidir” dedi. “İşlevsellik açısından FOXTROT’un, yanal hareketi ve kimlik bilgileri hırsızlığını mümkün kılmak için bir ağ içindeki diğer Linux tabanlı cihazlara da dağıtılması planlanmıştı.”

FOXGLOVE ve FOXTROT’u öne çıkaran bir diğer husus, UNC4841 tarafından kullanılan tüm kötü amaçlı yazılım aileleri arasında en seçici şekilde konuşlandırılmış olmaları ve bunu yalnızca hükümet veya hükümetle ilgili kuruluşları hedeflemek için kullanmalarıdır.

Düşman grubunun, sınırlı sayıda kurban ortamında iç keşif ve ardından yanal hareket eylemleri gerçekleştirdiği de tespit edildi. Kuruluşlardaki kullanıcıların posta kutularında oturum açmak için Microsoft Outlook Web Access’in (OWA) kullanılması birden fazla vakayı gerektirdi.

Gelişmiş kalıcı tehdit (APT) aktörü, uzaktan erişimin alternatif bir biçimi olarak, daha önce etkilenen cihazların yaklaşık yüzde beşinde, etc/passwd dosyasında rastgele oluşturulmuş dört karakter içeren hesaplar oluşturdu.

UNC4841’in Çin bağlantıları, altyapı ortak noktaları grup ile UNC2286 kod adlı başka bir kategorize edilmemiş küme arasında, bu da FamousSparrow ve GhostEmperor olarak takip edilen diğer Çin casusluk kampanyalarıyla örtüşüyor.

En son açıklama, ABD Federal Soruşturma Bürosu’nun (FBI) devam eden risk nedeniyle etkilenen müşterileri ESG cihazlarını derhal değiştirmeye çağırdığı bir dönemde geldi.

Şirket, “UNC4841, küresel casusluk operasyonlarını mümkün kılmak için çok çeşitli kötü amaçlı yazılımlardan ve amaca yönelik tasarlanmış araçlardan yararlanan, iyi kaynaklara sahip bir aktördür” diyerek, tehdit aktörünün belirli kurban ortamlarına seçici olarak daha fazla yük dağıtma becerisine dikkat çekti.

“Paylaşılan altyapı ve anonimleştirme teknikleri, paylaşılan araçlar ve muhtemelen kötü amaçlı yazılım geliştirme kaynakları gibi, Çinli siber casusluk aktörleri arasında yaygındır. Sıfır gün güvenlik açıklarına sahip uç altyapıyı hedef alan Çin siber casusluk operasyonlarını ve bunların konuşlandırılmasını gözlemlemeye devam etmemiz muhtemeldir. belirli cihaz ekosistemlerine göre özelleştirilmiş kötü amaçlı yazılım.”