Siber güvenlik araştırmacıları, terk edilmiş bir yanıt URL’sinden yararlanarak bir Microsoft Entra ID (eski adıyla Azure Active Directory) uygulamasıyla ilişkili bir ayrıcalık yükseltme vakası keşfettiler.

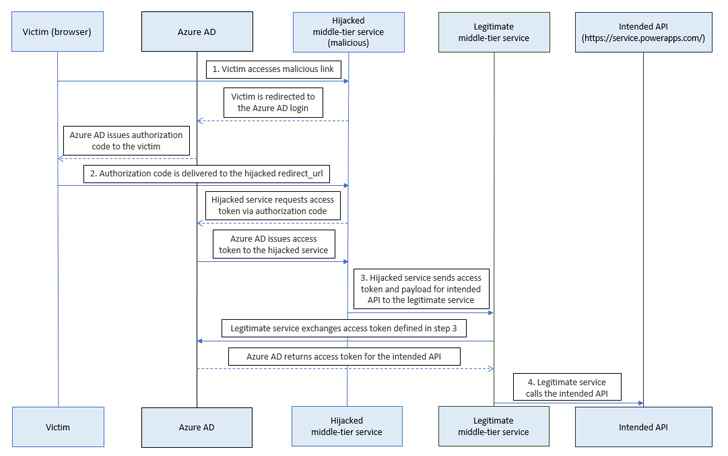

Secureworks Karşı Tehdit Birimi (CTU), “Bir saldırgan, yetkilendirme kodlarını kendilerine yeniden yönlendirmek için bu terk edilmiş URL’den yararlanabilir ve haksız elde edilen yetkilendirme kodlarını erişim belirteçleriyle değiştirebilir.” söz konusu Geçen hafta yayınlanan teknik bir raporda.

“Tehdit aktörü daha sonra orta düzey bir hizmet aracılığıyla Power Platform API’yi arayabilir ve yükseltilmiş ayrıcalıklar elde edebilir.”

5 Nisan 2023’teki sorumlu açıklamanın ardından sorun, Microsoft tarafından bir gün sonra yayınlanan bir güncelleme aracılığıyla giderildi. Secureworks ayrıca şunları da kullanıma sundu: açık kaynak aracı diğer kuruluşların terkedilmiş yanıt URL’lerini taramak için kullanabileceği.

Yanıt URL’siYönlendirme URI’si olarak da adlandırılan , uygulamaya başarıyla yetki verildikten ve bir yetkilendirme kodu veya erişim belirteci verildikten sonra yetkilendirme sunucusunun kullanıcıyı gönderdiği konumu ifade eder.

Microsoft, belgelerinde “Yetkilendirme sunucusu kodu veya belirteci yönlendirme URI’sine gönderir, bu nedenle uygulama kayıt sürecinin bir parçası olarak doğru konumu kaydetmeniz önemlidir” diyor.

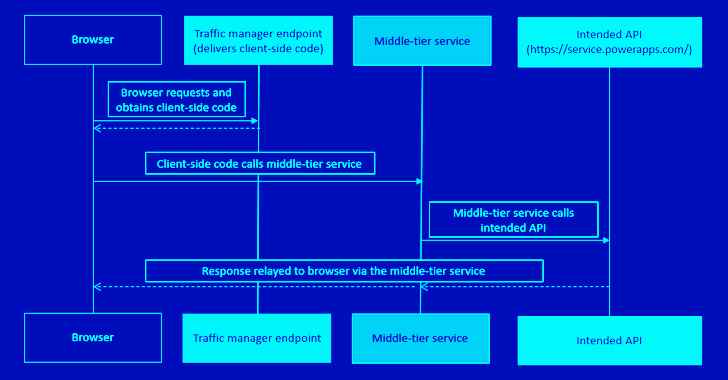

Secureworks CTU, Azure Traffic Manager profiliyle ilişkili, orta düzey bir hizmet aracılığıyla Power Platform API’sinin çağrılmasına ve ortam yapılandırmalarına müdahale edilmesini mümkün kılan, terk edilmiş bir Dynamics Veri Entegrasyonu uygulaması yanıt URL’si tespit ettiğini söyledi.

Varsayımsal bir saldırı senaryosunda bu, mevcut bir sistem yöneticisi rolünü edinmek için kullanılmış olabilir. servis müdürü ve bir ortamın silinmesi için istekler göndermek, ayrıca takip faaliyetlerini gerçekleştirmek amacıyla hedef hakkında bilgi toplamak için Azure AD Graph API’sini kötüye kullanmak.

Ancak bu, kurbanın kötü amaçlı bir bağlantıya tıklaması ve bunun sonucunda Microsoft Entra ID tarafından oturum açıldıktan sonra verilen yetkilendirme kodunun, tehdit aktörü tarafından ele geçirilen bir yönlendirme URL’sine iletilmesi olasılığını göz önünde bulundurur.

Açıklama, Kroll’un açık yönlendirmeler kullanan DocuSign temalı kimlik avı kampanyalarında bir artış olduğunu ortaya çıkarmasıyla geldi; bu kampanyalar, düşmanların, tıklandığında potansiyel kurbanları kötü amaçlı bir siteye yönlendiren özel hazırlanmış URL’ler yaymasına olanak tanıyor.

Kroll’dan George Glass, “Güvenilir bir web sitesinden yararlanan aldatıcı bir URL oluşturarak, kötü niyetli aktörler, kullanıcıları bağlantıya tıklama konusunda daha kolay manipüle edebilir ve aynı zamanda bağlantıları kötü amaçlı içerik açısından tarayan ağ teknolojisini aldatabilir/atlayabilir.” söz konusu.

“Bu, kurbanın oturum açma kimlik bilgileri, kredi kartı ayrıntıları veya kişisel veriler gibi hassas bilgileri çalmak üzere tasarlanmış kötü amaçlı bir siteye yönlendirilmesine neden oluyor.”