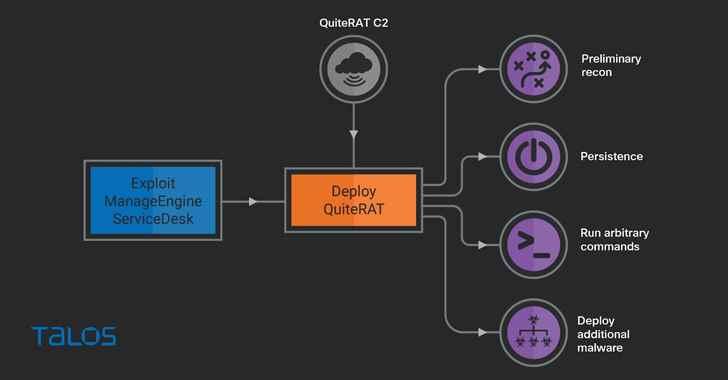

Lazarus Group olarak bilinen Kuzey Kore bağlantılı tehdit aktörünün, Zoho ManageEngine ServiceDesk Plus’ı etkileyen, şu anda yamalanmış kritik bir güvenlik açığından yararlanarak aşağıdaki gibi bir uzaktan erişim truva atı dağıttığı gözlemlendi: OldukçaRAT.

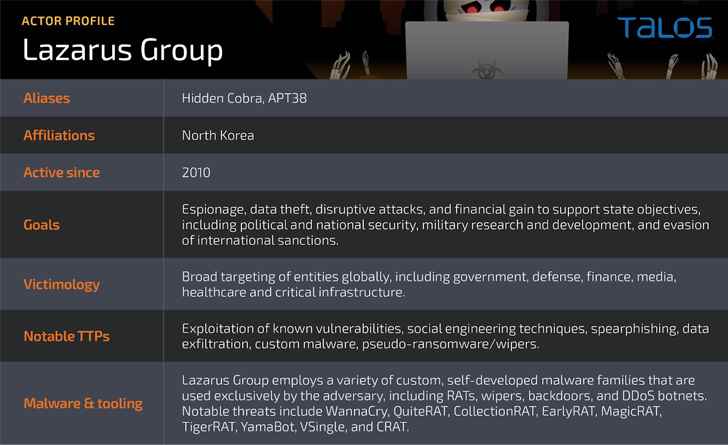

Siber güvenlik şirketi Cisco Talos, hedeflerinin arasında internet omurgası altyapısı ile Avrupa ve ABD’deki sağlık kuruluşlarının yer aldığını söyledi. iki parçalı analiz bugün yayınlandı.

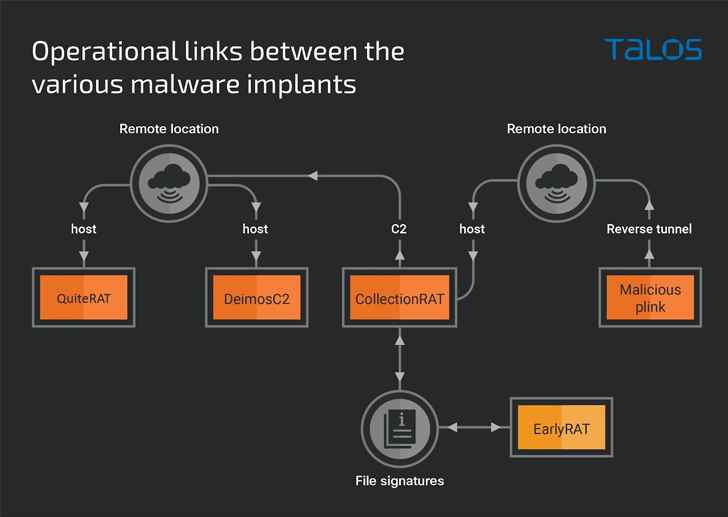

Dahası, düşmanın işletmelere yönelik siber saldırılarında geri dönüştürülmüş saldırı altyapısının daha yakından incelenmesi, “Almanya” adı verilen yeni bir tehdidin keşfedilmesine yol açtı. KoleksiyonRAT.

Talos, bu bileşenlerin yıllar içinde iyi bir şekilde belgelenmesine rağmen Lazarus Grubu’nun aynı ticari beceriye güvenmeye devam etmesinin, tehdit aktörünün operasyonlarına olan güveninin altını çizdiğini belirtti.

QuietRAT’ın TigerRAT’ın devamı olan MagicRAT’ın devamı olduğu söylenirken CollectionRAT’ın EarlyRAT (aka Jüpiter), uç noktada komut çalıştırma yeteneklerine sahip, PureBasic’te yazılmış bir implant.

Güvenlik araştırmacıları Asheer Malhotra, Vitor Ventura ve Jungsoo An, “QuiteRAT, Lazarus Group’un daha iyi bilinen MagicRAT kötü amaçlı yazılımıyla aynı yeteneklerin çoğuna sahip ancak dosya boyutu önemli ölçüde daha küçük” dedi. “Her iki implant da Qt çerçevesi üzerine inşa edildi ve keyfi komut yürütme gibi yetenekler içeriyor.”

Qt çerçevesinin kullanılması, “kötü amaçlı yazılımın kodunun karmaşıklığını artırdığı” için, düşmanın analizi çok daha zorlu hale getirmeye yönelik kasıtlı bir çabası olarak görülüyor.

2023’ün başlarında tespit edilen etkinlik, CVE-2022-47966’nın, çevrimiçi ortamda ortaya çıkan kusurun kavram kanıtından (Poc) yalnızca beş gün sonra, QuitRAT ikili dosyasını kötü amaçlı bir URL’den doğrudan dağıtmak için kullanılmasını içeriyordu.

Araştırmacılar, “QuiteRAT açıkça MagicRAT’ın bir evrimidir” dedi. “MagicRAT, ortalama 18 MB boyutuyla daha büyük, daha hacimli bir kötü amaçlı yazılım ailesi olmasına rağmen, QuietRAT, ortalama 4 ila 5 MB boyutuyla çok daha küçük bir uygulamadır.”

İkisi arasındaki bir diğer önemli fark, QuietRAT’ta yerleşik bir kalıcılık mekanizmasının olmayışıdır; bu mekanizma, tehlikeye atılan ana bilgisayarda sürekli çalışmayı sağlamak için sunucudan bir komut verilmesini gerektirir.

Bulgular aynı zamanda WithSecure tarafından bu Şubat ayı başlarında ortaya çıkarılan, yamalı Zimbra cihazlarındaki güvenlik kusurlarının kurban sistemlerine sızmak ve sonuçta QuietRAT’ı yüklemek için kullanıldığı başka bir kampanyayla da örtüşüyor.

Cisco Talos, saldırganın “uzlaşma sonrası aşamada bunları katı bir şekilde kullanmak yerine, saldırılarının ilk erişim aşamasında açık kaynaklı araçlara ve çerçevelere giderek daha fazla güvendiğini” söyledi.

Buna GoLang tabanlı açık kaynak da dahildir DeimosC2 çerçevesi CollectionRAT öncelikli olarak meta verileri toplamak, rastgele komutlar çalıştırmak, virüslü sistemdeki dosyaları yönetmek ve ek yükler sağlamak için kullanılırken kalıcı erişim elde etmek için kullanılır.

CollectionRAT’ın nasıl yayıldığı hemen belli değil, ancak kanıtlar, aynı altyapıda barındırılan PuTTY Link (Plink) yardımcı programının truva atı haline getirilmiş bir kopyasının, sisteme uzak bir tünel oluşturmak ve kötü amaçlı yazılımı sunmak için kullanıldığını gösteriyor.

“Lazarus Grubu daha önce MagicRAT gibi özel yapım implantların kullanımına güveniyordu, VTekAraştırmacılar, , Dtrack ve YamaBot’un başarılı bir şekilde tehlikeye atılmış bir sisteme kalıcı ilk erişim sağlamanın bir yolu olduğunu söyledi.

“Bu implantlar daha sonra, tehlikeye atılan kurumsal ağda çok sayıda kötü amaçlı, uygulamalı klavye etkinliğini gerçekleştirmek için çeşitli açık kaynaklı veya çift kullanımlı araçları dağıtacak şekilde donatılıyor.”

Bu gelişme, Lazarus Grubunun sürekli olarak taktik değiştirdiğinin ve kötü niyetli cephaneliğini genişlettiğinin, aynı zamanda yazılımda yeni ortaya çıkan güvenlik açıklarını yıkıcı etkilerle silahlandırdığının bir işaretidir.