Fidye yazılımı 2023’te daha fazla kuruluşu mağdur etme yolunda ilerlerken, saldırganlar, savunmacılar bir enfeksiyonu tespit edemeden geniş çaplı hasara yol açmak için saldırılarını hızla artırıyor.

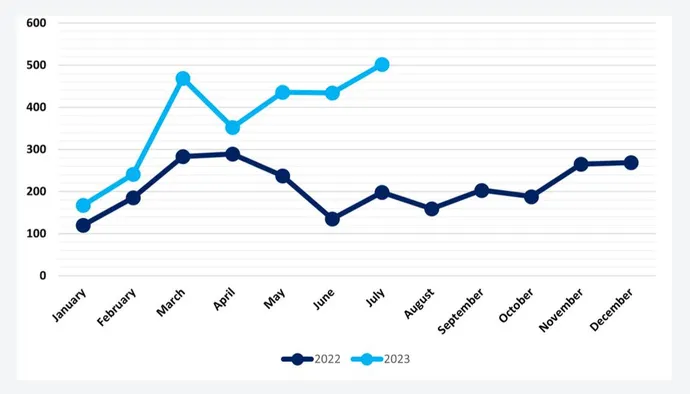

Güvenlik danışmanlığı şirketi NCC Group tarafından 23 Ağustos’ta yayınlanan bir rapora göre, temmuz ayında 502 saldırıdan elde edilen veriler, bir önceki yılın aynı ayına göre %150’den fazla bir artışla sızıntı sitelerinde yayınlandı. Büyüme 2023’te de yükseliş trendini sürdürüyor; sitelerde duyurulan ihlallerin sayısı (artık çifte şantaj yapan fidye yazılımı gruplarının ortak taktiği) 2022’nin aynı dönemine kıyasla bugüne kadar %79 arttı.

Tehdit istihbaratının küresel başkanı Matt Hull, MOVEit gibi yönetilen dosya aktarım hizmetlerinde yakın zamanda ortaya çıkan, istismar edilmesi kolay güvenlik açıkları ve ilk erişim sunan hizmet sayısının giderek artması gibi faktörlerin bir araya gelmesinin artışa yol açtığını söylüyor. NCC Group’ta.

“Suç grupları… doğaları gereği fırsatçıdır; para kazanmak isterler ve bu parayı kazanmanın en kolay yolunu ararlar” diyor. “Yani bu yılın bir noktasında başka bir MOVEit veya buna benzer bir şey olursa, grupların bu kervana katıldığını ve faaliyetlerde büyük artışlar gördüğünü göreceğinizden hiç şüphem yok.”

Diğer veriler, Sophos’un 80 olaya müdahale vakası üzerinde yaptığı analize göre, fidye yazılımı suçlularının, ilk erişimi elde ettikten sonra şirketleri ele geçirmeye daha hızlı yöneldiğini ve fidye yazılımı olaylarında ortalama kalma süresinin 2022’de dokuz günden beş güne düştüğünü gösteriyor. , bir siber güvenlik şirketi. Diğer saldırı türleri daha yavaş ilerliyor; fidye yazılımı olmayan saldırganlar, 2022’deki 11 güne kıyasla 13 gün daha fazla zaman alıyor. Sophos yıl ortası “Aktif Rakip Raporu” analizinde şunları belirtti:.

Sophos uygulamalı araştırma saha CTO’su Chester Wisniewski, saldırganların yaptıkları işte daha iyi hale geldiklerini, verileri çalma ve şifreleme süreçlerini geliştirdiklerini söylüyor.

“Beş günlük ortalama bekleme süresine baktığınızda bu mantıklı geliyor [because it] Tam ölçekli, modern bir fidye yazılımı saldırısı gerçekleştirmek bu kadar uzun sürüyor” diyor. “İçeri girmenin bir yolunu bulmalısınız, Active Directory’ye sızmalı ve yönetici olmak için kendinizi yükseltmelisiniz, sık sık bunu yapmalısınız.” yedeklemeleri devre dışı bırakın. … Yapmanız gereken tüm bu görevler varken, kalma süresini dört veya beş günden çok daha kısa sürede elde edemezsiniz.”

Silin ve Bırakın

Her ikisi de bu hafta yayınlanan iki ayrı rapordan elde edilen sonuçlar, Cl0p grubu gibi bazı saldırı gruplarının verileri şifrelemekten daha basit hırsızlık ve gasp yöntemlerine yönelmesine rağmen, kripto fidye yazılımının oluşturduğu tehdidin devam ettiğinin altını çiziyor şeması. Çoğu grup, bir şirketi fidyeyi ödemeye ikna etmek için verilerin çalınmasına ve şifrelenmesine dayanan, çifte şantaj olarak bilinen stratejiyi izlemeye devam ediyor.

NCC Group’un “Siber Tehdit İstihbaratı RaporuTüketici döngüleri ve teknoloji endüstrileri, bildirilen ihlal sayısının yalnızca yarısı ile sırasıyla ikinci ve üçüncü sırada yer aldı.

NCC Group’tan Hull, “Sanayi sektöründe gördüklerimiz… daha az düzenleme olduğunu biliyoruz, son yıllarda siber güvenlik bütçelerine daha az harcama yapıldığını biliyoruz” diyor. “Bunu, örneğin beş ila 10 yıl önce fidye yazılımlarının ve suç gruplarının ana hedefi olan finansal hizmetlerle karşılaştırdığınızda, neredeyse ortadan kaybolmuş durumdalar.”

Saldırganlar ayrıca, özellikle Active Directory sunucularının güvenliğini tehlikeye atmak için, genellikle “kaçma” olarak adlandırılan, hızlı bir şekilde yanal hareket etme eğilimindedir ve bu da onlara iç ağdaki diğer kaynakların çoğuna erişim sağlayabilir. Sophos’un olay özet raporuna göre, bir Active Directory sunucusunun tehlikeye atılması için geçen ortalama süre yaklaşık 16 saattir.

Raporda, “Bir Active Directory sunucusu üzerinde bir dayanak noktası oluşturmak, bir saldırganın yeteneklerini büyük ölçüde artırır” ifadesine yer verildi. “Bir AD sunucusu genellikle bir ağ içindeki en güçlü ve ayrıcalıklı varlıktır; tüm kuruluştaki kimlik ve politikaları kontrol etme kapasitesine sahiptir. Saldırganlar yüksek ayrıcalıklı hesapları ele geçirebilir, yeni hesaplar oluşturabilir veya meşru hesapları devre dışı bırakabilir.”

Sophos, son olarak, çoğu saldırının hafta ortasında ancak iş saatleri dışında gerçekleştiğini, saldırganların zaman farklarını kendi avantajlarına kullandığını söyledi.

Cl0p Faktörü

Büyümenin çoğunu belirli bir grup oluşturdu: Cl0p grubu. İki yönetilen dosya aktarım platformundaki güvenlik açıklarından yararlanmak için hızla harekete geçti; Mayıs ayı sonlarında MOVEit’e ve Ocak ayı başlarında GoAnywhere MFT’ye saldırdı ve bu da başarılı uzlaşmaların artmasına neden oldu. Ancak NCC’den Hull, Cl0p fidye yazılımı grubunun artık doğrudan hırsızlık ve gasp yöntemine başvurduğunu, verileri çaldığını ve kurbanın ödeme yapmaması halinde verileri ifşa etmekle tehdit ettiğini söylüyor.

“Bu gruplardan bazılarının geleneksel olarak fidye yazılımı olarak adlandırılan yazılımı kullanmadığını biliyoruz; verilerin şifrelenmesi söz konusu değil” diyor. “Ve bazı gruplarda, tam olmasa da, veri şifrelemeden veri sızdırmaya odaklanmaya doğru genel bir geçiş olduğu kesin.”

NCC Group’un verilerine göre Cl0p grubu, sızıntı sitelerinde ikinci en başarılı grup olan Lockbit 3.0’dan üç kat daha fazla veri sızıntısı yayınladı. Grubun başarısı, veri sızıntısı sitelerine yapılan gönderilerde artışa neden oldu ve bu da NCC Grubunun fidye yazılımı takibini daha da yukarıya taşıdı.

Hull, Cl0p grubunun çabaları takip edilmese bile fidye yazılımı faaliyetlerinin arttığını söylüyor. Cl0p faaliyeti göz ardı edildiğinde, veri sızıntısı sitelerine yapılan gönderiler yıldan yıla hâlâ %57 arttı; bu, şantaj grubu da dahil olmak üzere %79’luk genel büyümeden daha azdı, ancak yine de önemli bir artıştı.

Buna ek olarak, Hull, 2022’de fidye yazılımı faaliyetlerinde yaz aylarında yaşanan düşüşün bu yıl gerçekleşmediğini, bunun da muhtemelen küresel kriz sırasında geçimini sağlamaya çalışan siber suçluların sayısının arttığını söylüyor.

“Geçen yıl ekonominin gerilemesiyle birlikte, bu suç gruplarının para kazanmasının bir yolunun bulunması gerekiyor” diyor. “Karlarını tekrar artırmaları gerekiyor, dolayısıyla bunu yapmaya yönelik bir tür dürtü olduğu açık.”