Bir kullanıcının bakış açısından, OAuth sihir gibi çalışır. Yalnızca birkaç tuşa basarak, hesap oluşturma sürecini hızlı bir şekilde tamamlayabilir ve aradığınız yeni uygulamaya veya entegrasyona anında erişebilirsiniz. Ne yazık ki çok az kullanıcı, yeni bir OAuth hibesi oluşturduklarında izin verdikleri izinlerin sonuçlarını anlıyor, bu da kötü niyetli aktörlerin çalışanları kurumsal ortamlara istenmeyen erişim vermeleri için manipüle etmelerini kolaylaştırıyor. birinde en yüksek profilli örneklerPawn Storm’un Demokratik Ulusal Konvansiyona ve diğerlerine yönelik saldırıları, sosyal mühendislik yoluyla kurbanları hedeflemek için OAuth’tan yararlandı.

Güvenlik ve BT ekiplerinin, riskli etkinlikleri veya aşırı izin veren kapsamları yakalamak için yeni ve mevcut OAuth izinlerini programatik olarak gözden geçirme pratiği oluşturmaları akıllıca olacaktır. Ve, için yeni çözümler var SaaS güvenliği bu işlemi kolaylaştırabilecek kırpma.

Kuruluşunuzun hibelerini önceliklendirmek ve araştırmak için bazı en iyi uygulamalara göz atalım.

Bir OAuth iznini ne zaman araştırmanız gerekir?

Kuruluşlar, OAuth hibe incelemelerine birkaç farklı şekilde yaklaşır. Bazıları yeni OAuth izinlerini gerçek zamanlı olarak incelemeyi tercih ederek, bir kullanıcı yeni bir uygulamaya kaydolduğunda veya bir entegrasyona bağlandığında inceleme başlatır. Daha da iyi bir uygulama, Google veya Microsoft ayarlarınızı herhangi bir yeni hibe için idari onay gerektirecek şekilde uyarlamak olacaktır. önce çalışanlar onu kullanmaya başlayabilir ve ekibinize şüpheli her şeyi araştırması ve yakalaması için zaman tanır.

Yeni OAuth izinlerini incelemek, sorunları erkenden tespit etmenize yardımcı olsa da, bir OAuth yetkisi devreye girdikten sonra gözetim sona ermemelidir. Yüksek riskli etkinlikleri veya ciddi değişiklikleri tespit etmek için verilen izinleri sürekli olarak gözden geçirerek OAuth güvenlik hijyenini sürdürmek önemlidir. Aylık veya üç aylık olarak, güvenlik ve BT ekiplerinin mevcut OAuth izinlerini denetlemesi, değişiklikleri kontrol etmesi ve kullanılmayan izinleri budaması gerekir.

OAuth kapsamlarını değerlendirerek araştırmalarınızı özelleştirin.

OAuth kimlik doğrulaması, bir kullanıcının izni için proxy görevi görebilen üçüncü taraf uygulamalara erişim belirteçleri atayarak çalışır ve verilen izinlerin kapsamı geniş bir aralıkta olabilir. Her yetkinin sağladığı erişim kapsamını göz önünde bulundurarak OAuth araştırmalarınıza öncelik verebilirsiniz.

Farklı kapsamlar kuruluşunuz için farklı düzeylerde risk taşıdığından, verilen izinlere göre araştırmalarınızın standartlarını değiştirebilirsiniz. Kişisel olarak tanımlanabilir bilgiler (PII) veya fikri mülkiyet gibi kritik bilgilere erişim sağlama olasılığı daha yüksek olan kapsamlara sahip hibelere veya bir uygulamada değişiklik yapabilen hibelere daha fazla odaklanın.

Ayrıca, kapsamlarla birlikte sizin için tüm OAuth yetkilerinin bir envanterini oluşturabilecek araçlara da bakmak isteyebilirsiniz. OAuth risk puanları bu süreci kolaylaştırmak için.

OAuth sağlayıcılarını ve itibarlarını değerlendirin.

OAuth yetkisini vermekten sorumlu sağlayıcının güvenilir olup olmadığını değerlendirin. Örneğin, satıcının güvenlik sayfasını inceleyebilir, güvenlik sertifikalarına bakabilir ve güvenlik programlarının en iyi uygulamaları takip ettiğinden emin olabilirsiniz.

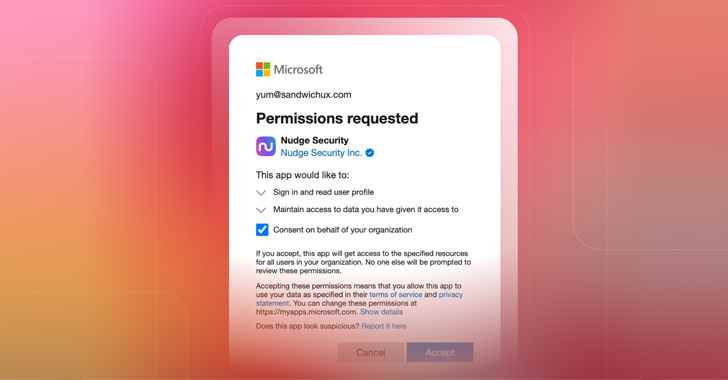

Bazı itibar işaretleri, diğer kuruluşların hibeye ne kadar güvendiğini anlamanıza yardımcı olabilir. Örneğin, hem Microsoft hem de Google, uygulama yayıncılarının kimliğini doğrulamak için size hibe konusunda daha fazla güven verebilecek sistemlere sahiptir. Ancak saldırganlar, doğrulanmış yayıncı durumlarından yararlanmayı başardı. son saldırılarbu nedenle uygulayıcılar, bunları bir uygulamanın güvenilirliğine ilişkin kesin bir değerlendirme yerine yararlı bir sinyal olarak görmelidir.

Belirli bir uygulamanın ve belirli bir hibenin popülaritesi, başka bir güven göstergesi sağlayabilir. Hibe kuruluşunuz için yeni değilse, çalışanlarınızın kaçının hibeyi ne sıklıkta kullandığına bakarak hibenin kendi iş gücünüz içindeki popülaritesini değerlendirebilirsiniz. OAuth uygulamasının Google pazarında mevcut olması durumunda, bunu kuruluşunuz dışındaki popülerliğe veya yükleme sayısına da genişletebilirsiniz.

OAuth izninin etki alanlarını kontrol edin.

Bir markanın itibarına güvenmeden önce, listelenen hibelerin gerçekten doğrulamaya çalıştığınız satıcıya ait olduğundan emin olmanız gerekir. Bir hibenin etki alanlarını kontrol etmek, bir satıcının söz konusu OAuth yetkisini gerçekten destekleyip desteklemediğini veya hibenin, meşru bir markanın itibarından yararlanmaya çalışan biri tarafından oluşturulup oluşturulmadığını belirlemenize yardımcı olabilir.

Örneğin, hibenin yanıt URL’si calendly3.com ise bunun kötü niyetli bir kopyacı değil, aslında bir Calendly alanı olduğundan emin olmalısınız. Hibe adının URL ile eşleşip eşleşmediğini ve alan adının Google tarafından onaylanıp onaylanmadığını araştırmalısınız.

Yayıncı e-postasını araştırın.

OAuth belirteci tarafından kullanılan müşteri kimliğini kaydetmek için kullanılan e-posta adresi olan yayıncı e-postasına bakarak bir hibenin meşruiyeti hakkında ek bilgi edinebilirsiniz.

Bazen, bir OAuth hibe yayıncısı, Gmail gibi bir ücretsiz posta sağlayıcısından kişisel bir e-posta adresi kullanır ve bu, bazı riskleri gösterebilir. Durum buysa, kötü niyetle kullanılmış olma olasılığını anlamak için o e-postanın itibarına bakabilirsiniz. Örneğin, kötü bir kişinin e-posta hesabını ele geçirmesine neden olabilecek, ortalıkta dolaşan, güvenliği ihlal edilmiş kimlik bilgileri olmadığından emin olun. Microsoft kısa bir süre önce çalınan Exchange Online hesaplarını spam yaymak için kullanan tehdit aktörleri konusunda uyardı. kötü amaçlı OAuth uygulamaları. Aktörler, kimlik bilgileri doldurma saldırılarını kullanarak çalınan hesaplara ilk erişimi elde etti; bu, güvenliği ihlal edilmiş kimlik bilgilerinin riskin erken bir göstergesi olabileceği anlamına geliyor.

Sağlayıcının ortamınıza nasıl eriştiğini değerlendirin.

Bir sağlayıcının ortamınıza nasıl eriştiğine göz kulak olmak, ani değişiklikleri işaretlemenize ve şüpheli etkinlikleri belirlemenize yardımcı olabilir. Örneğin, bir OAuth izninin kuruluşunuzun e-postasına erişmesine izin verdiğinizi varsayalım. Üç ay boyunca Amazon AWS’den Google Workspace API’lerini arayarak erişirler. Aniden, tamamen farklı bir altyapıdan (TOR çıkış düğümü, proxy ağı, VPS, vb.) Yüksek riskli bir API çağrısı alırsınız. Satıcının güvenliği ihlal edilmiş veya uygulamanın kimlik bilgileri çalınmış olabilir. Bu satıcıların ortamınıza nasıl eriştiğiyle ilgili etkinliği izliyorsanız, bu tür bir değişiklik olası bir sorunu gösterebilir.

Kuruluşunuzun bu etkinliği izleme yeteneği, ödediğiniz hizmet düzeyine bağlı olabilir. Örneğin Google, ortamınızda hangi API’lerin adlandırıldığını ve bunlara ne zaman ve nasıl erişildiğini gösteren bir etkinlik akışına erişmek için özel bir lisans gerektirir. Etkinlik akışı için ödeme yapmazsanız ve bir olay meydana gelirse kör olabilirsiniz.

Öte yandan Microsoft, kısa süre önce bulut günlüklerini yalnızca premium lisans sahipleri yerine tüm kullanıcıların kullanımına sunmayı seçerek günlük erişimi konusundaki duruşunu değiştirdi. Değişim takip etti CISA’dan gelen baskı ve birden fazla kurumdaki devlet e-posta hesapları saldırıya uğradıktan sonra diğerleri, etkilenen taraflardan en az biri için premium günlük kaydı olmadan keşfedilemezdi.

OAuth tedarikçilerinizin güvenlik duruşunu izleyin.

Devam eden izlemenizin bir parçası olarak, OAuth satıcı firmalarınızı etkilemiş olabilecek yüksek profilli tedarik zinciri saldırılarına dikkat edin. Satıcınızın tedarik zincirindeki bir sağlayıcı bir veri ihlali yaşarsa, kendi güvenlik duruşunuzu tehlikeye atabilir mi?

Benzer şekilde, büyük güvenlik açıklarının güvendiğiniz satıcılar üzerindeki etkisini de göz önünde bulundurun. Apache Log4j’de bulunanlar gibi geniş çapta yararlanılan bir güvenlik açığı herkese açık hale geldiğinde, ortamınıza OAuth erişimi olan satıcılardan herhangi birinin etkilenip etkilenmeyeceğini değerlendirin. Benzer şekilde, OAuth izinleri içindeki güvenlik açıklarına da dikkat etmelisiniz. Microsoft “nOAuth” hatalı yapılandırması bu, kötü aktörlerin etkilenen hesapları ele geçirmesini sağlayabilir. Tedarikçi firmalarınızın etkilenebileceğine inanıyorsanız, güvenlik açığının çözüldüğünü öğrenene kadar bu izinleri iptal etmek gibi bir işlem yapmayı seçebilirsiniz.

Nudge Security ile yüksek riskli OAuth izinlerini araştırın ve iptal edin.

Dürtme Güvenliği bir SaaS yönetim platformu modern BT yönetişimi ve güvenliği için. OAuth yetkileri de dahil olmak üzere kuruluşunuzdaki herhangi biri tarafından şimdiye kadar oluşturulmuş her SaaS ve bulut varlığının eksiksiz görünürlüğünü sağlar. Platform, kuruluşunuzda şimdiye kadar oluşturulan her uygulamadan uygulamaya OAuth izninin bir envanterinin yanı sıra, izin türü, yaş, kapsam sayısı, erişim izni verenler ve genel bir OAuth risk puanı gibi OAuth risk bilgileri sağlar. Bu görünürlük sayesinde, kullanıcılar yalnızca iki tıklamayla kolayca OAuth incelemeleri yapabilir, riski değerlendirebilir ve hatta OAuth izinlerini iptal edebilir. Bedavaya deneyin.

Not: Bu makale, Nudge Security’nin CTO’su ve kurucu ortağı Jaime Blasco tarafından ustalıkla yazılmış ve katkıda bulunmuştur.