Bir telefon gözetimi Yeni verilere göre, Spyhide adlı uygulama dünyanın dört bir yanındaki on binlerce Android cihazdan gizlice özel telefon verileri topluyor.

Spyhide, genellikle şifresini bilen biri tarafından kurbanın telefonuna yerleştirilen, yaygın olarak kullanılan bir takip yazılımı (veya eş yazılımı) uygulamasıdır. Uygulama, kurbanın telefonunun ana ekranında gizli kalacak şekilde tasarlanmıştır, bu da tespit edilmesini ve kaldırılmasını zorlaştırır. Spyhide yerleştirildikten sonra sessizce ve sürekli olarak telefonun kişilerini, mesajlarını, fotoğraflarını, arama kayıtlarını ve kayıtlarını ve ayrıntılı konumunu gerçek zamanlı olarak yükler.

Bir kurbanın telefon verilerine gizli ve geniş erişimlerine rağmen, takip yazılımı uygulamaları kötü bir şöhrete sahiptir ve kurbanların çalınan özel verilerini daha fazla ifşa etme riskine maruz bırakması, sızdırması veya başka bir şekilde ortaya çıkarmasıyla bilinir, bu da telefon gözetleme uygulamalarının oluşturduğu risklerin temelini oluşturur.

Şimdi, Spyhide büyüyen listeye eklenen en son casus yazılım operasyonu.

İsviçre merkezli bilgisayar korsanı maia kundakçılık suçunu açıkladı bir blog yazısı casus yazılım üreticisi, geliştirme ortamının bir bölümünü ifşa ederek, tacizcilerin kurbanlarının çalınan telefon verilerini görüntülemek için kullandıkları web tabanlı kontrol panelinin kaynak koduna erişime izin verdi. Suç, kontrol panelinin kalitesiz kodundaki bir güvenlik açığından yararlanarak arka uç veritabanlarına erişim elde etti ve gizli casus yazılım operasyonunun ve şüpheli yöneticilerinin iç işleyişini açığa çıkardı.

Crimew, doğrulama ve analiz için TechCrunch’a Spyhide’ın salt metin veritabanının bir kopyasını sağladı.

Yıllarca çalınan telefon verileri

Spyhide’ın veri tabanı, güvenliği ihlal edilmiş yaklaşık 60.000 Android cihazının ayrıntılı kayıtlarını içeriyordu; bu kayıtlar, 2016’dan Temmuz ortasındaki hırsızlık tarihine kadar uzanıyordu. Bu kayıtlar, arama günlüklerini, metin mesajlarını ve yıllar öncesine dayanan kesin konum geçmişini ve ayrıca bir fotoğrafın veya videonun ne zaman çekilip yüklendiği ve aramaların ne zaman ve ne kadar süreyle kaydedildiği gibi her dosya hakkında bilgileri içeriyordu.

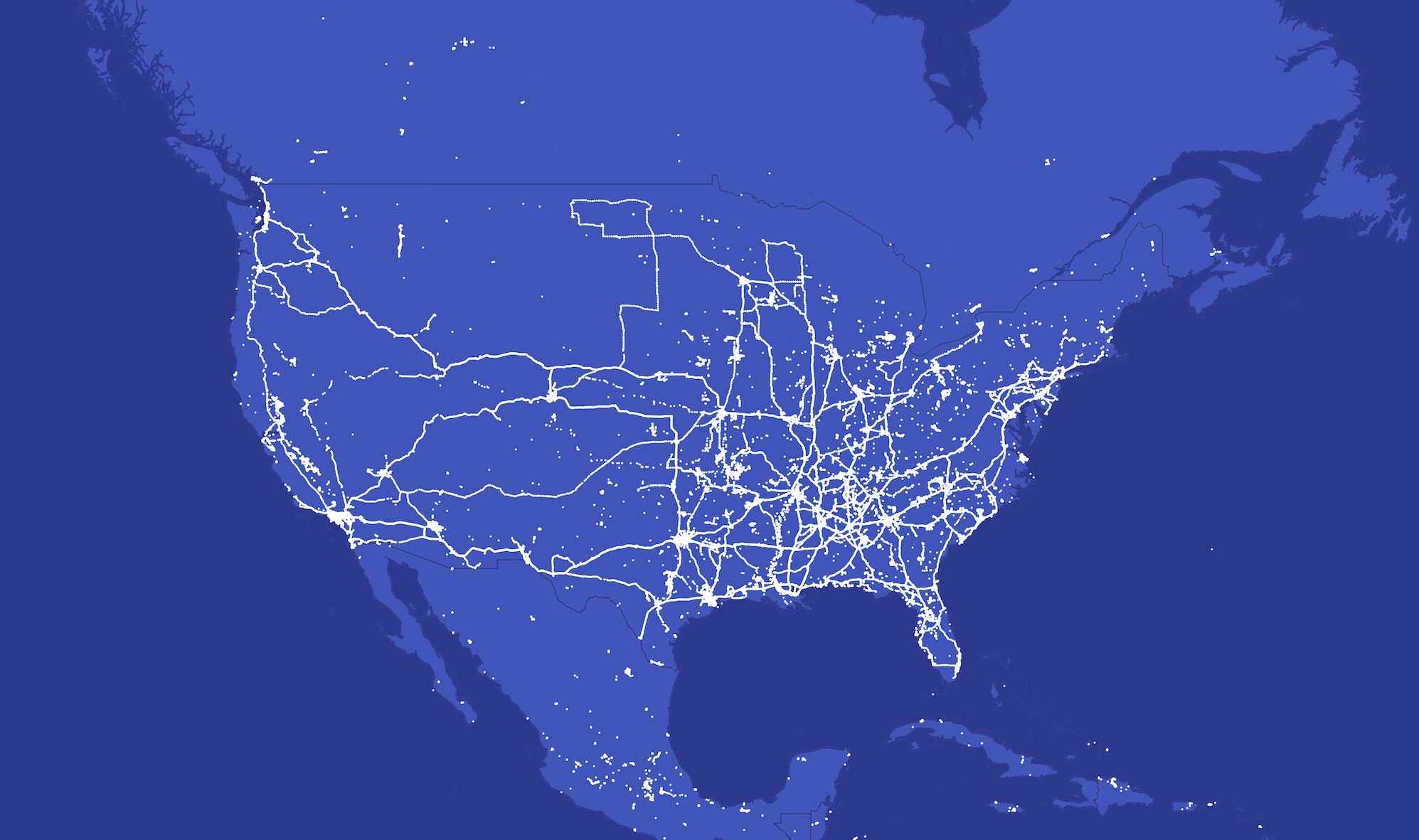

TechCrunch, iki milyona yakın konum veri noktasını bir çevrimdışı jeo-uzamsal ve haritalama yazılımına besleyerek, casus yazılımın küresel erişimini görselleştirmemize ve anlamamıza olanak sağladı.

Analizimiz, Spyhide’ın gözetleme ağının Avrupa ve Brezilya’da binlerce kurbanla her kıtaya yayıldığını gösteriyor. ABD’de 3.100’den fazla ele geçirilmiş cihaz var, bu da dünya çapındaki toplam sayının çok küçük bir kısmı, ancak bu ABD’li kurbanlar, yalnızca konum verilerinin miktarına göre hala ağda en çok izlenen kurbanlardan bazıları. Spyhide tarafından ele geçirilen bir ABD cihazı sessizce 100.000’den fazla konum veri noktası yüklemişti.

Spyhide taciz yazılımı tarafından Amerika Birleşik Devletleri haritası üzerinde toplanan yüzbinlerce konum verisi noktası. Görsel Kaynakları: TechCrunch

Spyhide’ın veri tabanı ayrıca casus yazılım uygulamasını bir kurbanın cihazına yerleştirmek amacıyla Spyhide’a kaydolan 750.000 kullanıcının kayıtlarını da içeriyordu.

Kayıtların gösterdiğine göre, çok sayıda kullanıcı gözetleme uygulamalarını kullanmak için sağlıksız bir istek gösterse de, kaydolan çoğu kullanıcı bir telefonu tehlikeye atmadı veya casus yazılım için ödeme yapmadı.

Bununla birlikte, güvenliği ihlal edilmiş Android cihazların çoğu tek bir kullanıcı tarafından kontrol edilirken, analizimiz 4.000’den fazla kullanıcının güvenliği ihlal edilmiş birden fazla cihazı kontrol ettiğini gösterdi. Daha az sayıda kullanıcı hesabı, güvenliği ihlal edilmiş düzinelerce cihazın kontrolündeydi.

Veriler ayrıca, iki faktörlü kodlar ve parola sıfırlama bağlantıları gibi son derece kişisel bilgiler içeren 3,29 milyon metin mesajını da içeriyordu; alıcının telefon numaralarını ve aramanın süresini içeren 1,2 milyondan fazla arama kaydı ve yaklaşık 312.000 arama kayıt dosyası; isim ve telefon numaralarını içeren 925.000’den fazla kişi listesi; ve 382.000 fotoğraf ve görüntü kaydı. Veriler ayrıca, kurbanın telefonundan mikrofonla gizlice kaydedilen 6.000’e yakın ortam kaydı hakkında ayrıntılar da içeriyordu.

İran’da üretildi, Almanya’da barındırıldı

Spyhide, web sitesinde operasyonu kimin yürüttüğüne veya nerede geliştirildiğine dair hiçbir referansta bulunmaz. Casus yazılım satmanın ve başkalarının gözetlenmesini kolaylaştırmanın yasal ve itibarla ilgili riskleri göz önüne alındığında, casus yazılım yöneticilerinin kimliklerini gizli tutmaya çalışmaları alışılmadık bir durum değildir.

Ancak Spyhide, yöneticinin müdahalesini gizlemeye çalışırken, kaynak kodu operasyondan kâr elde eden iki İranlı geliştiricinin adını içeriyordu. Spyhide’ın etki alanlarıyla ilişkili kayıt kayıtlarına göre, LinkedIn profili şu anda Dubai’de bulunduğunu söyleyen geliştiricilerden biri olan Mostafa M., daha önce diğer Spyhide geliştiricisi Mohammad A. ile aynı kuzeydoğu İran şehrinde yaşıyordu.

Geliştiriciler, yorum isteyen birkaç e-postaya yanıt vermedi.

Gizli eş gözetiminin reklamını yapan ve teşvik eden Spyhide gibi takip yazılımı uygulamaları Google’ın uygulama mağazasında yasaklanmıştır. Bunun yerine, kullanıcıların casus yazılım uygulamasını Spyhide’ın web sitesinden indirmesi gerekir.

TechCrunch, casus yazılım uygulamasını sanal bir cihaza yükledi ve cihaza hangi verilerin girip çıktığını anlamak için bir ağ trafiği analiz aracı kullandı. Bu sanal cihaz, uygulamayı konumumuz da dahil olmak üzere herhangi bir gerçek veri vermeden koruyucu bir sanal alanda çalıştırabileceğimiz anlamına geliyordu. Trafik analizi, uygulamanın sanal cihazımızın verilerini Alman web barındırma devi Hetzner tarafından barındırılan bir sunucuya gönderdiğini gösterdi.

Yorum için ulaşıldığında, Hetzner sözcüsü Christian Fitz TechCrunch’a web sunucusunun casus yazılım barındırmasına izin vermediğini söyledi.

Ne yapabilirsin

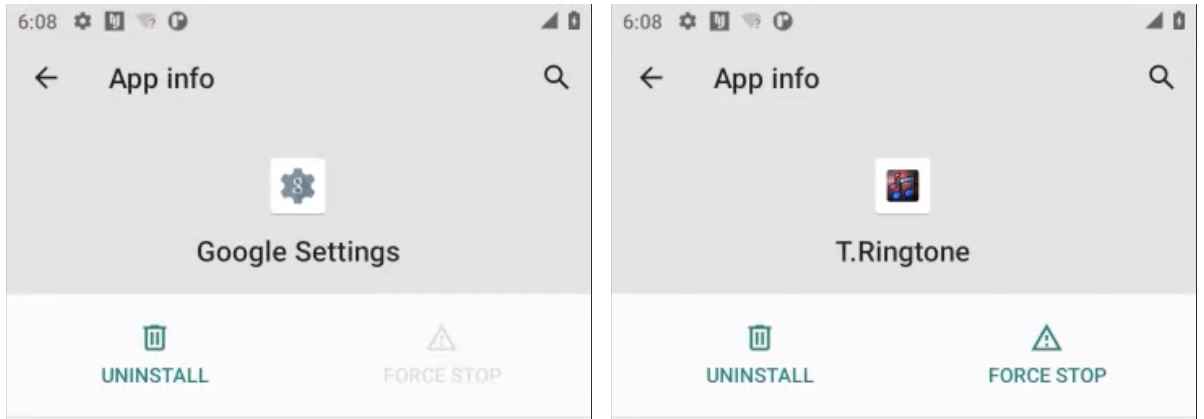

Android casus yazılım uygulamaları genellikle normal görünümlü bir Android uygulaması veya işlemi olarak gizlenir, bu nedenle bu uygulamaları bulmak zor olabilir. Spyhide, bir dişli simgesi içeren “Google Ayarları” adlı Google temalı bir uygulama veya nota simgesi olan “T.Ringtone” adlı bir zil sesi uygulaması olarak gizlenir. Her iki uygulama da bir cihazın verilerine erişmek için izin ister ve hemen özel verileri cihazın sunucularına göndermeye başlar.

Ana ekranda gizlenmiş olsa bile, yüklü uygulamalarınızı Ayarlar’daki uygulamalar menüsünden kontrol edebilirsiniz.

Görsel Kaynakları: TechCrunch

Güvenliyse, Android casus yazılımını kaldırmanıza yardımcı olabilecek genel bir kılavuzumuz var. Casus yazılımları kapatmanın büyük olasılıkla onu yerleştiren kişiyi uyaracağını unutmayın.

Google Play Protect’i açmak, casus yazılımlar gibi kötü amaçlı Android uygulamalarına karşı koruma sağlayan yararlı bir korumadır. Google Play’deki ayarlar menüsünden etkinleştirebilirsiniz.

Sizin veya tanıdığınız birinin yardıma ihtiyacı varsa, Ulusal Aile İçi Şiddet Hattı (1-800-799-7233) aile içi taciz ve şiddet mağdurlarına 7/24 ücretsiz, gizli destek sağlar. Acil bir durumdaysanız 911’i arayın. Takip Yazılımlarına Karşı Koalisyon telefonunuzun casus yazılımlar tarafından ele geçirildiğini düşünüyorsanız da kaynaklara sahiptir.