Uzlaşma göstergelerinin bir analizi (IoC’ler), 3CX’i hedef alan tedarik zinciri saldırısını anımsatan bir tarzda, JumpCloud hack’iyle ilişkilendirilen Kuzey Kore devlet destekli grupların müdahalesine işaret eden kanıtlar ortaya çıkardı.

Bulgular, SentinelOne’dan geliyor. Planlandı Altta yatan kalıpları ortaya çıkarmak için izinsiz girişle ilgili altyapı. JumpCloud’un geçen hafta saldırıyı isimsiz bir “sofistike ulus-devlet destekli tehdit aktörüne” bağladığını belirtmekte fayda var.

SentinelOne güvenlik araştırmacısı Tom Hegel The Hacker News’e verdiği demeçte, “Kuzey Koreli tehdit aktörleri, hedefleme stratejilerinde yüksek düzeyde yaratıcılık ve stratejik farkındalık sergiliyor.” “Araştırma bulguları, bu aktörler tarafından geliştirici ortamlarına sızmak için kullanılan başarılı ve çok yönlü bir yaklaşımı ortaya koyuyor.”

“Daha kapsamlı fırsatlara açılan kapı görevi görebilecek araçlara ve ağlara aktif bir şekilde erişmeye çalışıyorlar. Finansal amaçlı hırsızlığa girişmeden önce birden fazla düzeyde tedarik zinciri ihlali gerçekleştirme eğilimleri dikkate değer.”

İlgili bir gelişmede, olayı araştırmak için JumpCloud ile birlikte çalışan CrowdStrike, saldırıyı kötü şöhretli Lazarus Group’un bir alt kümesi olan Labyrinth Chollima olarak bilinen Kuzey Koreli bir aktöre bağladı. Reuters.

Haber ajansı, sızmanın kripto para şirketlerini hedef almak için bir “sıçrama tahtası” olarak kullanıldığını belirterek, düşmanın yaptırımlardan etkilenen ulus için yasa dışı gelir elde etme girişiminde bulunduğunu belirtti.

Açıklamalar aynı zamanda GitHub tarafından tanımlanan, veri havuzu davetleri ve kötü amaçlı npm paket bağımlılıklarının bir karışımını kullanarak teknoloji firmalarının çalışanlarının kişisel hesaplarını hedefleyen düşük hacimli bir sosyal mühendislik kampanyasıyla da örtüşüyor. Hedeflenen hesaplar, blockchain, kripto para birimi, çevrimiçi kumar veya siber güvenlik sektörleriyle ilişkilidir.

Microsoft yan kuruluşu, kampanyayı Jade Sleet (aka TraderTraitor) adı altında izlediği Kuzey Koreli bir bilgisayar korsanlığı grubuna bağladı.

GitHub’dan Alexis Wales, “Jade Sleet çoğunlukla kripto para birimi ve diğer blockchain ile ilgili kuruluşlarla ilişkili kullanıcıları hedefliyor, ancak aynı zamanda bu firmalar tarafından kullanılan satıcıları da hedefliyor.” söz konusu 18 Temmuz 2023 tarihinde yayınlanan bir raporda.

Saldırı zincirleri, GitHub’da ve LinkedIn, Slack ve Telegram gibi diğer sosyal medya hizmetlerinde sahte kişiler oluşturmayı içerir, ancak bazı durumlarda tehdit aktörünün meşru hesapların kontrolünü ele geçirdiğine inanılır.

Jade Sleet, varsayılan kişiliğe göre hedeflerle iletişim başlatır ve onları bir GitHub deposunda işbirliği yapmaya davet ederek kurbanları, virüs bulaşmış makinede ikinci aşama yükleri indirmek ve yürütmek için birinci aşama kötü amaçlı yazılım görevi gören kötü amaçlı npm bağımlılıklarına sahip tuzak yazılım içeren içerikleri klonlamaya ve çalıştırmaya ikna eder.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

GitHub’a göre kötü amaçlı npm paketleri, Phylum’un uzak bir sunucudan bilinmeyen bir kötü amaçlı yazılım parçasını getirmek için bir çift sahte modül kullanan benzersiz bir yürütme zincirini içeren bir tedarik zinciri tehdidini ayrıntılı olarak açıkladığı geçen ay ilk kez gün ışığına çıkan bir kampanyanın parçası.

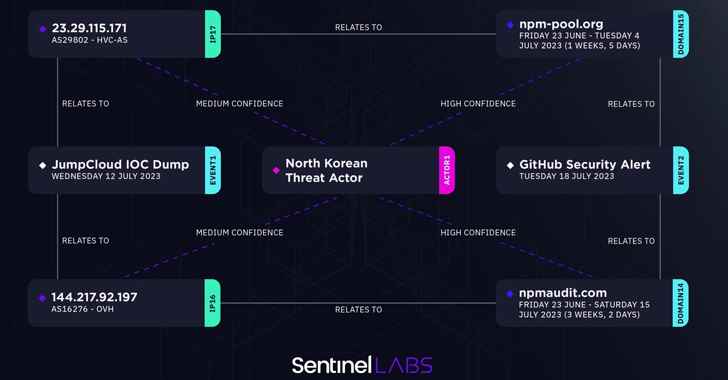

SentinelOne, son analizinde 144.217.92 dedi.[.]JumpCloud saldırısıyla bağlantılı bir IP adresi olan 197 şu şekilde çözülür: npmaudit[.]iletişim, ikinci aşama kötü amaçlı yazılımı getirmek için kullanılan GitHub tarafından listelenen sekiz alandan biri. İkinci bir IP adresi 23.29.115[.]171 harita npm havuzu[.]org.

Hegel, “Kuzey Koreli tehdit aktörlerinin, hedeflenen ağlara sızmak için sürekli olarak yeni yöntemler uyarladığı ve keşfettiği açıktır.” Dedi. “JumpCloud izinsiz girişi, çok sayıda olası müteakip izinsiz girişe yol açan tedarik zinciri hedeflemesine yönelik eğilimlerinin açık bir örneği olarak hizmet ediyor.”

Hegel, “Kuzey Kore, verimli ağlara tedarik zinciri saldırıları gerçekleştirmek için bir pivot noktası olarak yüksek değerli hedeflerin titizlikle seçilmesinden elde edilen faydaların derinden anlaşıldığını gösteriyor.”