Bir web konferansı çözümü olan Apache OpenMeetings’te, kötü niyetli aktörler tarafından yönetici hesaplarının kontrolünü ele geçirmek ve hassas sunucularda kötü amaçlı kod çalıştırmak için potansiyel olarak istismar edilebilecek birden fazla güvenlik açığı ifşa edildi.

Sonar güvenlik açığı araştırmacısı Stefan Schiller, “Saldırganlar, yönetici hesabı da dahil olmak üzere herhangi bir kullanıcı hesabını ele geçirmelerine olanak tanıyan, uygulamayı beklenmedik bir duruma getirebilir.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Edinilen yönetici ayrıcalıkları, saldırganların Apache OpenMeetings sunucusunda rasgele kod yürütmesine izin veren başka bir güvenlik açığından yararlanmak için daha fazla kullanılabilir.”

20 Mart 2023’teki sorumlu açıklamanın ardından güvenlik açıkları şu sürümle giderildi: Openmeetings sürüm 7.1.0 9 Mayıs 2023’te yayınlandı. Üç kusurun listesi aşağıdaki gibidir –

- CVE-2023-28936 (CVSS puanı: 5.3) – Yetersiz davet karması kontrolü

- CVE-2023-29032 (CVSS puanı: 8.1) – Davetiye karması yoluyla sınırsız erişime yol açan bir kimlik doğrulama atlaması

- CVE-2023-29246 (CVSS puanı: 7.2) – Yönetici ayrıcalıklarına sahip bir saldırganın kod yürütme elde etmesine izin veren bir NULL bayt (%00) enjeksiyonu

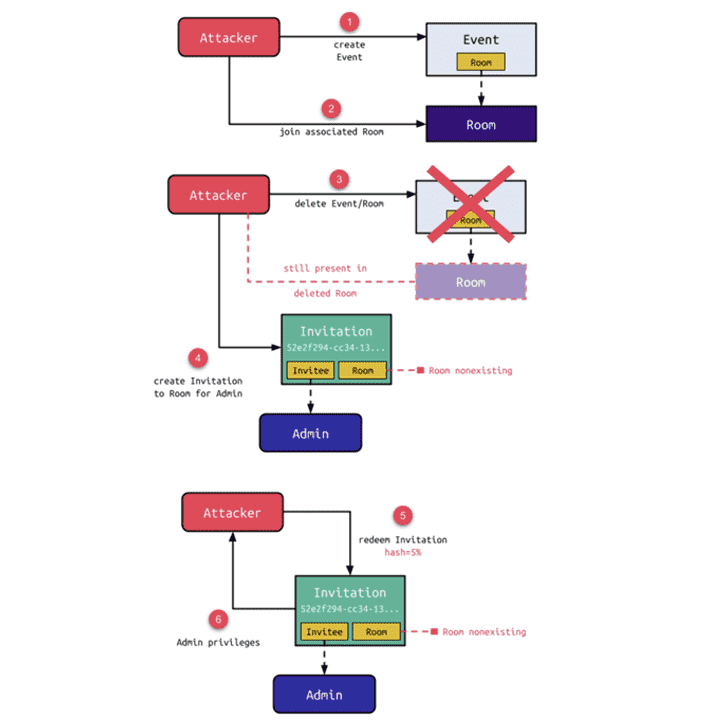

OpenMeetings kullanılarak oluşturulan toplantı davetleri, yalnızca belirli bir odaya ve bir kullanıcıya bağlı olmakla kalmaz, aynı zamanda uygulama tarafından davetle ilişkili ayrıntıları almak için kullanılan benzersiz bir hash ile birlikte gelir.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Özetle ilk iki kusur, kullanıcı tarafından sağlanan karma ile veritabanında bulunanlar arasında zayıf bir karma karşılaştırması ve kendisine atanmış bir oda olmadan bir oda davetinin oluşturulmasına izin veren bir tuhaflık ile ilgilidir.

Bir tehdit aktörü, bir etkinlik oluşturmak ve ilgili odaya katılmak için bu eksikliklerden yararlanabilir ve etkinliği silerek takip edebilir; bu noktada yönetici kullanıcı için mevcut olmayan odaya bir davet oluşturulur. Bir sonraki adımda, gönderilen davetiyeyi numaralandırmak ve bir joker karakter karma girişi sağlayarak onu kullanmak için zayıf karma karşılaştırma hatasından yararlanılabilir.

Schiller, “İlgili olay silindiğinde oda da silinse de, odadaki saldırganın varlığı burayı bir zombi odası yapıyor,” diye açıkladı Schiller. “Böyle bir davet için karma kullanılırken bir hata ortaya çıksa da, bu kullanıcının tüm izinlerine sahip davetli için geçerli bir web oturumu oluşturulur.”

Başka bir deyişle, zombi odası, saldırganın yönetici ayrıcalıkları elde etmesine ve kullanıcı ve grup ekleme ve kaldırma, oda ayarlarını değiştirme ve bağlı kullanıcıların oturumlarını sonlandırma dahil olmak üzere OpenMeetings örneğinde değişiklikler yapmasına izin verebilir.

Sonar ayrıca, bir yöneticinin görüntüleri düzenlemek ve işlemek için kullanılan açık kaynaklı bir yazılım olan ImageMagick ile ilgili yürütülebilir dosyaların yolunu yapılandırmasına olanak tanıyan bir özellikten kaynaklanan üçüncü bir güvenlik açığı belirlediğini söyledi. Bu, yönetici ayrıcalıklarına sahip bir saldırganın ImageMagic yolunu “/bin/sh%00x” olarak değiştirerek ve isteğe bağlı kabuk komutlarını tetikleyerek kod yürütme elde etmesine olanak tanır.

Schiller, “Artık geçerli bir resim başlığı ve ardından rastgele kabuk komutları içeren sahte bir resim yüklerken, dönüşüm /bin/sh’yi ortaya çıkarıyor ve ilk argüman sahte resim oluyor ve içindeki her komutu etkili bir şekilde yürütüyor” dedi.

“Hesap devralmayla birlikte bu güvenlik açığı, kendi kendine kayıtlı bir saldırganın temel alınan sunucuda uzaktan kod yürütme elde etmesine olanak tanır.”