Siber güvenlik araştırmacıları, yeni bir bulut hedefleme, eşler arası (P2P) solucanı ortaya çıkardı. P2PInfect devam eden istismar için savunmasız Redis örneklerini hedefleyen.

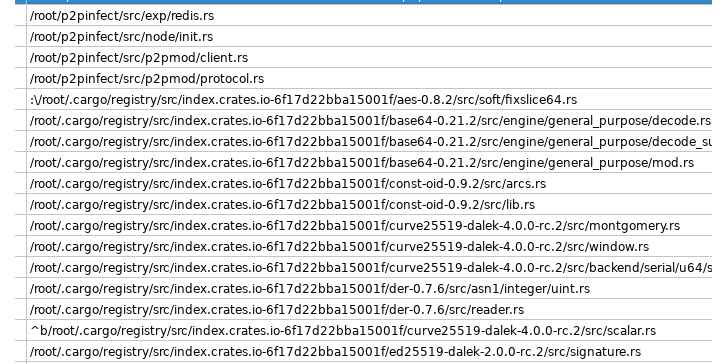

Palo Alto Networks Unit 42 araştırmacısı William Gamazo ve Nathaniel Quist, “P2PInfect, hem Linux hem de Windows İşletim Sistemlerinde çalışan Redis sunucularından yararlanarak onu diğer solucanlardan daha ölçeklenebilir ve güçlü hale getiriyor” diyor. söz konusu. “Bu solucan aynı zamanda oldukça ölçeklenebilir ve bulut dostu bir programlama dili olan Rust’ta yazılmıştır.”

934 kadar benzersiz Redis sisteminin tehdide açık olabileceği tahmin ediliyor. P2PInfect’in bilinen ilk örneği 11 Temmuz 2023’te tespit edildi.

Solucanın dikkate değer bir özelliği, kritik bir Lua sanal alan kaçış güvenlik açığından yararlanarak savunmasız Redis örneklerine bulaşma yeteneğidir. CVE-2022-0543 (CVSS puanı: 10.0), daha önce çoklu kötü amaçlı yazılım aileleri Geçen yıl Muhstik, Redigo ve HeadCrab gibi.

Başarılı bir kötüye kullanmanın sağladığı ilk erişim, daha sonra, daha büyük bir P2P ağına eşler arası (P2P) iletişim kuran ve kötü amaçlı yazılımı diğer açığa çıkmış Redis ve SSH ana bilgisayarlarına yaymak için tarama yazılımı da dahil olmak üzere ek kötü amaçlı ikili dosyalar getiren bir damlalık yükü sağlamak için kullanılır.

Araştırmacılar, “Virüs bulaşmış örnek daha sonra, güvenliği ihlal edilmiş gelecekteki Redis örneklerine yönelik diğer yüklere erişim sağlamak için P2P ağına katılır” dedi.

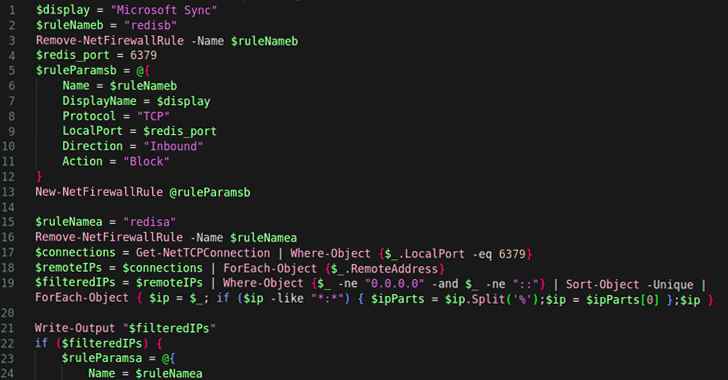

Kötü amaçlı yazılım ayrıca, güvenliği ihlal edilmiş ana bilgisayar ile P2P ağı arasında iletişim kurmak ve sürdürmek için bir PowerShell komut dosyası kullanır ve tehdit aktörlerine kalıcı erişim sunar. Dahası, P2PInfect’in Windows sürümü, kendini güncellemek ve yeni sürümü başlatmak için bir Monitör bileşeni içerir.

Unit 42, araç setinin kaynak kodunda “madenci” kelimesinin bulunmasına rağmen kripto hırsızlığına dair kesin bir kanıt olmadığını belirterek, kampanyanın nihai hedefinin ne olduğu hemen bilinmiyor.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Faaliyet, grev yapmakla ünlü bilinen herhangi bir tehdit aktörü grubuna atfedilmedi. bulut ortamları Adept Libra (aka TeamTNT), Yaşlı Terazi (Rocke olarak da bilinir), Otomatik Terazi (namı diğer PURPLEURCHIN), Money Libra (aka Kinsing), İade Edilen Terazi (aka 8220 Gang) veya Hırsız Terazi (aka WatchDog) gibi.

gelişme olarak gelir yanlış yapılandırılmış ve savunmasız bulut varlıkları karmaşık saldırılar düzenlemek için sürekli olarak interneti tarayan kötü aktörler tarafından dakikalar içinde keşfediliyor.

Araştırmacılar, “P2PInfect solucanı, birkaç modern geliştirme seçeneğiyle iyi tasarlanmış gibi görünüyor” dedi. “Kötü amaçlı yazılımın otomatik olarak yayılmasını gerçekleştirmek için bir P2P ağının tasarımı ve inşası, bulut hedefleme veya cryptojacking tehdit ortamında yaygın olarak görülen bir şey değildir.”