Son haftalarda saldırganlar, Windows sistemlerine, Windows Donanım Kalite Laboratuvarı test bütünlüğüne ve bu tür tehditleri azaltmak için özel olarak tasarlanmış uç nokta savunmalarına yönelik çok yönlü bir tehditle mücadele ederek kötü amaçlı çekirdek sürücülerini imzalamalarına izin veren geçici çözümlerden yararlandı.

Trend Micro’nun kıdemli tehdit araştırma yöneticisi Jamz Yaneza, ortaya çıkan bu tehdidin, ister imzalı ikili dosyalar ve rootkit’ler aracılığıyla isterse savunucuların hata yaptığı daha basit yöntemlerle, saldırganların hedeflenen sistemlerde kalıcılık kazanmak için nasıl teknikler geliştirmeye devam ettiğini vurguladığını söylüyor.

“Düşmanlar, kötü amaçlı kaldıraçları işletim sistemlerine ve çerçevelere önden yüklemek için sürekli olarak çeşitli giriş noktalarını araştırıyorlar” diyor. “Bu, temelde, tehdit aktörlerinin bir şekilde sistemi suistimal edebildiği ve daha sonra bir çekirdek sürücüsüne uygulanan geçerli bir sertifika elde edebildiği ve çoğu kişi tarafından yapılan herhangi bir … izlemeyi etkili bir şekilde atladığı bir tedarik zinciri saldırısıdır. [defenses].”

Bu tür saldırılar, Apple’ın iOS mobil cihazları ve Mac OS bilgisayarları için uygulamalar gibi diğer işletim sistemlerinden yararlanmaya çalıştı, ancak sıkı bir şekilde kontrol edilen ekosistemde daha az başarılı oldu.

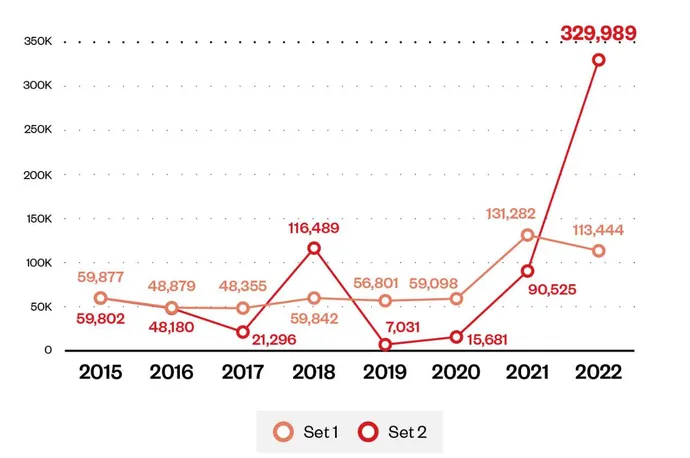

Trend Mikro‘nın yakın tarihli araştırması, FiveSys rootkit’in arkasındaki Çin bağlantılı grubun, kod imzalama kontrollerine karşı başarılı olmaya devam ettiğini ve son zamanlarda evrensel bir indirici olarak kullanmak üzere kötü amaçlı imzalanmış bir sürücü aracılığıyla yeni analiz edilen bir rootkit’i kurmanın yollarını bulduğunu ortaya çıkardı. Trend Micro tarafından bu ayın başlarında yayınlanan bir analize göre, analize dahil edilen tehdit örneklerinin neredeyse tamamı (%96) 2022’de keşfedilen yüzbinlerce örnekle imzaları henüz iptal edilmemiş imzalı sürücüleri içeriyordu.

Araştırma, Windows sistemleri için imzalanmış kötü amaçlı sürücülerde gizlenen rootkit’leri belirleyen en son araştırmadır. Ekim 2021’de siber güvenlik firması Bitdefender ilan edildi trafiği virüslü sistemden bir proxy aracılığıyla yeniden yönlendirecek olan FiveSys adlı Microsoft imzalı bir rootkit tespit etmişti. Her iki durumda da, saldırganlar kimlik bilgilerini toplamayı ve oyun içi satın alımları ele geçirmeyi amaçladı.

Kod imzalarını atlamak, son zamanlardaki tek numara değil. Geçen yılın sonlarında meydana gelen başka bir olayda, bir kötü amaçlı yazılım geliştiricisi, siber güvenlik firması ESET’in o ayın sonlarında doğruladığı bir iddia olan, Windows Güvenli Önyüklemeyi atlayan bir rootkit (BlackLotus) oluşturduğunu duyurdu. Önyükleme düzeyi rootkit veya bootkit, Baton Drop olarak bilinen eski bir güvenlik açığı için iki aylık bir açıktan yararlanarak bir ana kartın sabit yazılımına bulaşabilir (CVE-2022-21894).

ESET kötü amaçlı yazılım araştırmacısı Martin Smolár, şu anda Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) ürün yazılımını tehlikeye atan önyükleme takımları nadirdir ve karmaşık işler olarak kabul edilir, ancak bu değişebilir. yakın tarihli bir ESET podcast’inde BlackLotus keşfi hakkında söyledi.

“Bu bootkit’lere gelince, bunların geliştirilmesi ve dağıtılması kolay,” dedi. “Yani umarım suç grupları cephaneliklerinde bootkit kullanmaya başlamazlar, çünkü botnet’lerini kullanarak kötü amaçlı yazılım yayma yetenekleriyle bu çok büyük bir sorun olur, bence.”

İmzalı Sürücüler Büyük Rol Oynuyor

En son durumda, Trend Micro adsız rootkit ve indiriciden 400.000’den fazla örnek saptadı. Güvenlik firmasına göre örneklerin yaklaşık dörtte üçü (%74) en az bir kötü amaçlı yazılımdan koruma tarama motoru tarafından tespit edilebilirken, ikili dosyaların %4’ü hariç tümü imzalandı.

“[T]yeni keşfedilen kötü amaçlı yazılımı … doğrudan Microsoft tarafından imzalanmış bağımsız bir çekirdek sürücüsü olarak geliyor; bu, günümüzün kötü amaçlı yazılım ortamında sıklıkla ortaya çıkan gelişen bir saldırı vektörüdür.” Trend Micro analizinde belirtti. İlgili karmaşıklığa rağmen, “mevcut kötü niyetli aktörler, nihai amaçları ve amaçları ne olursa olsun, bu tür araçların, taktiklerin ve prosedürlerin (TTP’ler) yetkinliğini ve tutarlı kullanımını sergiliyor.”

Bir kimlik güvenliği firması olan CyberArk’ta kıdemli bir kötü amaçlı yazılım araştırmacısı olan Rotem Salinas, Windows Donanım Kalitesi Laboratuvarı (WHQL) sürecinin çoğunlukla otomatikleştirilmiş olduğunu, bunun da düşmanların süreci atlayabildiği anlamına geldiğini söylüyor.

“WHQL süreci çoğunlukla otomatiktir ve bazı durumlarda saldırganlar sızabilir, diğer durumlarda satıcı sızıntılarından çalınan sertifikaları kullanabilirler” diyor. CyberArk, WHQL tarafından imzalanan diğer kötü amaçlı yazılım örneklerini özetledi. mevcut rootkit trendlerinin analizi.

Microsoft, Trend Micro tarafından 11 Temmuz’da düzenli olarak planlanan Salı Yaması sürümünde bulunan en son rootkit tarafından kullanılan imzayı, saldırıların saldırganın zaten yönetici ayrıcalıklarına sahip olmasını gerektirdiğini ve saldırganların “birkaç geliştirici programının kötüye kullanılması” ile etkinleştirildiğini belirterek iptal etti. hesapları ve herhangi bir Microsoft hesabı güvenliği ihlali tespit edilmemiştir.”

Microsoft Güvenlik Yanıt Merkezi (MSRC), saldırıyla ilgili kılavuzlarında “Müşterileri bu tehditten korumaya yardımcı olmak için ortakların satıcı hesaplarını askıya aldık ve bildirilen tüm kötü amaçlı sürücüler için engelleme tespitleri uyguladık.” Şirket, Microsoft’un uzun vadeli çözümler üzerinde çalışmaya devam ettiğini de sözlerine ekledi.

Oyun Rootkit’leri Çekiyor

Oyunla ilgili çok sayıda rootkit etkinliği görünüyor – saldırganlar oyun sunucularını da hedeflemek için BlackLotus’u kullanırken, şirketin analizine göre başka bir tehdit olan NetFilter, oyun güvenlik mekanizmalarını atlatmak için dijital sertifikaları kullandı.

Ancak, belki de yalnızca oyunculara ve oyun yapımcılarına yönelik saldırılar tespit edildiğinden, şirketler yine de dikkatli olmalıdır. Trend Micro’dan Yaneza, en azından hile önleme güvenliğini aşmanın dikkate değer olduğunu söylüyor.

“İlk hedef endüstri alanı iken bunu buluyoruz [gaming] Küçük görünebilir, riskler daha yüksek – ticari oyun ve kumar 250 milyar dolarlık bir sektörken, video oyunları neredeyse 400 milyar dolar – hangi şekilde dilimlerseniz dilimleyin, bu güzel bir turta parçası” diyor ve ekliyor: “Bunların ikisi de paralel dikeyler, çeşitli hile önleme ve doğrulama mekanizmalarını kendi başlarına çalıştırıyor, belki de devlet tesislerindeki güvenlik kontrollerinden biraz daha düşük.”

Yaneza, şirketler için en iyi seçeneğin, rootkit’leri taşıyan ve yükleyen kötü amaçlı yazılımları yakalamak olduğunu söylüyor. Şirketler ayrıca başvurabilir “Ulusal Güvenlik Teşkilatının BlackLotus Azaltma Kılavuzu”, Haziran ayında yayınlandı.

CyberArk’tan Salinas, bir sisteme rootkit yüklendikten sonra sorunu çözmenin çok daha zor hale geldiğini ve davranışsal kuralların uzlaşmayı tespit etmekte zorlanabileceğini söylüyor.

“Yalnızca bir anıya bakılarak bulunabilecek kanıtlar bırakabilir. [or] çekirdek yapılarını manuel olarak geçerek ve tutarsızlıkları arayarak,” diyor.