Saldırı yüzeyleri, güvenlik ekiplerinin yetişemeyeceği kadar hızlı büyüyor. Önde kalmak için, neyin açığa çıktığını ve saldırganların en çok nerede saldıracağını bilmeniz gerekir. İç ve dış hedeflerin sayısını önemli ölçüde artıran buluta geçişle, tehditlere öncelik vermek ve saldırı yüzeyinizi bir saldırganın bakış açısından yönetmek hiç bu kadar önemli olmamıştı. Şimdi neden büyüdüğüne ve bunun gibi araçlarla düzgün bir şekilde nasıl izlenip yönetileceğine bakalım. davetsiz misafir.

Saldırı yüzeyiniz nedir?

İlk olarak, saldırı yüzeyinizin, dijital varlıklarınızın güvenli veya savunmasız, bilinip bilinmediği, aktif kullanımda olup olmadığı fark etmeksizin ‘maruz kalan’ dijital varlıklarınızın toplamı olduğunu anlamanız önemlidir. Bu saldırı yüzeyi zaman içinde sürekli olarak değişir ve şirket içinde, bulutta, yan ağlarda ve üçüncü taraf ortamlarda bulunan dijital varlıkları içerir. Kısacası, bir bilgisayar korsanının saldırabileceği her şeydir.

Saldırı yüzeyi yönetimi nedir?

Saldırı yüzeyi yönetimi, bu varlıkları ve hizmetleri keşfetme ve ardından bilgisayar korsanlarının bunları istismar etmesini önlemek için maruz kalmalarını azaltma veya en aza indirme sürecidir. Açığa çıkma iki anlama gelebilir: hizmetlerin veya varlıkların güvenliğini azaltan eksik yamalar veya yanlış yapılandırmalar gibi mevcut güvenlik açıkları. Ancak aynı zamanda gelecekteki güvenlik açıklarına maruz kalma anlamına da gelebilir.

CPanel gibi bir yönetici arabirimi veya bir güvenlik duvarı yönetim sayfası örneğini ele alalım; bunlar bugün bilinen tüm mevcut saldırılara karşı güvenli olabilir, ancak yarın yazılımda hemen önemli bir risk haline geldiğinde bir güvenlik açığı keşfedilebilir. Bir varlığın yarın savunmasız olması için bugün savunmasız olması gerekmez. Güvenlik açıklarından bağımsız olarak saldırı yüzeyinizi azaltırsanız, yarın saldırmak daha zor hale gelir.

Bu nedenle, saldırı yüzeyi yönetiminin önemli bir kısmı, internetten gereksiz hizmetleri ve varlıkları kaldırarak gelecekteki olası güvenlik açıklarına maruz kalma oranını azaltmaktır. Bu ne yol açtı Deloitte ihlali ve onu geleneksel güvenlik açığı yönetiminden ayıran şey. Ancak bunu yapmak için önce orada ne olduğunu bilmeniz gerekir.

Varlık yönetimi ve güvenlik açığı yönetimi

Genellikle güvenlik açığı yönetiminin zayıf ilişkisi olarak görülen varlık yönetimi, geleneksel olarak BT ekipleri için emek yoğun, zaman alıcı bir görev olmuştur. Kuruluşları ve ağ çevresindeki donanım varlıklarının kontrolüne sahip olduklarında bile, yine de sorunlarla doluydu. Varlık envanterinden yalnızca bir varlık atlanırsa, tüm güvenlik açığı yönetimi sürecinden kaçınılabilir ve varlığın hassasiyetine bağlı olarak işletme için geniş kapsamlı sonuçlar doğurabilir.

Bugün, çok daha karmaşık. İşletmeler SaaS’a geçiyor ve sistemlerini ve hizmetlerini buluta taşıyor, dahili ekipler kendi iş akışlarını, proje yönetimini ve işbirliği araçlarını indiriyor ve bireysel kullanıcılar ortamlarını kişiselleştirmeyi bekliyor. Şirketler birleşmeler ve satın almalar yoluyla da genişlediğinde, genellikle farkında bile olmadıkları sistemleri devralırlar – klasik bir örnek, telekomünikasyon şirketi TalkTalk’ın ortaya çıktığı zamandır. 2015’te ihlal edildi ve varlığından bile haberdar olmadıkları bir sistemden 4 milyon kadar şifrelenmemiş kayıt çalındı.

Güvenliği BT’den DevOps’a kaydırmak

Günümüzün bulut platformları, geliştirme ekiplerinin ihtiyaç duyulduğunda hızla hareket etmesini ve ölçeklenmesini sağlar. Ancak bu, güvenlik sorumluluğunun büyük bir kısmını geliştirme ekiplerinin ellerine bırakıyor – sağlam, güvenilir değişiklik kontrol süreçlerine sahip geleneksel, merkezi BT ekiplerinden uzaklaşıyor.

Bu, siber güvenlik ekiplerinin neler olup bittiğini görmek veya varlıklarının nerede olduğunu keşfetmek için mücadele ettiği anlamına gelir. Benzer şekilde, büyük kuruluşlar veya genellikle dünyanın dört bir yanında bulunan dağınık ekipleri olan işletmeler için tüm sistemlerinin nerede olduğunu takip etmek giderek daha zor hale geliyor.

Sonuç olarak kuruluşlar, güvenlik açığı yönetimi süreçlerinin daha bütünsel bir ‘saldırı yüzeyi yönetimi’ sürecine dönüştürülmesi gerektiğini giderek daha fazla anlıyor çünkü hangi güvenlik açıklarına sahip olduğunuzu ve hangi güvenlik açıklarına sahip olduğunuzu düşünmeden önce internette nelere maruz kaldığınızı bilmelisiniz. öncelik ver.

Saldırı yüzeyi yönetim araçlarının temel özellikleri

Piyasadaki çeşitli araçlar, varlık keşfi, sizinkine benzeyen yeni alanlar bulmak ve sizinkine benzer içeriğe sahip web sitelerini tespit etmek için iyidir. Ekibiniz daha sonra bunun bir şirket varlığı olup olmadığını kontrol edebilir, güvenlik açığı yönetimi süreçlerinize dahil edilip edilmediğini ve nasıl güvenli hale getirildiğini seçebilir. Ancak araç bunu sizin yerinize yapamayacağı için bu, dahili bir kaynak gerektirir.

Benzer şekilde, bazı araçlar yalnızca harici saldırı yüzeyine odaklanır. Ancak yaygın bir saldırı vektörü, çalışan iş istasyonları aracılığıyla gerçekleştiğinden, saldırı yüzeyi yönetimi dahili sistemleri de içermelidir. İşte her birinin sahip olduğu üç temel özellik saldırı yüzeyi izleme aracı sağlamalıdır:

1. Varlık keşfi

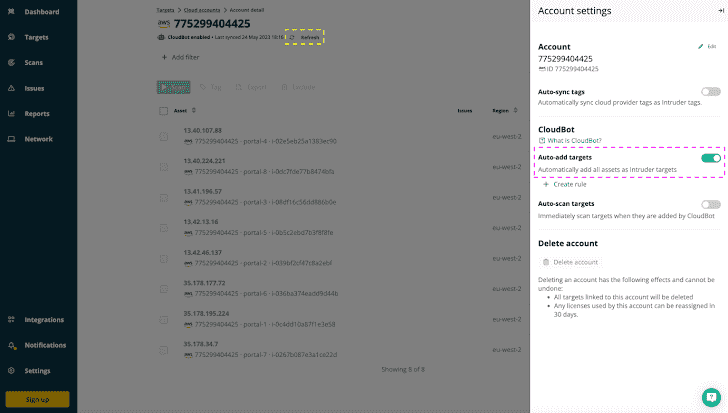

Var olduğunu bilmiyorsanız bir varlığı yönetemezsiniz. Gördüğümüz gibi, çoğu kuruluşun ortak veya üçüncü taraf sitelerde barındırılan varlıklar, genel bulut ortamlarında çalışan iş yükleri, IoT cihazları, terk edilmiş IP adresleri ve kimlik bilgileri ve daha fazlası gibi çeşitli “bilinmeyen bilinmeyenler” vardır. Intruder’ın CloudBot’u, bağlı AWS, Google Cloud veya Azure hesaplarında yeni IP adresleri veya ana bilgisayar adları için saatlik kontroller gerçekleştirir.

|

| Intruder’ın CloudBot’u, bulut hesaplarındaki tüm yeni harici IP adreslerini veya ana bilgisayar adlarını izleme ve güvenlik açığı taraması için hedefler olarak otomatik olarak ekler. |

2. İş bağlamı

Tüm saldırı vektörleri eşit yaratılmamıştır ve ‘bağlam’, yani internete açık olan şey, saldırı yüzeyi yönetiminin hayati bir parçasıdır. Eski araçlar bu bağlamı sağlamaz; tüm saldırı yüzeylerine (harici, dahili ofis, dahili veri merkezi) aynı şekilde davranırlar ve bu nedenle güvenlik açıklarına öncelik vermek zordur. Saldırı yüzeyi yönetim araçları, önce ele alınması ve düzeltilmesi gereken güvenliğinizdeki zayıflıkları ortaya çıkarmak için dahili ve harici güvenlik kontrollerinizdeki boşlukları belirler.

Intruder bunu bir adım öteye taşıyor ve herhangi bir varlığa ve uygulamanın ait olduğu iş birimine ilişkin içgörü sağlıyor. Örnek olarak, güvenliği ihlal edilmiş bir iş yükünün bankadan bankaya SWIFT işlemlerini yöneten kritik uygulamanın bir parçası olup olmadığını bilmek, düzeltme planınızı formüle etmenize yardımcı olacaktır.

3. Proaktif ve reaktif taramalar

Saldırı yüzeyinizi bir kez test edemezsiniz. Siz yeni cihazlar, iş yükleri ve hizmetler ekledikçe her gün büyümeye devam ediyor. Büyüdükçe güvenlik riski de büyüyor. Yalnızca yeni güvenlik açıkları riski değil, aynı zamanda yanlış yapılandırmalar, veri ifşaları veya diğer güvenlik açıkları riski. Tüm olası saldırı vektörlerini test etmek önemlidir ve anlayışınızın eskimesini önlemek için bunu sürekli olarak yapmak önemlidir.

Sürekli taramadan daha da iyisi, koşullara bağlı olarak proaktif veya reaktif tarama yapabilen bir platformdur. Örneğin, çevrimiçi hale getirilen yeni bir bulut hizmetine bir tarama başlatarak tepki vermek veya yeni güvenlik açığı kontrolleri kullanılabilir olur olmaz tüm varlıkları proaktif olarak taramak.

Intruder ile saldırı yüzeyinizi küçültme

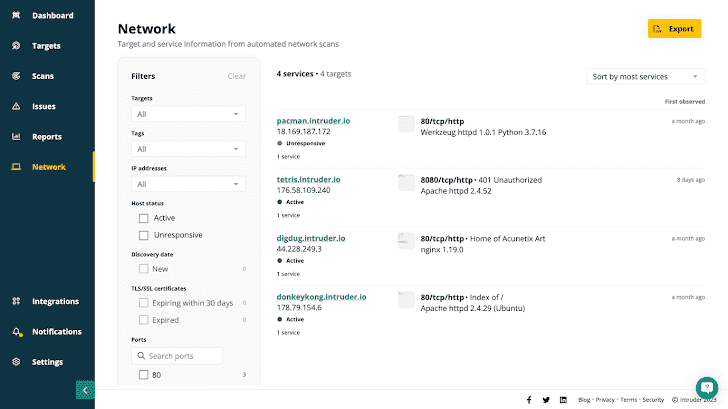

Saldırı yüzeyi izleme araçları gibi davetsiz misafir tüm bunları ve daha fazlasını yapın. Intruder, internette karşı karşıya kaldığınız her şeyin olması gerektiği gibi olmasını sağlar – onu kolayca aranabilir ve keşfedilebilir hale getirerek. Ağ Görünümü özelliği, üzerinde çalışan web siteleri veya uygulamaları olanların ekran görüntüleri de dahil olmak üzere tam olarak hangi bağlantı noktalarının ve hizmetlerin kullanılabilir olduğunu gösterir.

Çoğu otomatik araç, analistlerin bakması için verileri dağıtmada harikadır, ancak ‘gürültüyü’ azaltmada başarılı değildir. Saldırgan, bağlama göre veya internette bulunup bulunmamaları gerekip gerekmediğine bağlı olarak sorunlara ve güvenlik açıklarına öncelik verir. Intruder’ın sürekli izleme ve ortaya çıkan tehdit taramaları ile birleştiğinde bu, yeni güvenlik açıklarını istismar edilmeden önce bulmayı ve düzeltmeyi çok daha kolay ve hızlı hale getirir.

Intruder’ı kendiniz deneyin!

Intruder, saldırı yüzeyini izleme yetenekleriyle siber güvenlikteki en temel sorunlardan birini çözüyor: saldırganların kuruluşunuzu nasıl gördüklerini, nereden izinsiz girebileceklerini ve riski nasıl tanımlayabileceğinizi, öncelik sırasına koyabileceğinizi ve ortadan kaldırabileceğinizi anlama ihtiyacını.Başlamaya hazır mısın ?