İlk erişim vektörü olarak virüslü USB bulaşma sürücülerini kullanan siber saldırılar, 2023’ün ilk yarısında üç kat artışa tanık oldu.

Bu, böyle iki kampanyayı detaylandıran Mandiant’ın yeni bulgularına göre – SOĞU Ve SNOWYDRIVE – dünya çapında hem kamu hem de özel sektör kuruluşlarını hedeflemek.

Google’ın sahibi olduğu tehdit istihbaratı firması SOGU, “USB flash sürücülerin kullanıldığı en yaygın USB tabanlı siber casusluk saldırısı ve dünya genelinde hem kamu hem de özel sektör kuruluşlarını sektör dikeylerinde hedef alan en agresif siber casusluk kampanyalarından biri”. söz konusu.

Etkinlik, Camaro Dragon, Earth Preta ve Mustang Panda adlarıyla da izlenen TEMP.Hex adlı Çin merkezli bir kümeye atfedildi. Hedefler arasında Avrupa, Asya ve ABD’de inşaat ve mühendislik, ticari hizmetler, hükümet, sağlık, ulaşım ve perakende yer almaktadır.

Mandiant tarafından detaylandırılan bulaşma zinciri, WispRider adlı, güvenliği ihlal edilmiş USB sürücüler yoluyla yayılan ve potansiyel olarak hava boşluklu sistemleri ihlal eden, kendi kendine yayılan bir kötü amaçlı yazılımın perdesini kaldıran Check Point tarafından ortaya çıkarılan başka bir Mustang Panda kampanyasıyla taktiksel ortaklıklar sergiliyor.

Her şey bir bilgisayara takılan kötü amaçlı bir USB flash sürücüyle başlar ve PlugX’in (diğer adıyla Korplug) yürütülmesine yol açar, bu da daha sonra şifresini çözer ve ilgili dosyaları, tuş vuruşlarını ve ekran görüntülerini sızdıran SOGU adlı C tabanlı bir arka kapıyı başlatır.

SNOWYDRIVE, Asya’daki Petrol ve Gaz Kuruluşlarını Hedefliyor

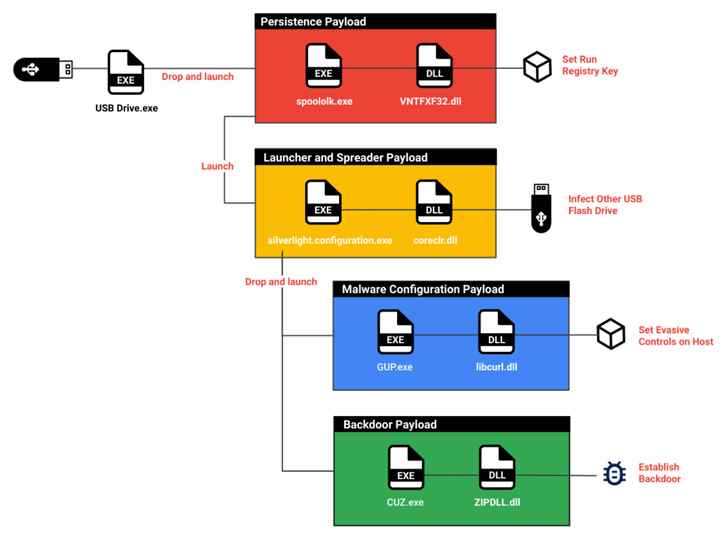

USB sızma mekanizmasından yararlanan ikinci küme, saldırıya uğramış sistemlerde keyfi yükler yürütmek için SNOWYDRIVE kötü amaçlı yazılımını dağıtmak üzere Asya’daki petrol ve gaz kuruluşlarını seçen UNC4698’dir.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Mandiant araştırmacıları Rommel Joven ve Ng Choon Kiat, “SNOWYDRIVE yüklendikten sonra, ana bilgisayar sisteminde bir arka kapı oluşturarak saldırganlara uzaktan sistem komutları verme yeteneği veriyor,” dedi. “Ayrıca diğer USB flash sürücülere de yayılıyor ve ağ boyunca yayılıyor.”

Bu saldırılarda kurban, meşru bir yürütülebilir dosya gibi görünen bubi tuzaklı bir dosyaya tıklamaya ikna edilir ve böylece bir dayanak noktası oluşturan bir damlalık ile başlayan ve ardından SNOWYDRIVE implantını çalıştıran bir kötü niyetli eylemler zincirini etkinleştirir.

Arka kapının işlevlerinden bazıları, dosya ve dizin aramaları yapmak, dosyaları karşıya yüklemek ve indirmek ve bir ters kabuk başlatmaktan oluşur.

Araştırmacılar, “Kuruluşlar, USB sürücüler gibi harici cihazlara erişim kısıtlamaları uygulamaya öncelik vermelidir” dedi. Bu mümkün değilse, en azından bu cihazları kendi iç ağlarına bağlamadan önce kötü amaçlı dosya veya kod taraması yapmalıdırlar.”