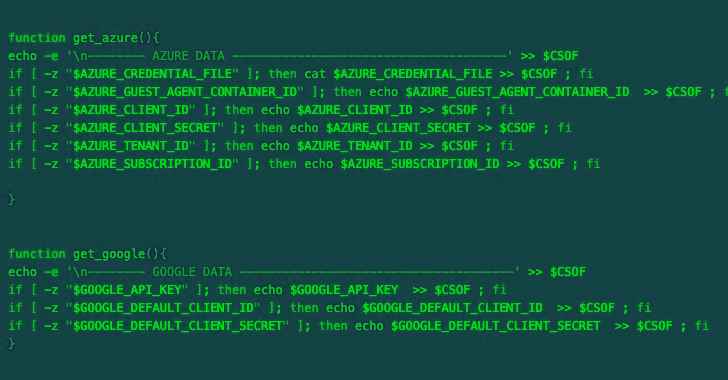

Kötü niyetli bir aktör, Haziran 2023’te Azure ve Google Bulut Platformu (GCP) hizmetlerine odaklanan bir bulut kimlik bilgisi çalma kampanyasıyla ilişkilendirildi ve bu, düşmanın Amazon Web Hizmetleri’nin (AWS) ötesini hedeflemedeki genişlemesine işaret ediyor.

Bulgular geliyor SentinelOne Ve izin“kampanyalar, kötü şöhretli TeamTNT cryptojacking ekibine atfedilen araçlarla benzerliği paylaşıyor” dedi, ancak “atıfın komut dosyası tabanlı araçlarla zorlayıcı olmaya devam ettiğini” vurguladı.

Aqua tarafından ifşa edilen Silentbob adlı devam eden TeamTNT kampanyasıyla da örtüşüyorlar.

Aqua, “TeamTNT, AWS, Azure ve GCP dahil olmak üzere birden çok bulut ortamında kimlik bilgilerini tarıyor” dedi.

Solucan benzeri bir yayılma modülü dağıtmak için halka açık Docker örneklerini ayıran saldırılar, izinsiz giriş setinin bir devamıdır. önceden hedeflenmiş Aralık 2022’de Jüpyter Defterleri.

15 Haziran 2023 ile 11 Temmuz 2023 arasında kimlik bilgisi toplama komut dosyasının sekiz adede kadar artımlı sürümü keşfedildi ve bu, aktif olarak gelişen bir kampanyaya işaret ediyor.

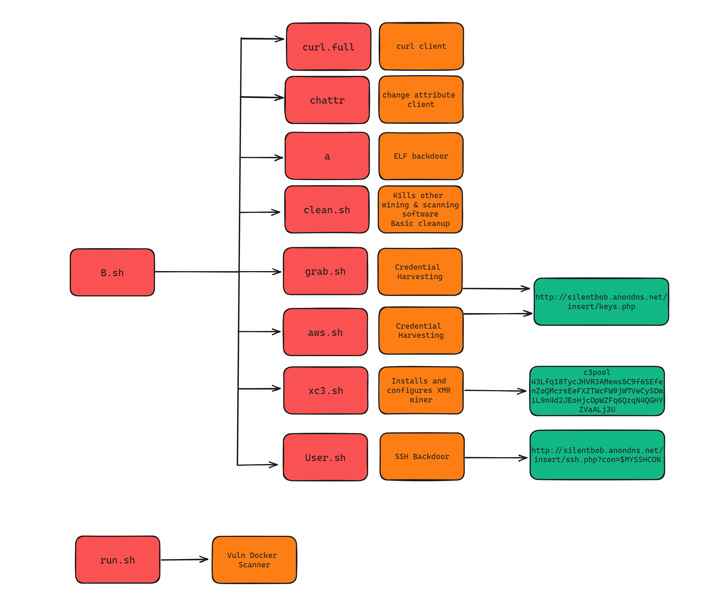

Kötü amaçlı yazılımın daha yeni sürümleri, AWS, Azure, Google Cloud Platform, Censys, Docker, Filezilla, Git, Grafana, Kubernetes, Linux, Ngrok, PostgreSQL, Redis, S3QL ve SMB’den kimlik bilgilerini toplamak için tasarlanmıştır. Toplanan kimlik bilgileri daha sonra tehdit aktörünün kontrolü altındaki bir uzak sunucuya sızar.

SentinelOne, kimlik bilgileri toplama mantığının ve hedeflenen dosyaların bir Kubelet hedefleme kampanyası Eylül 2022’de TeamTNT tarafından üstlenilmiştir.

Kabuk betiği kötü amaçlı yazılımının yanı sıra, tehdit aktörünün, kötü amaçlı yazılımı savunmasız hedeflere yaymak için bir tarayıcı görevi gören Golang tabanlı bir ELF ikili dosyası da dağıttığı gözlemlendi. İkili, ayrıca Zgrab adlı bir Golang ağ tarama yardımcı programını düşürür.

Güvenlik araştırmacıları Alex Delamotte, Ian Ahl ve Daniel Bohannon, “Bu kampanya, pek çok teknolojiye aşina olan tecrübeli bir bulut aktörünün gelişimini gösteriyor” dedi. “Ayrıntılara verilen titiz dikkat, oyuncunun pek çok deneme yanılma deneyimi yaşadığını açıkça gösteriyor.”

“Bu aktör aktif olarak araçlarını ayarlıyor ve geliştiriyor. Geçtiğimiz haftalarda gözlemlenen ince ayarlara göre, aktör muhtemelen daha büyük ölçekli kampanyalar için hazırlanıyor.”

SCARLETEEL ve TeamTNT arasında daha fazla bağlantı ortaya çıkıyor

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

The Hacker News’e konuşan Delamotte, “SCARLETEEL hakkında bildiklerimize göre, bu TeamTNT benzeri kampanyalar arasında tekniklerde bariz bir örtüşme var.” “SilentBob kampanyası düzenli olarak erişim sağlıyor, kimlik bilgilerini çalıyor, bağlı hizmetler ve sistemler üzerinde keşif yürütüyor. SCARLETEEL, kimlik bilgilerini SilentBob etkinliğine benzer bir Terraform yapılandırma dosyasından aldı.”

“En güvenilir bağlantı, Sysdig’deki Avigayil Mechtinger’in açıklama metnidir: Avi kayıt edilmiş SCARLETEEL 2.0 kampanyası, aynı Monero cüzdan adresine sahip bir kripto madencisi kullandı. Bu, kampanyaların ilgili olduğuna dair oldukça kesin bir kanıt.” Söz konusu cüzdan adresi 43Lfq18TycJHVR3AMews5C9f6SEfenZoQMcrsEeFXZTWcFW9jW7VeCySDm1L9n4d2JEoHjcDpWZFq6QzqN4QGHYZVaALj3U.

Ancak Sysdig, taktikler, teknikler ve prosedürlerdeki (TTP’ler) belirli farklılıklar nedeniyle TeamTNT’ye net bir atıf yapılmasına rağmen ortak bir altyapı kullanımının zor olduğunu söyledi.

Sysdig’in tehdit araştırma direktörü Michael Clark, yayına “SCARLETEEL ve TeamTNT gibi tehditler tarafından kullanılan bazı altyapılarla kesinlikle örtüşüyor” dedi. “Ancak, gözlemlenen diğer TTP’ler arasında da farklılıklar var (ör. Özel bir AWS uç noktası kullanma), bu da tek bir tehdit aktörüne doğru atıf yapmayı zorlaştırıyor.”