Cuma günü Microsoft, kaynak kodundaki bir doğrulama hatasının, iki düzine kuruluşu ihlal etmek için bir Microsoft hesabı (MSA) tüketici imzalama anahtarı kullanan Storm-0558 olarak bilinen kötü niyetli bir aktör tarafından Azure Active Directory (Azure AD) belirteçlerinin sahte olmasına izin verdiğini söyledi.

Teknoloji devi, “Storm-0558, etkin olmayan bir MSA tüketici imzalama anahtarı aldı ve bunu Azure AD kuruluşu ve MSA tüketicisinin OWA ve Outlook.com’a erişmesi için kimlik doğrulama belirteçleri oluşturmak üzere kullandı” dedi. söz konusu kampanyanın daha derin bir analizinde. “Aktörün anahtarı elde etme yöntemi, devam eden bir soruşturma konusudur.”

“Anahtar yalnızca MSA hesapları için tasarlanmış olsa da, bir doğrulama sorunu bu anahtarın Azure AD belirteçlerini imzalamak için güvenilir olmasına izin verdi. Bu sorun düzeltildi.”

Belirteç doğrulama sorununun “sıfır gün güvenlik açığı” olarak istismar edilip edilmediği veya Microsoft’un vahşi kötüye kullanıma girmeden önce sorunun farkında olup olmadığı hemen belli değil.

Saldırılar, yetkisiz e-posta erişimi elde etmek ve posta kutusu verilerini çalmak için devlet kurumları ve ilgili tüketici hesapları da dahil olmak üzere yaklaşık 25 kuruluşu seçti. Başka hiçbir ortamın etkilendiği söylenemez.

ABD Dışişleri Bakanlığı, Exchange Online veri erişimiyle ilgili anormal bir e-posta etkinliği tespit ettikten sonra şirkete olay hakkında bilgi verildi. Storm-0558’in casuslukla tutarlı kötü niyetli siber faaliyetler yürüten Çin merkezli bir tehdit aktörü olduğundan şüpheleniliyor, ancak Çin iddiaları yalanladı.

Bilgisayar korsanlığı ekibinin birincil hedefleri arasında ABD ve Avrupa diplomatik, ekonomik ve yasal yönetim organları ve Tayvan ve Uygur jeopolitik çıkarlarıyla bağlantılı kişiler ile medya şirketleri, düşünce kuruluşları ve telekomünikasyon ekipmanı ve hizmet sağlayıcıları yer alıyor.

En az Ağustos 2021’den beri aktif olduğu, kimlik bilgileri toplama, kimlik avı kampanyaları ve hedeflerini gerçekleştirmek için Microsoft hesaplarına yönelik OAuth token saldırıları düzenlediği söyleniyor.

Microsoft, “Storm-0558, yüksek derecede teknik ticaret ve operasyonel güvenlikle çalışıyor” dedi ve onu teknik olarak usta, iyi kaynaklara sahip ve çeşitli kimlik doğrulama teknikleri ve uygulamaları konusunda keskin bir anlayışa sahip olarak tanımladı.

“Aktörler, hedefin ortamının, günlüğe kaydetme ilkelerinin, kimlik doğrulama gereksinimlerinin, ilkelerinin ve prosedürlerinin son derece farkında.”

Hedef ağlara ilk erişim, kimlik avı yoluyla ve halka açık uygulamalardaki güvenlik açıklarından yararlanılarak gerçekleştirilir, bu da arka kapı erişimi için China Chopper web kabuğunun ve adlı bir aracın konuşlandırılmasına yol açar. Çiğril Kimlik bilgisi hırsızlığını kolaylaştırmak için.

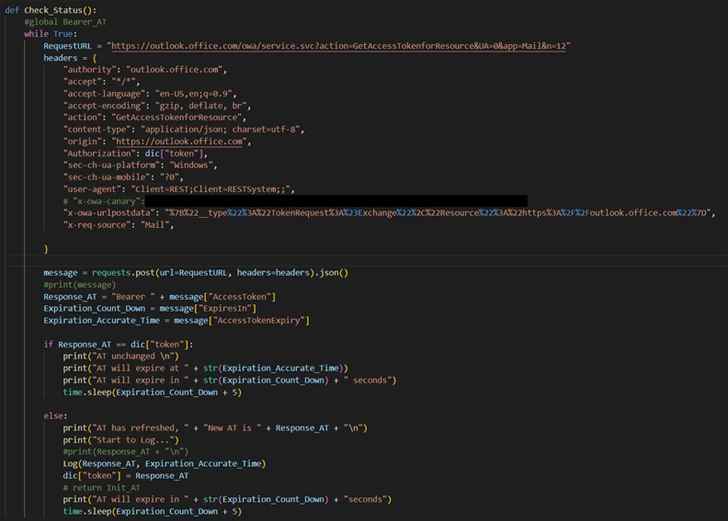

Ayrıca Storm-0558 tarafından, Outlook Web Access (OWA) API çağrılarını kullanarak ekler, klasör bilgileri ve tüm konuşmalar gibi e-posta verilerini ayıklamak için PowerShell ve Python betikleri de kullanılır.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Microsoft, kampanyanın 16 Haziran 2023’te keşfedilmesinden bu yana “temel nedeni belirlediğini, kampanyanın kalıcı takibini kurduğunu, kötü niyetli etkinlikleri kesintiye uğrattığını, ortamı sağlamlaştırdığını, etkilenen her müşteriyi bilgilendirdiğini ve birden çok devlet kurumuyla koordine ettiğini” söyledi. Ayrıca, 26 Haziran 2023’ten itibaren “müşteriler adına” sorunu hafiflettiğini belirtti.

İhlalin tam kapsamı belirsizliğini koruyor ancak bu, Haziran 2023’te ortaya çıkana kadar en az bir ay boyunca herhangi bir dikkat çekmeden hassas bilgiler arayan ve sinsi bir istihbarat darbesi gerçekleştiren Çin merkezli bir tehdit aktörünün son örneği.

Açıklama Microsoft’un yaptığı gibi geliyor yüzlü eleştiri hack’i ele alması ve adli tıp yeteneklerini ek lisanslama engellerinin arkasına geçirmesi, böylece müşterilerin başka türlü olayı analiz etmeye yardımcı olabilecek ayrıntılı denetim günlüklerine erişmesini engellemesi nedeniyle.

ABD Senatörü Ron Wyden, “İnsanları saldırıya uğramamak için gereken premium özellikler için ücretlendirmek, bir araba satıp sonra emniyet kemerleri ve hava yastıkları için fazladan ücret almaya benzer.” alıntı derken

Gelişme aynı zamanda İngiltere’nin Parlamento İstihbarat ve Güvenlik Komitesi (ISC) olarak da geldi. yayınlanan “son derece etkili siber casusluk kabiliyetini” ve çok çeşitli yabancı hükümet ve özel sektör BT sistemlerine girme becerisini vurgulayan ayrıntılı bir Çin Raporu.