adlı TeamTNT grubu tarafından başlatılan agresif bir bulut kampanyasının parçası olarak 196 kadar ana bilgisayara virüs bulaştı. sessiz bob.

Aqua güvenlik araştırmacıları Ofek Itach ve Assaf Morag, “TeamTNT tarafından yürütülen botnet, gözünü Docker ve Kubernetes ortamları, Redis sunucuları, Postgres veritabanları, Hadoop kümeleri, Tomcat ve Nginx sunucuları, Weave Scope, SSH ve Jupyter uygulamalarına dikti.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Bu sefer odak noktası, kar için kripto madencileri dağıtmak yerine sistemlere bulaşmak ve botnet’i test etmek gibi görünüyor.”

Geliştirme, bulut güvenlik şirketinin, Tsunami kötü amaçlı yazılımını dağıtmak ve bir kripto para madencisi çalıştırmak için sistem kaynaklarını ele geçirmek için açığa çıkan JupyterLab ve Docker API’lerini hedefleyen TeamTNT grubuna bağlı bir izinsiz giriş setini detaylandırmasından bir hafta sonra geldi.

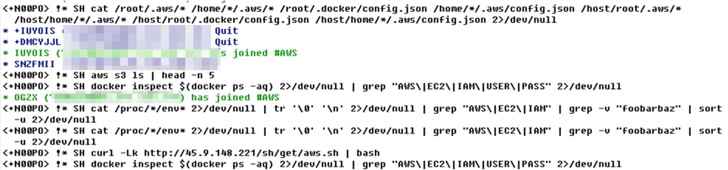

En son bulgular, kimlik bilgilerini çalmak, SSH arka kapılarını dağıtmak, ek yükler indirmek ve meşru araçları bırakmak için çeşitli kabuk betikleri dahil olmak üzere daha önce düşünülenden daha geniş bir kampanya ve daha büyük bir saldırı altyapısının kullanıldığını gösteriyor. kubectl, PacuVe Peirates bulut ortamının keşfini yapmak.

Saldırı zincirleri, yanlış yapılandırılmış örnekler için interneti taramak ve yeni tanımlanan kurbanlara Tsunami ve bir solucan komut dosyası bulaştırmak ve daha fazla makineyi bir botnet’e dahil etmek için Docker Hub’da barındırılan hileli konteyner görüntülerinin konuşlandırılmasıyla gerçekleştirilir.

Araştırmacılar, “Bu botnet, bulutta hızla çoğalan ve Yazılım Geliştirme Yaşam Döngüsü (SDLC) içindeki çok çeşitli hizmetleri ve uygulamaları hedefleyen, özellikle saldırgandır” dedi. “Etkileyici bir hızda çalışıyor ve olağanüstü tarama yeteneği gösteriyor.”

Tsunami İnternet Aktarmalı Sohbeti kullanır (IRC) komuta ve kontrol (C2) sunucusuna bağlanmak için protokol; daha sonra kontrolü altındaki tüm virüslü ana bilgisayarlara komutlar verir ve böylece tehdit aktörünün arka kapı erişimini sürdürmesine izin verir.

Dahası, kripto madenciliği yürütmesi, prochider adı verilen bir rootkit kullanılarak gizli tutularak, bir ps komutu etkin işlemlerin listesini almak için saldırıya uğramış sistemde çalıştırılır.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Araştırmacılar, “TeamTNT, AWS, Azure ve GCP dahil olmak üzere birden çok bulut ortamında kimlik bilgilerini tarıyor” dedi. Tehdit aktörlerinin ticaret araçlarını geliştirdiğine dair en son kanıt.

“Yalnızca genel kimlik bilgilerini değil, aynı zamanda Grafana, Kubernetes, Docker Compose, Git erişimi ve NPM gibi belirli uygulamaları da arıyorlar. Ek olarak, Postgres, AWS S3, Filezilla ve SQLite gibi veritabanlarını ve depolama sistemlerini arıyorlar. “

Gelişme, Sysdig’in SCARLETEEL tarafından veri hırsızlığı yapmak ve güvenliği ihlal edilmiş sistemlerde kripto para madencilerini dağıtmak amacıyla AWS altyapısını tehlikeye atmak için düzenlediği yeni bir saldırıyı ifşa etmesinden günler sonra geldi.

SCARLETEEL’i TeamTNT’ye bağlayan dolaylı bağlantılar olsa da Aqua, The Hacker News’e izinsiz giriş setinin aslında tehdit aktörüyle bağlantılı olduğunu söyledi.

Aqua Nautilus araştırma ekibinin baş veri analisti Morag, “Bu, TeamTNT’nin başka bir kampanyası” dedi. “SCARLETEEL IP adresi, 45.9.148[.]221, TeamTNT’nin IRC kanalı C2 sunucusunda birkaç gün önce kullanıldı. Komut dosyaları çok benzer ve TTP’ler aynı. Görünüşe göre TeamTNT saldırmayı hiç bırakmadı. Eğer emekli oldularsa, bu sadece kısa bir an içindi.”