Bulut ortamları, tehdit aktörlerinin artık gözlerini Amazon Web Services (AWS) Fargate’e diktiği SCARLETEEL adlı devam eden bir gelişmiş saldırı kampanyasının alıcı tarafında olmaya devam ediyor.

Sysdig güvenlik araştırmacısı Alessandro Brucato, The Hacker ile paylaştığı yeni bir raporda, “Bulut ortamları hala birincil hedefleri, ancak kullanılan araçlar ve teknikler, daha dayanıklı ve gizli bir komuta ve kontrol mimarisinin yanı sıra yeni güvenlik önlemlerini atlayacak şekilde uyarlandı.” Haberler.

SCARLETEEL ilk olarak Şubat 2023’te siber güvenlik şirketi tarafından ifşa edildi ve AWS altyapısından özel verilerin çalınması ve güvenliği ihlal edilmiş sistemlerin kaynaklarından yasa dışı bir şekilde kâr elde etmek için kripto para madencilerinin konuşlandırılmasıyla sonuçlanan karmaşık bir saldırı zincirini ayrıntılarıyla açıkladı.

Cado Security tarafından yapılan bir takip analizi, Sysdig’e rağmen TeamTNT olarak bilinen üretken bir cryptojacking grubuyla potansiyel bağlantıları ortaya çıkardı. söylenmiş Hacker News, “metodolojilerini ve saldırı modellerini kopyalayan biri olabilir.”

En son etkinlik, tehdit aktörünün kalıcılık kazanmak, fikri mülkiyeti çalmak ve potansiyel olarak kripto madencilerini kullanarak günde 4.000 ABD Doları tutarında gelir elde etmek amacıyla halka açık savunmasız web uygulamalarını kullanarak AWS hesaplarının peşine düşme eğilimini sürdürüyor.

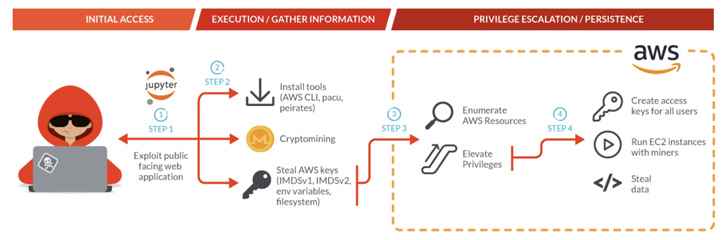

Brucato, “Aktör, bir AWS politikasında ayrıcalıkları Yönetici Erişimi’ne yükseltmelerine ve hesap üzerinde kontrol sahibi olmalarına olanak tanıyan bir hatayı keşfetti ve bundan yararlanarak hesapla istediklerini yapmalarını sağladı” dedi.

Her şey, bir Kubernetes kümesinde dağıtılan JupyterLab Notebook kapsayıcılarını istismar eden düşmanla başlar ve hedef ağın keşfini yürütmek için ilk dayanak noktasından yararlanır ve AWS kimlik bilgilerini toplayın kurbanın ortamına daha derin erişim elde etmek için.

Bunu, AWS komut satırı aracının kurulumu ve adı verilen bir istismar çerçevesi takip eder. Pacu sonraki istismar için. Saldırı aynı zamanda AWS kimlik bilgilerini almak için çeşitli kabuk betiklerinin kullanılmasıyla da öne çıkıyor ve bunlardan bazıları AWS Fargate bilgi işlem motoru bulut sunucularını hedefliyor.

“Saldırganın S3 protokolüyle uyumlu Rus sistemlerine bağlanmak için AWS istemcisini kullandığı gözlemlendi,” diyen Brucato, SCARLETEEL aktörlerinin veri hırsızlığı olaylarının CloudTrail günlüklerinde yakalanmamasını sağlamak için gizli teknikler kullandığını da sözlerine ekledi.

🔐 PAM Güvenliği – Hassas Hesaplarınızı Güvenceye Almak İçin Uzman Çözümler

Uzmanlar tarafından yönetilen bu web semineri, sizi ayrıcalıklı erişim güvenliği stratejinizi dönüştürmek için ihtiyaç duyduğunuz bilgi ve stratejilerle donatacak.

Saldırganın attığı diğer adımlardan bazıları, olarak bilinen bir Kubernetes Sızma Testi aracının kullanımını içerir. Peirates adı verilen bir DDoS botnet kötü amaçlı yazılımından ve konteyner orkestrasyon sisteminden yararlanmak için Pandoraaktörün virüslü ana bilgisayarlardan para kazanmaya yönelik başka girişimlerini gösterir.

Brucato, “SCARLETEEL aktörleri, AWS ve Kubernetes dahil olmak üzere buluttaki hedeflere karşı çalışmaya devam ediyor” dedi. “Tercih ettikleri giriş yöntemi, açık bilgi işlem hizmetlerinden ve savunmasız uygulamalardan yararlanmaktır. Kripto madenciliği yoluyla parasal kazanca odaklanma devam etmektedir, ancak […] fikri mülkiyet hala bir öncelik.”