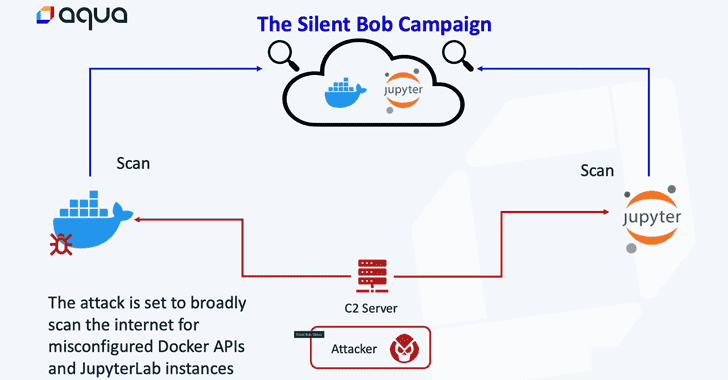

Siber güvenlik araştırmacıları, yerel bulut ortamlarına karşı “potansiyel olarak büyük bir kampanyanın” parçası olarak kullanılan bir saldırı altyapısını ortaya çıkardı.

“Bu altyapı, test ve dağıtımın ilk aşamalarındadır ve temel olarak, Tsunami kötü amaçlı yazılımını, bulut kimlik bilgilerini ele geçirmeyi, kaynakları ele geçirmeyi ve daha fazla istilayı dağıtmak için açığa çıkan JupyterLab ve Docker API’lerine dağıtılmak üzere tasarlanmış agresif bir bulut solucanıyla tutarlıdır. solucan,” bulut güvenlik firması Aqua söz konusu.

adlı etkinlik sessiz bob Saldırgan tarafından kurulan bir AnonDNS etki alanına atıfta bulunularak, taktik, teknik ve prosedürlerdeki (TTP’ler) çakışmalara atıfta bulunarak TeamTNT olarak izlenen kötü şöhretli cryptojacking grubuyla bağlantılı olduğu söyleniyor. Bununla birlikte, “ileri düzey bir taklitçinin” katılımı göz ardı edilmedi.

Aqua’nın soruşturması, Haziran 2023’ün başlarında bal küpünü hedef alan bir saldırının ardından başlatıldı ve açığa çıkan Docker ve Jupyter Lab örneklerini tespit etmek ve Tsunami arka kapısının yanı sıra bir kripto para madencisini devreye almak için tasarlanmış dört kötü amaçlı kapsayıcı görüntüsünün keşfedilmesine yol açtı.

Bu başarı, konteyner başladığında başlayacak şekilde programlanan ve Go tabanlı yazılımı dağıtmak için kullanılan bir kabuk betiği aracılığıyla elde edilir. ZGrab yanlış yapılandırılmış sunucuları bulmak için tarayıcı. Docker o zamandan beri görüntüleri genel kayıt defterinden kaldırdı. Resimlerin listesi aşağıdadır –

- shanidmk/jltest2 (44 çekme)

- shanidmk/jltest (8 çekme)

- shanidmk/sysapp (11 çeker)

- shanidmk/blob (29 çeker)

shanidmk/sysapp, virüslü ana bilgisayarda bir kripto para madencisi çalıştırmanın yanı sıra, Aqua’nın söylediğine göre yedek kripto madencileri veya Tsunami kötü amaçlı yazılımı olabilecek ek ikili dosyaları indirip çalıştıracak şekilde yapılandırıldı.

🔐 Ayrıcalıklı Erişim Yönetimi: Önemli Zorlukların Üstesinden Gelmeyi Öğrenin

Ayrıcalıklı Hesap Yönetimi (PAM) zorluklarını aşmak ve ayrıcalıklı erişim güvenliği stratejinizi yükseltmek için farklı yaklaşımları keşfedin.

Ayrıca kapsayıcı tarafından indirilen “aws.sh.txt” adlı bir dosyadır; bu, büyük olasılıkla ortamı sistematik olarak sonraki sızmalar için AWS anahtarları için taramak üzere tasarlanmış bir komut dosyasıdır.

Aqua, vahşi ortamda maruz kalan JupyterLab örneklerine sahip 51 sunucu bulduğunu ve bunların tümü tehdit aktörleri tarafından aktif olarak sömürüldüğünü veya sömürü belirtileri gösterdiğini söyledi. Bu, “açık Docker API’lerini taramak için toplu taramayı kullanan sunuculardan birine canlı bir manuel saldırı” içerir.

Güvenlik araştırmacıları Ofek Itach ve Assaf Morag, “Başlangıçta, saldırgan yanlış yapılandırılmış bir sunucuyu (Docker API veya JupyterLab) tanımlar ve bir kapsayıcı dağıtır veya Komut Satırı Arayüzü (CLI) ile devreye girerek ek kurbanları tarar ve tanımlar” dedi.

“Bu süreç, kötü amaçlı yazılımı artan sayıda sunucuya yaymak için tasarlandı. Bu saldırının ikincil yükü, bir kripto madencisi ve bir arka kapı içeriyor; ikincisi, tercih ettiği silah olarak Tsunami kötü amaçlı yazılımını kullanıyor.”