Siber güvenlik operasyon merkezi (SOC) modelinin odak noktası, genişletilmiş algılama ve yanıta (XDR) kaydı. Doğru bir şekilde tasarlanan XDR, karmaşık güvenlik uyarılarını ilişkilendirmek için güvenlik bilgileri ve olay yönetimi (SIEM) sistemi üzerinde daha az baskı ve maliyet oluşturur. Ayrıca, bilet oluşturma, uyarı verme ve otomasyon ve yanıt düzenleme için tek bir cam bölmesi olarak daha iyi bir iş çıkarır.

XDR, platform maliyetlerini düşürmek ve algılamayı iyileştirmek için gerçek bir fırsattır, ancak SOC’ler hakkında yerleşik düşünce biçimine aykırı olan birkaç ilkeye bağlı kalmayı gerektirir.

Akıllı Veri Hatları ve Veri Gölleri Bir Gerekliliktir

Çıkarım: Bir güvenlik veri hattı, depolamadan önce günlük israfını ortadan kaldırabilir ve günlükleri en uygun konuma yönlendirebilir.

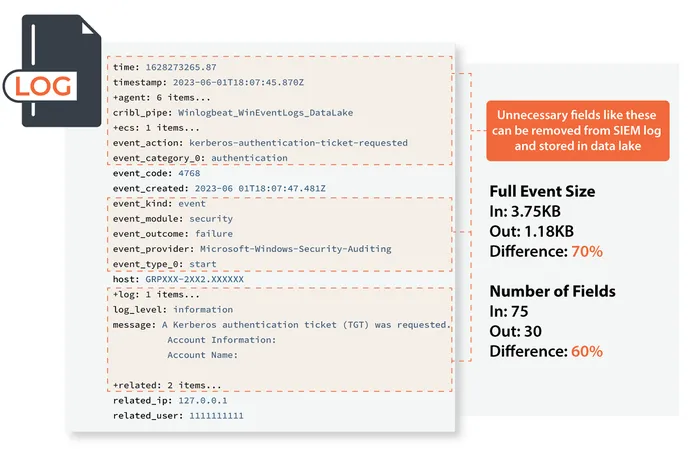

Güvenlik veri boru hattınızı akıllıca yönetmenin, özellikle birincil maliyet sürücünüz günlük GB olduğunda, her günlüğü önceden işleyerek ve fazla israfı ortadan kaldırarak harcamaların kontrol edilmesi üzerinde büyük bir etkisi olabilir. Windows Active Directory (AD) günlüklerinin öncesi ve sonrası boyutunu gösteren aşağıdaki örneği inceleyin.

Ortalama gelen olay 75 alana ve 3,75 KB boyuta sahipti. Fazlalık ve gereksiz alanlar kaldırıldıktan sonra, günlüğün 30 alanı ve 1.18KB boyutu vardır. Bu, SIEM depolama maliyetinde %68,48’lik bir azalma anlamına gelir.

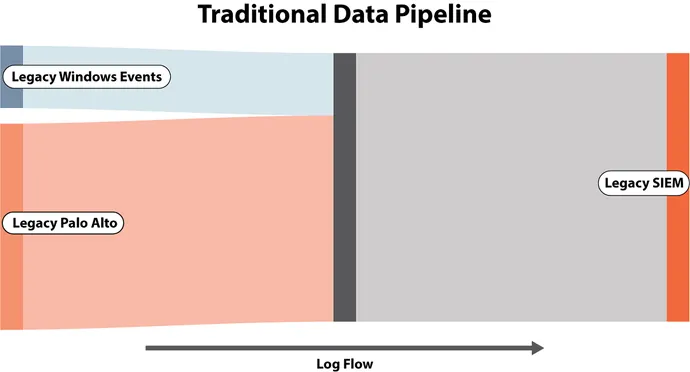

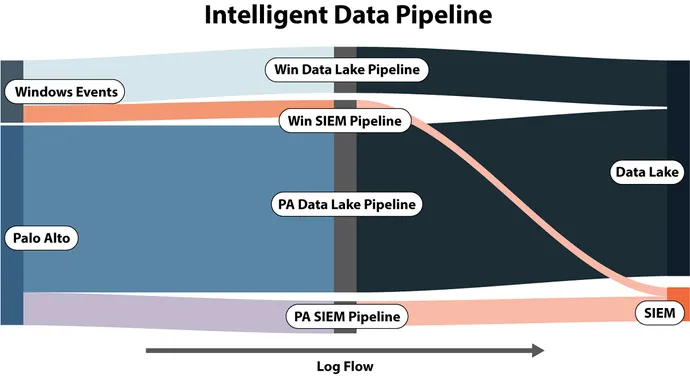

Her günlüğü gönderdiğiniz yer için benzer değer analizi uygulamak eşit derecede önemlidir. Tüm günlükler SIEM’e gönderilmemelidir! Yalnızca bilinen bir algılamayı yönlendiren günlükler SIEM’e gönderilmelidir. Araştırmaları, zenginleştirmeyi ve tehdit avcılığını desteklemek için kullanılan diğerlerinin tümü güvenlik veri gölüne gitmelidir. Akıllı bir veri ardışık düzeni, her günlük için anında yönlendirme kararları verebilir ve maliyetlerinizi daha da azaltabilir.

Tehdide En Yakın Tespit ve Önlemeye Odaklanma

Çıkarım: Ürüne özgü algılamalar önemli ölçüde daha iyi hale geldi; SIEM son savunma hattı olmalıdır.

SIEM, ham günlükleri ilişkilendirip analiz edebilen ve ele alınması gereken uyarıları belirleyebilen yegane araçlardan biriydi. Bu, büyük ölçüde diğer araçların tek amaçlı olmasının ve genellikle sorunları kendi başlarına tanımlamada kötü olmasının bir yansımasıydı. Sonuç olarak, her şeyi SIEM’e göndermek ve sinyali gürültüden ayırmak için karmaşık korelasyon kuralları oluşturmak mantıklıydı.

Uç nokta algılama ve müdahale (EDR) araçlarıyla günümüzün manzarası değişti. Modern EDR, esasen uç noktadaki SIEM’dir. SIEM’in sahip olduğu uç noktalara algılama kuralları yazmak için aynı yeteneklere sahiptir, ancak artık her bit telemetri verisini SIEM’e göndermeye gerek yoktur.

EDR satıcıları, kullanıma hazır algılamalar oluşturma ve sürdürme konusunda belirgin şekilde daha iyi hale geldi. EDR ve yeni nesil güvenlik duvarları (NGFW) gibi araçlar lehine, mor ekip çalışmalarımız sırasında SIEM’e atfedilen algılama ve engellemelerde sürekli olarak oldukça büyük bir düşüş gördük. Kerberoasting gibi istisnalar vardır (şirket içi AD’nin fazla kapsamı yoktur). AD için saf buluta geçtiğinizde, bu tür algılamalar bile Microsoft Defender for Endpoint gibi “uç” araçlar tarafından işlenecektir.

SIEM Güçlü Tarzınıza Göre Oynayın

Çıkarım: Tespit yeteneklerinizi tutarlı bir şekilde ölçmek ve geliştirmek için kasıtlı bir sürece sahip olmak, piyasada herhangi bir özel SIEM aracına sahip olmaktan çok daha değerlidir.

Sektörler ve algılama ekosistemleri arasında mor ekip çalışması, birçok modern EDR, NGFW, SIEM ve diğer araçların etkinliğini anlamamıza olanak sağladı. Mor takım sonuçlarını puanlar ve karşılaştırırız ve zaman içindeki iyileştirmeleri trendleriz. Son beş yılda, satın aldığınız SIEM’in mor takım puanlarıyla ölçülebilir bir ilişkisi olmadığını bulduk. Süreç, ayar ve test önemli olan şeylerdir.

SIEM araçları, ortamınız için birini daha iyi veya daha kötü hale getirebilecek mimari farklılıklara sahiptir, ancak algılama yeteneklerinizi önemli ölçüde geliştirmek için belirli bir SIEM satın almak işe yaramaz. Bunun yerine, çabalarınızı tehdit avı ve olaya yanıt çabalarını destekleyen panolara ve korelasyonlara odaklayın.

EDR, SIEM ve SOAR’ı XDR Mimarinizde Hizalayın

Çıkarım: Güvenlik otomasyonu ve yapay zeka (AI) ile geliştirilmiş önceliklendirme gelecek, ancak buna dikkatle yaklaşılmalıdır. Tüm otomasyonların tüm insan katılımını dışlaması gerekmez.

XDR’nin geleceği, sıkıca entegre edilmiş güvenlik düzenleme, otomasyon ve yanıt (SOAR) teknolojileriyle birleşiyor. XDR konseptleri, gerçekten önemli olanın bir tehdidi ne kadar hızlı tespit edebileceğiniz değil, bir tehdidi ne kadar hızlı etkisiz hale getirebileceğiniz. “Eğer bu – o zaman bu” SOAR otomasyon metodolojileri, gerçek dünya senaryolarında etkili değildir. XDR otomasyonunda gördüğümüz en iyi yaklaşımlardan biri:

- Hangi mevcut algılama olaylarının optimize edildiğini (çok düşük yanlış pozitif oranları) ve otomatik bir yanıtla güvenilebileceğini belirlemek için mor bir ekip çalışması yürütün.

- Otomatikleştirilmiş bir yanıt çalışma kitabı oluşturun, ancak tamamen otomasyona geçmeden önce güven kazanmak için insan müdahalesi adımlarını ekleyin. Buna “yarı otomasyon” diyoruz ve bu akıllıca bir ilk adım.

XDR moda bir kelimedir, ancak teknolojiden bağımsız bir şekilde bakıldığında, iyi temellere dayanmaktadır. Kuruluşların başarısız olma olasılığının en yüksek olduğu nokta, eski SIEM yönetim felsefelerini modern XDR mimarilerine uygulamaktır. Bu program tasarım felsefeleri, büyük olasılıkla becerilerinizi geliştirecek ve maliyetlerinizi azaltacaktır.

yazar hakkında

Mike Pinch, Rochester Üniversitesi Tıp Merkezi’nde 6 yıl Baş Bilgi Güvenliği Sorumlusu olarak görev yaptıktan sonra 2018’de Güvenlik Riski Danışmanlarına katıldı. Mike ulusal olarak siber güvenlik alanında bir lider olarak tanınmaktadır, HITRUST, H-ISAC gibi konferanslarda konuşmalar yapmıştır ve sağlık hizmetleri ve halk sağlığı sektörü siber güvenlik çerçeveleri için ulusal standartlara katkıda bulunmuştur. Mike, öncelikle SOC ekiplerinin yeteneklerini geliştirmesine yardımcı olmak için GCP, AWS ve Azure güvenliğine odaklanır. Mike aktif bir geliştiricidir ve şu anda modern yapay zeka teknolojilerini ortak siber güvenlik sorunlarına dönüştürmekten keyif almaktadır.