Anatsa bankacılık truva atını Mart 2023’ün başından bu yana ABD, İngiltere, Almanya, Avusturya ve İsviçre’deki bankacılık müşterilerini hedef almaya zorlayan yeni bir Android kötü amaçlı yazılım kampanyası gözlemlendi.

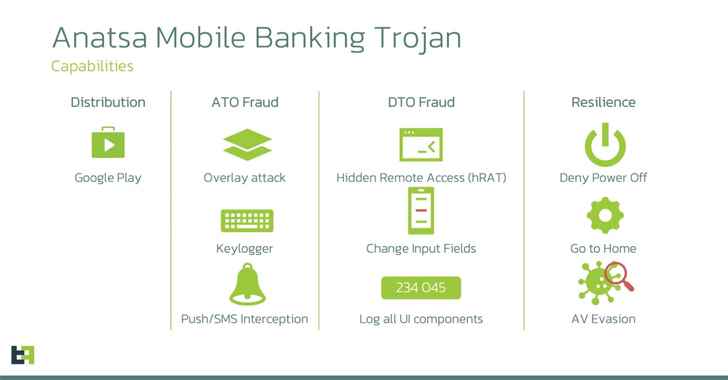

ThreatFabric, “Anatsa’nın arkasındaki aktörler, mobil bankacılık uygulamalarında müşterileri yetkilendirmek için kullanılan kimlik bilgilerini çalmayı ve hileli işlemleri başlatmak için Cihaz Devralma Sahtekarlığı (DTO) gerçekleştirmeyi amaçlıyor.” söz konusu Pazartesi günü yayınlanan bir analizde.

Hollandalı siber güvenlik şirketi, Anatsa bulaşmış Google Play Store dropper uygulamalarının bugüne kadar 30.000’den fazla yükleme gerçekleştirdiğini ve bunun da resmi uygulama mağazasının kötü amaçlı yazılım için etkili bir dağıtım vektörü haline geldiğini gösterdiğini söyledi.

TeaBot ve Toddler adlarıyla da bilinen Anatsa, ilk olarak 2021’in başlarıve Google Play’de PDF okuyucular, QR kodu tarayıcılar ve iki faktörlü kimlik doğrulama (2FA) uygulamaları gibi görünüşte zararsız yardımcı uygulamalar gibi görünerek kullanıcıların kimlik bilgilerini ele geçirdiği gözlemlendi. O zamandan beri dünya çapında yaklaşık 600 finans kurumunu hedef alan en üretken bankacılık kötü amaçlı yazılımlarından biri haline geldi.

Truva atı, verileri çalmak için arka kapı benzeri yeteneklere sahiptir ve ayrıca Android’in erişilebilirlik hizmetleri API’sine yönelik izinlerini kötüye kullanarak kimlik bilgilerinin yanı sıra günlük etkinliklerini çalmak için yer paylaşımlı saldırılar gerçekleştirir. Yetkisiz fon transferlerini gerçekleştirmek için mevcut dolandırıcılık kontrol mekanizmalarını daha da atlayabilir.

ThreatFabric, “İşlemler, hedeflenen banka müşterilerinin düzenli olarak kullandıkları aynı cihazdan başlatıldığı için, banka dolandırıcılık önleme sistemlerinin bunu tespit etmesinin çok zor olduğu bildirildi.”

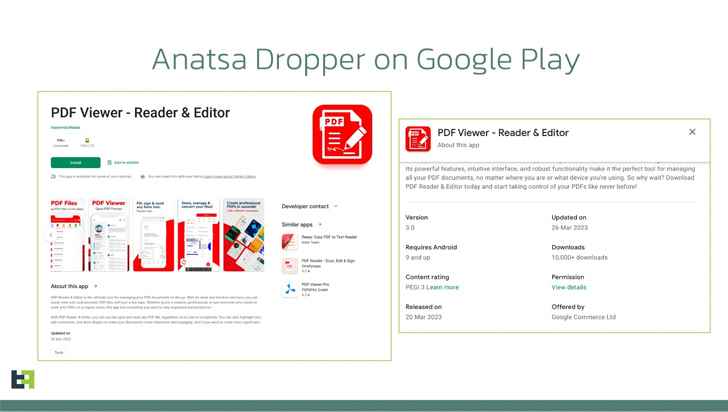

ThreatFabric tarafından gözlemlenen en son kampanyada, damlalık uygulaması yüklendikten sonra, kurbanları kendilerini uygulama eklentileri gibi göstererek kandırmayı amaçlayan kötü amaçlı yükü barındıran başka bir GitHub URL’sine işaret eden bir GitHub sayfasına istekte bulunur. Kullanıcıların bu uygulamalara yarım yamalak reklamlarla yönlendirildiğinden şüpheleniliyor.

Damlalığın dikkate değer bir yönü, Google Play Store aracılığıyla dağıtılan hileli uygulamalar tarafından virüslü cihaza ek kötü amaçlı yazılım yüklemek için defalarca istismar edilen kısıtlı “REQUEST_INSTALL_PACKAGES” iznini kullanmasıdır. Uygulamaların adları şu şekildedir:

- Tüm Belge Okuyucu ve Düzenleyici (com.mikijaki.documents.pdfreader.xlsx.csv.ppt.docs)

- Tüm Belge Okuyucu ve Görüntüleyici (com.muchlensoka.pdfcreator)

- PDF Okuyucu – PDF’yi Düzenle ve Görüntüle (lsstudio.pdfreader.powerfultool.allinonepdf.goodpdftools)

- PDF Okuyucu ve Düzenleyici (com.proderstarler.pdfsignature)

- PDF Okuyucu ve Düzenleyici (moh.filemanagerrespdf)

Söz konusu beş damlalıklı uygulamanın tamamının ilk yayınlandıktan sonra güncellendiği söyleniyor, muhtemelen ilk gönderim sırasında uygulama inceleme sürecinden geçtikten sonra kötü amaçlı işlevselliği gizlemeye yönelik gizli bir girişim.

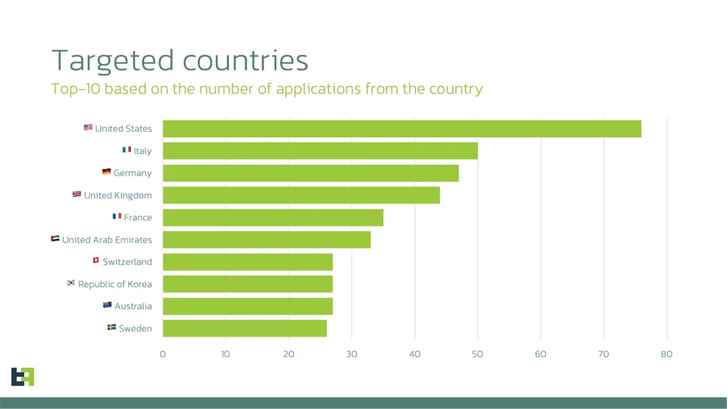

Hedeflenen finansal başvuru sayısına göre Anatsa’nın ilgilendiği başlıca ülkelerin listesi ABD, İtalya, Almanya, Birleşik Krallık, Fransa, BAE, İsviçre, Güney Kore, Avustralya ve İsveç’tir. Listede Finlandiya, Singapur ve İspanya da bulunuyor.

ThreatFabric, “Anatsa’nın son kampanyası, bankaların ve finans kurumlarının günümüzün dijital dünyasında karşı karşıya kaldığı gelişen tehdit ortamını ortaya koyuyor” dedi. “Son Google Play Store dağıtım kampanyaları […] mobil dolandırıcılık için muazzam potansiyeli ve bu tür tehditlere karşı proaktif önlemlere duyulan ihtiyacı gösteriyor.”