Microsoft, Midnight Blizzard olarak bilinen Rus devletine bağlı bilgisayar korsanı grubu tarafından yürütülen kimlik bilgileri çalma saldırılarında bir artış tespit ettiğini açıkladı.

Teknoloji devinin tehdit istihbarat ekibi, saldırıların kaynak IP adresini gizlemek için konut proxy hizmetlerinden yararlanan izinsiz girişlerin, hükümetleri, BT hizmet sağlayıcılarını, STK’ları, savunma ve kritik üretim sektörlerini hedef aldığını söyledi.

Midnight Blizzard, eski adıyla Nobelyumayrıca APT29, Cozy Bear, Iron Hemlock ve The Dukes takma adları altında izlenir.

Aralık 2020’de SolarWinds tedarik zinciri uzlaşmasıyla dünya çapında dikkatleri üzerine çeken grup, dışişleri bakanlıkları ve diplomatik kuruluşları hedef alan hedefli saldırılarında görünmeyen araçlara güvenmeye devam etti.

Bu, ifşa olmalarına rağmen operasyonlarını sürdürmekte ne kadar kararlı olduklarının bir işareti, bu da onları casusluk alanında özellikle zorlu bir aktör yapıyor.

Microsoft, “Bu kimlik bilgisi saldırıları, çeşitli parola püskürtme, kaba kuvvet ve belirteç hırsızlığı teknikleri kullanır.” söz konusu Bir dizi tweet’te, aktör “muhtemelen yasa dışı satış yoluyla elde edilmiş çalıntı oturumlardan yararlanarak bulut kaynaklarına ilk erişimi elde etmek için oturum yeniden oynatma saldırıları da gerçekleştirdi.”

Teknoloji devi ayrıca APT29’u kullanımı için çağırdı. konut proxy hizmetleri amacıyla kötü amaçlı trafiği yönlendirmek için bağlantıları şaşırtmak güvenliği ihlal edilmiş kimlik bilgileri kullanılarak yapılmıştır.

Windows yapımcıları, “Tehdit aktörü, bu IP adreslerini büyük olasılıkla çok kısa süreler boyunca kullandı, bu da kapsam belirleme ve düzeltmeyi zorlaştırabilir.”

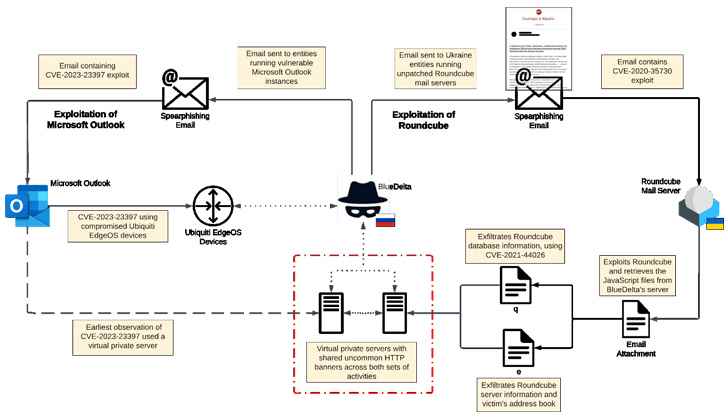

Gelişme, Recorded Future’ın Kasım 2021’den bu yana Ukrayna’daki hükümet ve askeri kuruluşları hedef alan APT28 (namı diğer BlueDelta, Forest Blizzard, FROZENLAKE, Iron Twilight ve Fancy Bear) tarafından düzenlenen yeni bir mızrakla kimlik avı kampanyasını ayrıntılı olarak açıklamasıyla geldi.

bu saldırılar açık kaynaklı Roundcube web posta yazılımındaki (CVE-2020-12641, CVE-2020-35730Ve CVE-2021-44026) keşif ve veri toplama yapmak.

Başarılı bir ihlal, Rus askeri istihbarat bilgisayar korsanlarının, hedeflenen kişilerin gelen e-postalarını saldırganların kontrolü altındaki bir e-posta adresine yönlendiren ve kişi listelerini çalan sahte JavaScript kötü amaçlı yazılımlarını dağıtmasına olanak sağladı.

Siber güvenlik şirketi, “Kampanya, yüksek düzeyde bir hazırlık sergiledi ve haber içeriğini, alıcıları istismar etmek için hızla silah haline getirdi.” söz konusu. “Mraklı kimlik avı e-postaları, konu satırları ve meşru medya kaynaklarını yansıtan içerikle birlikte Ukrayna ile ilgili haber temaları içeriyordu.”

Daha da önemlisi, etkinliğin Microsoft Outlook’ta sıfır gün açığını silahlandıran başka bir dizi saldırıyla örtüştüğü söyleniyor (CVE-2023-23397) Microsoft’un Avrupa kuruluşlarına karşı “sınırlı hedefli saldırılarda” kullanıldığını açıkladı.

Ayrıcalık yükseltme güvenlik açığı, Mart 2023’te kullanıma sunulan Salı Yaması güncellemelerinin bir parçası olarak giderildi.

Bulgular, Rus tehdit aktörlerinin, özellikle Ukrayna’daki ve Avrupa’daki çeşitli kuruluşlar hakkında değerli istihbarat toplama konusundaki ısrarlı çabalarını gösteriyor. tam ölçekli istila ülkenin Şubat 2022.

bu siber savaş operasyonları Ukrayna hedeflerine yönelik hedeflenenler, özellikle yaygın olarak işaretlendi dağıtım Verileri silmek ve yok etmek için tasarlanmış silici kötü amaçlı yazılım, verileri büyük ölçekli hibrit çatışmanın en eski örneklerinden birine dönüştürüyor.

Recorded Future, “BlueDelta, daha geniş Rus askeri çabalarını desteklemek için Ukrayna hükümetini ve özel sektör kuruluşlarını hedef almaya neredeyse kesinlikle öncelik vermeye devam edecek.”