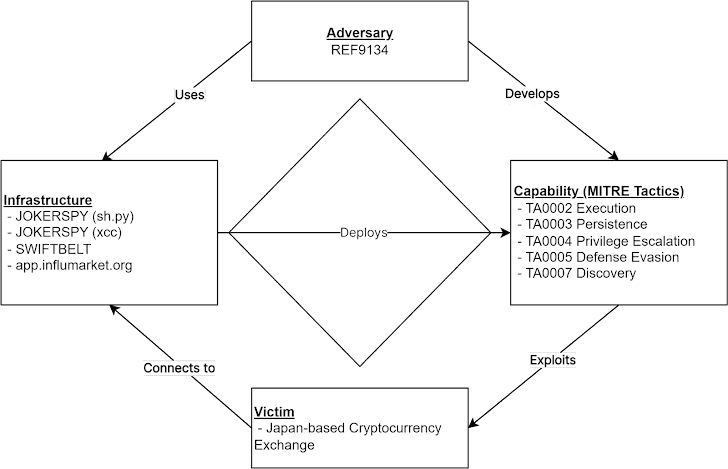

Japonya’da bulunan bilinmeyen bir kripto para borsası, bu ayın başlarında JokerSpy adlı bir Apple macOS arka kapısını dağıtmak için yapılan yeni bir saldırının hedefiydi.

Elastic Security Labs adı altında saldırı setini izleyen REF9134, söz konusu Saldırı, adlı açık kaynaklı bir yardımcı programdan esinlenen Swift tabanlı bir numaralandırma aracı olan Swiftbelt’in yüklenmesine yol açtı. Emniyet kemeri.

JokerSky ilk olarak geçen hafta Bitdefender tarafından belgelendi ve onu macOS makinelerini ihlal etmek için tasarlanmış gelişmiş bir araç seti olarak tanımladı.

Saldırıların, güvenliği ihlal edilmiş ana bilgisayarlarda veri toplama ve keyfi komutları yürütme yetenekleriyle birlikte gelen Python ve Swift’te yazılmış bir dizi programdan yararlandığı gerçeği dışında, operasyonun arkasındaki tehdit aktörü hakkında çok az şey biliniyor.

Araç setinin birincil bileşeni, FullDiskAccess ve ScreenRecording izinlerini kontrol etmek için tasarlanmış, xcc olarak bilinen, kendinden imzalı bir çoklu mimari ikili dosyasıdır.

Dosya, XProtectCheck olarak imzalanmıştır ve bu, olduğu gibi görünmeye çalışıldığını gösterir. XProtectzaten virüs bulaşmış ana bilgisayarlardan kötü amaçlı yazılımları kaldırmak için imza tabanlı algılama kurallarından yararlanan, macOS’ta yerleşik bir virüsten koruma teknolojisi.

Elastic tarafından analiz edilen olayda, xcc’nin oluşturulmasını, tehdit aktörünün “kendi izinlerini oluşturarak TCC izinlerini atlamaya çalışması” izler. TCC veritabanı ve mevcut olanı değiştirmeye çalışıyor.”

Güvenlik araştırmacıları Colson Wilhoit, Salim Bitam, Seth Goodwin, “1 Haziran’da, xcc ile aynı dizinden çalışan yeni bir Python tabanlı araç görüldü ve Swiftbelt olarak bilinen açık kaynaklı bir macOS kullanım sonrası numaralandırma aracını yürütmek için kullanıldı.” , Andrew Pease ve Ricardo Ungureanu dedi.

Saldırı, Bitcoin, Ethereum ve diğer yaygın kripto para birimleri ticareti için varlık takasına odaklanan Japonya merkezli büyük bir kripto para birimi hizmet sağlayıcısını hedef aldı. Şirketin adı açıklanmadı.

xcc ikili dosyası, Bash aracılığıyla IntelliJ IDEA, iTerm (macOS için bir terminal öykünücüsü) ve Visual Studio Code adlı üç farklı uygulama aracılığıyla başlatılır; bu, yazılım geliştirme uygulamalarının arka kapı sürümlerinin büyük olasılıkla ilk erişimi elde edin.

Saldırının bir parçası olarak kurulan bir diğer dikkate değer modül, Swiftbelt gibi diğer sömürü sonrası araçları sağlamak için bir kanal olarak kullanılan bir Python implantı olan sh.py’dir.

Araştırmacılar, “Diğer numaralandırma yöntemlerinden farklı olarak, Swiftbelt, komut satırı yapıtları oluşturmaktan kaçınmak için Swift kodunu çağırır” dedi. “Özellikle, xcc varyantları da Swift kullanılarak yazılıyor.”