ABD Ulusal Güvenlik Teşkilatı (NSA) Perşembe günü, kuruluşların Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) bootkit denir SiyahLotus.

Bu amaçla ajans, tavsiye etmek “altyapı sahipleri, kullanıcı tarafından yürütülebilir ilkeleri sağlamlaştırarak ve önyükleme bölümünün bütünlüğünü izleyerek harekete geçer.”

BlackLotus, ilk olarak Ekim 2022’de Kaspersky tarafından öne çıkarılan gelişmiş bir suç yazılımı çözümüdür. Windows Güvenli Önyükleme korumalarını atlayabilen bir UEFI önyükleme seti, kötü amaçlı yazılım örnekleri o zamandan beri vahşi doğada ortaya çıktı.

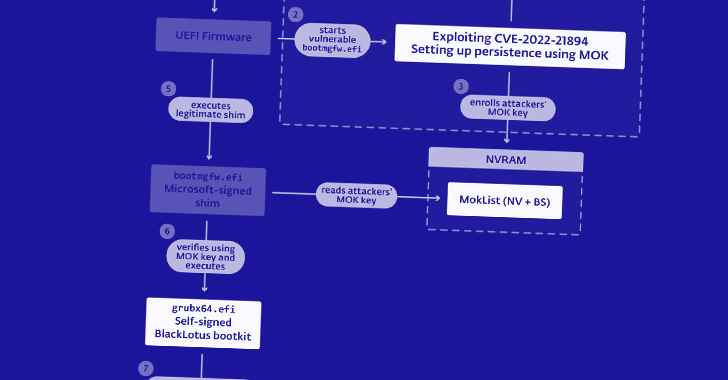

Bu, Baton Drop adlı bilinen bir Windows kusurundan yararlanılarak gerçekleştirilir (CVE-2022-21894CVSS puanı: 4.4) savunmasız olarak keşfedildi önyükleme yükleyicileri içine eklenmemiş Güvenli Önyükleme DBX iptal listesi. Güvenlik açığı Microsoft tarafından Ocak 2022’de giderildi.

Bu boşluk, tehdit aktörleri tarafından tamamen yamalı önyükleme yükleyicilerini savunmasız sürümlerle değiştirmek ve güvenliği ihlal edilmiş uç noktalarda BlackLotus’u çalıştırmak için kullanılabilir.

UEFI önyükleme setleri BlackLotus gibi bir tehdit aktörü verir tam denetim işletim sistemi üzerinden önyükleme prosedürüböylece güvenlik mekanizmalarına müdahale etmeyi ve yükseltilmiş ayrıcalıklarla ek yükler dağıtmayı mümkün kılar.

BlackLotus’un bir üretici yazılımı tehdidive bunun yerine kalıcılık ve kaçınma elde etmek için önyükleme sürecinin en erken yazılım aşamasına odaklanır. Kötü amaçlı yazılımın Linux sistemlerini hedef aldığına dair bir kanıt yok.

“UEFI bootkit’leri, bellenim implantlarına kıyasla gizlilik konusunda kaybedebilir […] ESET araştırmacısı Martin Smolár, Mart 2023’te BlackLotus’ta yaptığı bir analizde, “bootkit’ler kolayca erişilebilen bir FAT32 disk bölümünde yer aldığından,” dedi.

“Bununla birlikte, bir önyükleyici olarak çalışmak, onlara, BWE, BLE ve PRx koruma bitleri gibi çok düzeyli SPI flaş savunmalarının veya donanım tarafından sağlanan korumaların (Intel Boot gibi) üstesinden gelmek zorunda kalmadan, onlara ürün yazılımı implantlarıyla neredeyse aynı yetenekleri sağlar Koruma).

BlackLotus tarafından istismar edilen ikinci bir Güvenli Önyükleme atlama kusurunu (CVE-2023-24932, CVSS puanı: 6.7) ele alan Microsoft’un Mayıs 2023 Salı Yaması güncellemelerini uygulamanın yanı sıra, kuruluşlara aşağıdaki azaltma adımlarını gerçekleştirmeleri önerilir –

- Kurtarma ortamını güncelleyin

- EFI önyükleme bölümündeki değişiklikleri incelemek için savunma yazılımını yapılandırın

- EFI önyükleme bölümündeki anormal değişiklikler için cihaz bütünlüğü ölçümlerini ve önyükleme yapılandırmasını izleyin

- UEFI Güvenli Önyüklemeyi Özelleştirin daha eski, imzalı Windows önyükleme yükleyicilerini engellemek için

- Özel olarak Linux’u önyükleyen cihazlarda Microsoft Windows Production CA 2011 sertifikasını kaldırın

Microsoft, saldırı vektörünü tamamen kapatmak için aşamalı bir yaklaşım benimsiyor. Düzeltmelerin genel olarak 2024’ün ilk çeyreğinde kullanıma sunulması bekleniyor.