Doğu Asyalı bir BT şirketine yönelik yüksek düzeyde hedefli bir siber saldırı, Golang dilinde yazılmış özel bir kötü amaçlı yazılımın konuşlandırılmasını içeriyordu. RDS hırsızı.

Bitdefender güvenlik araştırmacısı Victor Vrabie, “Operasyon, kimlik bilgilerini ve veri hırsızlığını tehlikeye atma nihai hedefiyle bir yıldan uzun süredir aktifti.” söz konusu The Hacker News ile paylaşılan teknik bir raporda.

Rumen siber güvenlik firması tarafından toplanan kanıtlar, kampanyanın 2022’nin başlarında başladığını gösteriyor. Hedef, Doğu Asya’da yerleşik, belirsiz bir BT şirketiydi.

İlk aşamalarda operasyon, algılamayı engellemek amacıyla 2021’in sonlarında veya 2022’nin başlarında ısmarlama kötü amaçlı yazılıma geçmeden önce AsyncRAT ve Cobalt Strike gibi hazır uzaktan erişim truva atlarına dayanıyordu.

Birincil bir kaçınma taktiği, arka kapı yüklerini depolamak için güvenlik yazılımı (örn. System32 ve Program Dosyaları) tarafından taranmaması muhtemel olan Microsoft Windows klasörlerinin kullanılmasıyla ilgilidir.

Söz konusu alt klasörlerden biri, “C:Program FilesDellCommandUpdate” adlı yasal bir Dell uygulamasının dizini. Dell Komut | Güncelleme.

Bitdefender, olay sırasında virüs bulaşan tüm makinelerin Dell tarafından üretildiğini söyleyerek, tehdit aktörlerinin kötü amaçlı etkinliği kamufle etmek için bu klasörü kasten seçtiklerini öne sürdü.

Bu akıl yürütme biçimi, tehdit aktörünün “dell-a[.]ntp güncellemesi[.]com” ile hedef ortamla uyum sağlamak amacıyla kurulmuştur.

İzinsiz giriş seti, ana bilgisayardan sürekli olarak pano içeriği ve tuş vuruşu verilerini toplama konusunda uzmanlaşmış, RDStealer adlı sunucu tarafı bir arka kapının kullanılmasıyla karakterize edilir.

Ancak onu öne çıkaran şey, “gelen RDP’yi izleme” yeteneğidir. [Remote Desktop Protocol] bağlantı kurar ve uzak bir makineyi tehlikeye atarsa, istemci sürücü eşlemesi etkin.”

Bu nedenle, yeni bir RDP istemci bağlantısı algılandığında, RDStealer tarafından mRemoteNG, KeePass ve Google Chrome gibi uygulamalardan tarama geçmişi, kimlik bilgileri ve özel anahtarlar gibi hassas verileri sızdırmak için komutlar verilir.

Bitdefender’dan Marin Zugec, “Bu, tehdit aktörlerinin aktif olarak kimlik bilgilerini ve diğer sistemlere kaydedilmiş bağlantıları aradığı gerçeğini vurguluyor.” söz konusu ikinci bir analizde.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

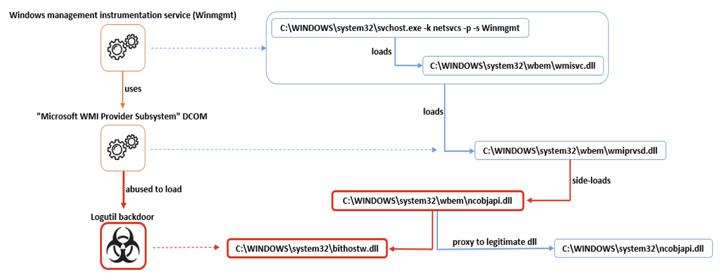

Dahası, bağlanan RDP istemcilerine Logutil olarak bilinen başka bir Golang tabanlı özel kötü amaçlı yazılım bulaşarak kurban ağında kalıcı bir dayanak noktası oluşturur. DLL yandan yükleme teknikleri ve komut yürütmeyi kolaylaştırır.

Tehdit aktörü hakkında en az 2020 yılına kadar aktif olduğu gerçeği dışında pek bir şey bilinmiyor.

Zugec, “Siber suçlular, kötü niyetli faaliyetlerinin güvenilirliğini ve gizliliğini artırmak için sürekli olarak yeni yöntemler geliştiriyor ve keşfediyor” dedi.

“Bu saldırı, modern siber saldırıların artan karmaşıklığının bir kanıtı olarak hizmet ediyor, ancak aynı zamanda tehdit aktörlerinin daha eski, yaygın olarak benimsenen teknolojilerden yararlanmak için yeni keşfedilen karmaşıklıklarından yararlanabileceklerinin altını çiziyor.”