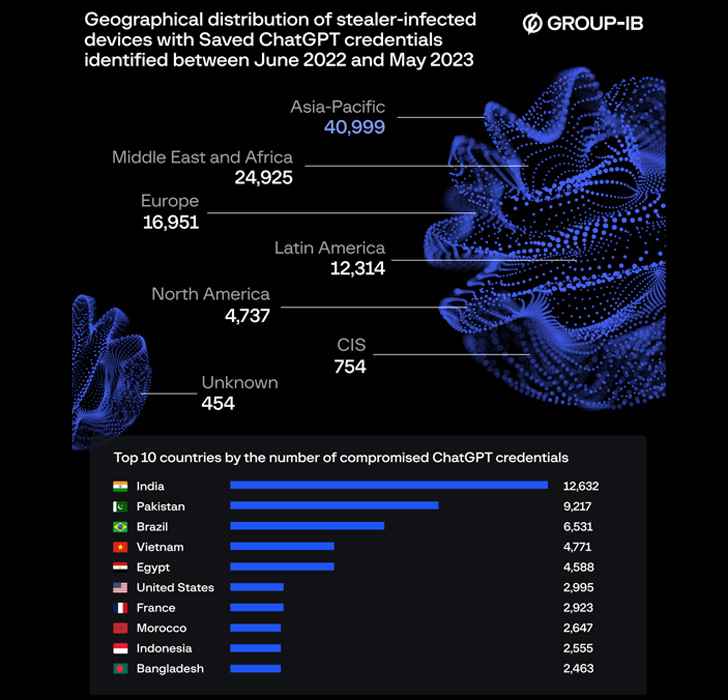

100.000’den fazla OpenAI ChatGPT hesap kimlik bilgisi, Haziran 2022 ile Mayıs 2023 arasında yasadışı karanlık web pazar yerlerinde yolunu buldu ve yalnızca Hindistan’da 12.632 kimlik bilgisi çalındı.

Group-IB, The Hacker News ile paylaştığı bir raporda, kimlik bilgilerinin siber suç yeraltında satışa sunulan bilgi hırsızı günlüklerinde keşfedildiğini söyledi.

Singapur merkezli şirket, “Güvenliği ihlal edilmiş ChatGPT hesaplarını içeren mevcut günlüklerin sayısı Mayıs 2023’te 26.802 ile zirveye ulaştı.” söz konusu. “Asya-Pasifik bölgesi, geçen yıl boyunca ChatGPT kimlik bilgilerinin satışa sunulduğu en yoğun bölge oldu.”

Güvenliği ihlal edilmiş ChatGPT kimlik bilgilerinin en fazla olduğu diğer ülkeler arasında Pakistan, Brezilya, Vietnam, Mısır, ABD, Fransa, Fas, Endonezya ve Bangladeş bulunmaktadır.

Daha ayrıntılı bir analiz, ChatGPT hesaplarını içeren günlüklerin çoğunun, kötü şöhretli Raccoon bilgi hırsızı tarafından, ardından Vidar ve RedLine tarafından ihlal edildiğini ortaya çıkardı.

Bilgi hırsızları, şifreleri, tanımlama bilgilerini, kredi kartlarını ve diğer bilgileri tarayıcılardan ve kripto para birimi cüzdan uzantılarından ele geçirme yetenekleri nedeniyle siber suçlular arasında popüler hale geldi.

Group-IB, “Bilgi hırsızları tarafından toplanan güvenliği ihlal edilmiş bilgileri içeren günlükler, karanlık web pazarlarında aktif olarak alınıp satılıyor.” Dedi.

“Bu tür pazarlarda bulunan günlükler hakkında ek bilgiler, günlükte bulunan etki alanlarının listelerini ve güvenliği ihlal edilen ana bilgisayarın IP adresi hakkındaki bilgileri içerir.”

Tipik olarak aboneliğe dayalı bir fiyatlandırma modeline dayalı olarak sunulan bunlar, yalnızca siber suçlar için çıtayı düşürmekle kalmadı, aynı zamanda sifonlanmış kimlik bilgilerini kullanarak takip eden saldırıları başlatmak için bir kanal görevi gördü.

Group-IB tehdit istihbaratı başkanı Dmitry Shestakov, “Birçok kuruluş, ChatGPT’yi operasyonel akışlarına entegre ediyor” dedi.

“Çalışanlar gizli yazışmalara giriyor veya özel kodu optimize etmek için botu kullanıyor. ChatGPT’nin standart yapılandırmasının tüm görüşmeleri sakladığı düşünüldüğünde, bu, hesap kimlik bilgilerini ele geçirmeleri halinde tehdit aktörlerine istemeden hassas bir istihbarat hazinesi sunabilir.”

Bu tür riskleri azaltmak için, kullanıcıların uygun parola temizleme uygulamalarını izlemeleri ve hesap ele geçirme saldırılarını önlemek için hesaplarını iki faktörlü kimlik doğrulama (2FA) ile güvenceye almaları önerilir.

Geliştirme, bir uzaktan erişim truva atı ve AsyncRAT’ın değiştirilmiş bir versiyonu olan DCRat (veya DarkCrystal RAT) adlı bir bilgi hırsızı sağlamak için sahte OnlyFans sayfalarından ve yetişkinlere yönelik içerik tuzaklarından yararlanan devam eden bir kötü amaçlı yazılım kampanyasının ortasında geliyor.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

eSentire araştırmacıları, “Gözlemlenen durumlarda, kurbanlar manuel olarak yürütülen bir VBScript yükleyici içeren ZIP dosyalarını indirmeye kandırıldı.” söz konusufaaliyetin Ocak 2023’ten beri devam ettiğine dikkat çekiyor.

“Dosya adlandırma kuralı, kurbanların çeşitli yetişkin film aktrisleri için müstehcen fotoğraflar veya OnlyFans içeriği kullanılarak kandırıldığını gösteriyor.”

Ayrıca, Remcos RAT’ı alıp yasal bir Windows sürecine enjekte edebilen PowerShell betiklerini başlatmak için vergi temalı tuzaklar kullanan GuLoader (aka CloudEyE) adlı kötü amaçlı yazılımın yeni bir VBScript varyantının keşfini takip ediyor.

Kanadalı siber güvenlik şirketi “GuLoader, bilgi hırsızları ve Uzaktan Yönetim Araçları (RAT’ler) sağlamak için yaygın olarak kullanılan, son derece kaçamak bir kötü amaçlı yazılım yükleyicisidir.” söz konusu bu ayın başlarında yayınlanan bir raporda.

“GuLoader, kullanıcı tarafından başlatılan komut dizilerinden veya kısayol dosyalarından yararlanarak, çok sayıda üst düzeyde gizlenmiş komutları ve şifrelenmiş kabuk kodunu yürütür. Sonuç, meşru bir Windows işlemi içinde çalışan, bellekte yerleşik bir kötü amaçlı yazılım yüküdür.”