adlı tamamen algılanamayan (FUD) bir kötü amaçlı yazılım gizleme motoru BatCloak Eylül 2022’den beri çeşitli kötü amaçlı yazılım türlerini dağıtmak için kullanılırken, ısrarla antivirüs tespitinden kaçıyor.

Trend Micro araştırmacıları, örneklerin “tehdit aktörlerine çok sayıda kötü amaçlı yazılım ailesini ve açıkları yüksek oranda gizlenmiş toplu iş dosyaları aracılığıyla kolaylıkla yükleme yeteneği” sağladığını söyledi. söz konusu.

Siber güvenlik firması, ortaya çıkarılan toplam 784 eserin yaklaşık %79,6’sının tüm güvenlik çözümlerinde tespit edilemediğini ekledi ve BatCloak’ın geleneksel tespit mekanizmalarını alt etme yeteneğini vurguladı.

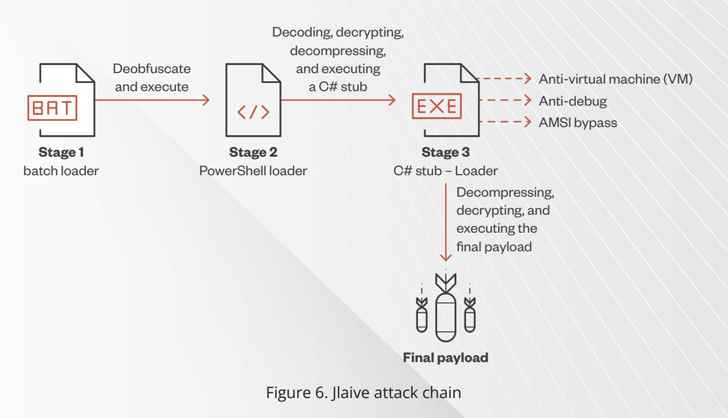

BatCloak motoru, Jlaive adlı kullanıma hazır bir toplu dosya oluşturucu aracının temelini oluşturur ve Antimalware Tarama Arayüzünü atlatma yetenekleriyle birlikte gelir (AMSI) yanı sıra yüksek güvenlikten kaçınma elde etmek için birincil yükü sıkıştırın ve şifreleyin.

Açık kaynak araç, Eylül 2022’de ch2sh adlı bir geliştirici tarafından GitHub ve GitLab aracılığıyla kullanıma sunulduğundan beri kaldırılmış olmasına rağmen, “EXE’den BAT’a şifreleyici” olarak ilan edildi. O zamandan beri diğer aktörler tarafından klonlandı ve değiştirildi ve Rust gibi dillere taşındı.

Son yük, üç yükleyici katmanı (bir C# yükleyici, bir PowerShell yükleyici ve bir toplu yükleyici) kullanılarak kapsüllenir ve bunların sonuncusu, her aşamanın kodunu çözmek ve paketini açmak ve nihayetinde gizli kötü amaçlı yazılımı patlatmak için bir başlangıç noktası görevi görür.

Araştırmacılar Peter Girnus ve Aliakbar Zahravi, “Yığın yükleyici, gizlenmiş bir PowerShell yükleyici ve şifrelenmiş bir C# stub ikili dosyası içeriyor” dedi. “Sonunda Jlaive, BatCloak’ı toplu yükleyiciyi karartmak ve bir diske kaydetmek için bir dosya gizleme motoru olarak kullanıyor.”

BatCloak’ın vahşi doğada ortaya çıkışından bu yana çok sayıda güncelleme ve uyarlama aldığı söyleniyor, en son sürümü ScrubCrypt’tir ve ilk olarak Fortinet FortiGuard Labs tarafından 8220 Çetesi tarafından gerçekleştirilen bir cryptojacking operasyonuyla bağlantılı olarak vurgulanmıştır.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

“ScrubCrypt geliştiricisi tarafından açık kaynaklı bir çerçeveden kapalı kaynaklı bir modele geçiş kararı, Jlaive gibi önceki projelerin başarılarının yanı sıra projeden para kazanma ve onu koruma arzusuna bağlanabilir. yetkisiz çoğaltmaya karşı” dedi araştırmacılar.

Dahası ScrubCrypt, Amadey, AsyncRAT, DarkCrystal RAT, Pure Miner, Quasar RAT, RedLine Stealer, Remcos RAT, SmokeLoader, VenomRAT ve Warzone RAT gibi çeşitli iyi bilinen kötü amaçlı yazılım aileleriyle birlikte çalışacak şekilde tasarlanmıştır.

Araştırmacılar, “BatCloak’ın evrimi, bu motorun esnekliğini ve uyarlanabilirliğini vurguluyor ve FUD toplu karartıcıların gelişimini vurguluyor” dedi. “Bu, modern tehdit ortamında bu tekniğin varlığını gösteriyor.”