Araştırmacılar, Rusça konuşan aktörler tarafından gerçekleştirilen karmaşık bir saldırının, kripto para birimini veya ticari hesap bilgilerini çalmak için kötü amaçlı yazılımı bırakmak üzere yeni bir yükleyici ve kötü amaçlı yazılım içeren PNG resim dosyası kullandığını söyledi. Çok aşamalı kampanyanın öncelikli olarak Avrupa, Amerika Birleşik Devletleri ve Latin Amerika’daki kuruluşları hedef aldığı görülüyor. Kaspersky araştırmacıları bir blog gönderisinde yazdı 12 Haziran’da yayınlandı.

Saldırı şununla başlar: “DoubleFinger”, kurbanın bilgisayarına kötü amaçlı kod içeren bir resim dosyası bırakan çok aşamalı bir yükleyici. Kötü amaçlı yazılım, kurbanlara kripto para kimlik bilgilerini sifonlamak için özel olarak tasarlanmış yeni bir hırsız olan “GreetingGhoul” ile bulaşıyor.

Ancak Kaspersky araştırmacıları, DoubleFinger’ın kripto para birimi saldırılarına özel olmadığını ve araştırmacıların da düştüğünü gözlemlediğini söyledi. Remcos Sıçan, finansal motivasyona sahip siber suçlular arasında popüler bir araç. Bir kere Remcos RAT bir kurumsal ağa girdiğinde, kötü amaçlı yazılımı ve ardından gelen saldırıları durdurmak işletmeler için zor olabilir.

Koddaki Rusça konuşan eserler, bu kampanyanın faillerinin bir Bağımsız Devletler Topluluğu ülkesinden geldiğini öne sürüyor, ancak araştırmacılar “Rusça metin parçaları ve kurban bilimi, bu kampanyanın arkasındakilerin gerçekten de suçlu olduğu sonucuna varmak için yeterli değil. Sovyet sonrası uzaydan.”

Kripto Para için Stenografi

DoubleFinger saldırıları bir kimlik avı e-postasıyla başlar. Kurban, ilişkili kötü amaçlı program bilgi dosyasına (.pif) tıklarsa. Bu, imgur.com’dan bir PNG görüntüsü indiren bazı kötü amaçlı kabuk kodlarına yol açan bir zincirleme reaksiyonu tetikler. Görünüşte sıradan olmayan görüntü, steganografi — gizli bilgileri gizli olmayan veriler içinde saklamak. Kabuk kodu, PNG’de şifreli bir yük içeren 0xea79a5c6 kodundaki belirli bir dizeyi arar.

Katıştırılmış kabuk koduna sahip PNG. Kaynak: Kaspersky

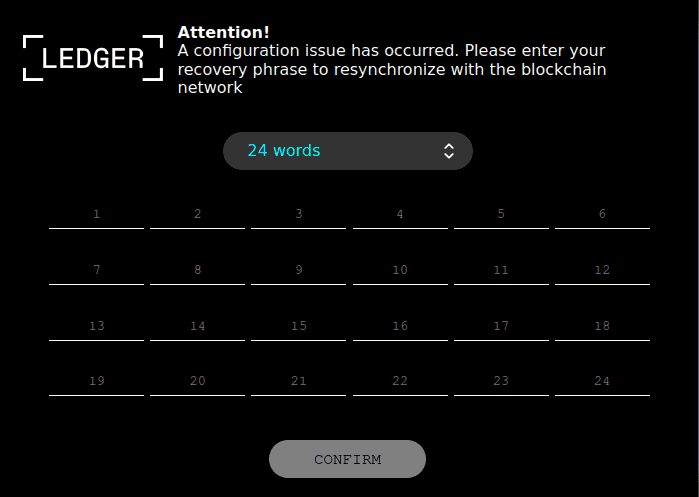

Bu saldırı zincirinin sonunda, çoğunlukla iki temel işlevi olan bir bilgi hırsızı olan TebrikGhoul bulunur: Kurbanların kripto para cüzdanı uygulamalarını algılayabilir ve onlarla ilişkili hassas kimlik bilgilerini çalabilir. GreenGhoul’un kullanımları MS Web Görünümü2 — web kodunu masaüstü uygulamalarına gömmek için bir araç — kimlik avı sayfalarını meşru kripto-cüzdan arayüzlerinin üzerine yerleştirmek için. çağrıştıran bir harekettir. eski bankacılık Truva atlarıkullanıcılar farkında olmadan hassas cüzdan kimlik bilgilerini saldırganın kontrolündeki alanlara yazarken.

Örneğin, aşağıdaki resim, dünyanın en popüler kripto para birimi donanım cüzdanı satıcısı olan Ledger’ı taklit eden bir kaplamayı göstermektedir. Kurbanlardan, cüzdanlarının tohum ifadesini – özel anahtarlarını oluşturan ve cüzdanın tüm içeriğine sınırsız erişim sağlayan 12 veya 24 kelimelik ultra hassas bir dizi – girmelerini ister. Bu nedenle kripto para birimi yatırımcılarına düzenli olarak hatırlatılır cüzdanlarına kimseye erişmek için tohum ifadelerinden asla vazgeçmemek.

Kaynak: Kaspersky