Olarak bilinen tehdit aktörü Koyu pembe Şubat 2022 ile Nisan 2023 arasında Belçika, Brunei, Endonezya, Tayland ve Vietnam’daki çeşitli varlıkları hedef alan beş yeni saldırıyla bağlantılı.

Buna eğitim kurumları, devlet kurumları, askeri kuruluşlar ve kar amacı gütmeyen kuruluşlar dahildir, bu da düşman mürettebatın yüksek değerli hedeflere odaklanmaya devam ettiğini gösterir.

Saaiwc Group olarak da adlandırılan Dark Pink, Asya-Pasifik kökenli olduğuna inanılan gelişmiş bir kalıcı tehdit (APT) aktörüdür ve saldırıları esas olarak Doğu Asya’da ve daha az ölçüde Avrupa’da bulunan varlıkları hedef alır.

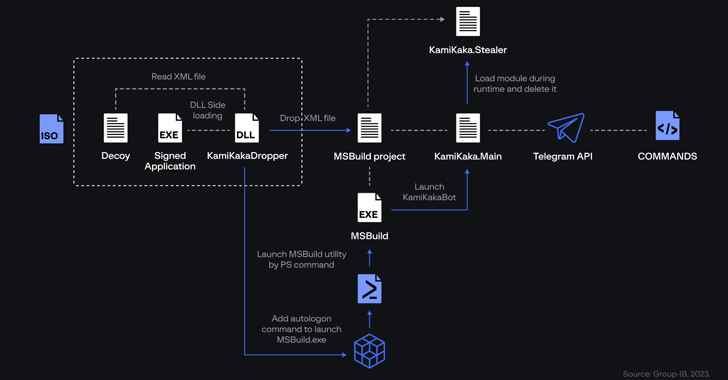

Grup, güvenliği ihlal edilmiş ana bilgisayarlardan hassas verileri sızdırmak için çeşitli işlevler sağlayan TelePowerBot ve KamiKakaBot gibi bir dizi özel kötü amaçlı yazılım aracı kullanır.

Group-IB güvenlik araştırmacısı Andrey Polovinkin, “Grup, bir dizi gelişmiş özel araç kullanıyor ve hedef odaklı kimlik avı e-postalarına dayanan birden fazla öldürme zinciri kuruyor” dedi. söz konusu The Hacker News ile paylaşılan teknik bir raporda.

“Saldırganlar bir hedefin ağına eriştiklerinde, tespit edilmeden kalmak ve güvenliği ihlal edilmiş sistem üzerinde kontrolü sürdürmek için gelişmiş kalıcılık mekanizmaları kullanırlar.”

Bulgular ayrıca Dark Pink saldırı dizisinde analizi engellemek için bazı önemli değişiklikleri ve ayrıca bir Telegram botu aracılığıyla tehdit aktörü tarafından kontrol edilen bir Telegram kanalından komutları yürüten KamiKakaBot’taki iyileştirmeleri de gösteriyor.

En son sürüm, özellikle işlevselliğini iki ayrı bölüme ayırır: Biri cihazları kontrol etmek için, diğeri ise değerli bilgileri toplamak için.

Singapur merkezli şirket ayrıca, PowerShell betiklerini, ZIP arşivlerini ve daha sonra kurban makinelere yüklenmek üzere özel kötü amaçlı yazılımları barındıran tehdit aktörüyle ilişkili yeni bir GitHub hesabı belirlediğini söyledi. Bu modüller 9 Ocak 2023 ile 11 Nisan 2023 arasında yüklendi.

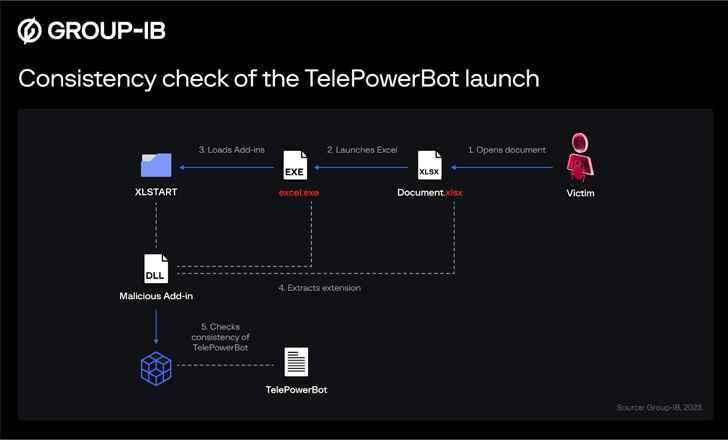

Dark Pink’in komuta ve kontrol için Telegram’ı kullanmanın yanı sıra webhook adlı bir hizmeti kullanarak çalınan verileri HTTP üzerinden sızdırdığı gözlemlendi.[.]alan. Dikkate değer başka bir özellik de, TelePowerBot’un virüslü ana bilgisayarda kalıcılığını sağlamak için bir Microsoft Excel eklentisinin kullanılmasıdır.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

“web kancası ile[.]sitede, gelen HTTP isteklerini yakalamak ve görüntülemek için geçici uç noktalar kurmak mümkündür” dedi. “Tehdit aktörü geçici uç noktalar oluşturdu ve kurbanlardan çalınan hassas verileri gönderdi.”

Dark Pink, casusluk motiflerine rağmen, gizemini koruyor. Bununla birlikte, bilgisayar korsanlığı ekibinin mağduriyet ayak izinin önceden tahmin edilenden daha geniş olabileceğinden şüpheleniliyor.

En son keşif, 2021’in ortalarından bu yana saldırı sayısını 13’e (beş yeni kurbanı sayarsak) getirirken, aynı zamanda düşmanın gizlilik için düşük bir profil sürdürme girişimlerini de gösteriyor. Ayrıca, tehdit aktörlerinin hedeflerini dikkatli bir şekilde seçmelerinin ve maruz kalma olasılığını azaltmak için saldırı sayısını minimumda tutmalarının bir işaretidir.

Polovinkin, “2023’te iki saldırının gerçekleştirilmiş olması, Dark Pink’in aktif olmaya devam ettiğini ve kuruluşlar için devam eden bir risk oluşturduğunu gösteriyor” dedi. “Kanıtlar, bu saldırıların arkasındaki siber suçluların tespit edilmemek için mevcut araçlarını güncellemeye devam ettiğini gösteriyor.”