ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) ve Federal Soruşturma Bürosu (FBI), Progress Software’in MOVEit Transfer uygulamasında yakın zamanda ifşa edilen kritik bir kusurun fidye yazılımını düşürmek için aktif olarak kullanılmasına ilişkin ortak bir danışma belgesi yayınladı.

Ajanslar, “TA505 olarak da bilinen Cl0p Fidye Yazılımı Çetesinin, Progress Software’in MOVEit Transfer olarak bilinen yönetilen dosya aktarımı (MFT) çözümünde önceden bilinmeyen bir SQL enjeksiyon güvenlik açığından yararlanmaya başladığı bildirildi.” söz konusu.

“İnternete bakan MOVEit Transfer web uygulamalarına, daha sonra temel MOVEit Transfer veritabanlarından veri çalmak için kullanılan LEMURLOOT adlı bir web kabuğu bulaştı.”

Üretken siber suç çetesi o zamandan beri bir ültimatom yayınladı etkilenen birkaç işletmeye, 14 Haziran 2023’e kadar iletişime geçmeleri veya çalınan tüm verilerinin yayınlanması riskini almaları çağrısında bulundu.

Microsoft, PaperCut sunucularındaki kritik bir güvenlik açığından yararlanmaya da karışan Lace Tempest (diğer adıyla Storm-0950) takma adıyla etkinliği izliyor.

En az Şubat 2019’dan beri aktif olan saldırgan, hizmet olarak fidye yazılımı (RaaS) işletmek ve diğer RaaS planlarına bağlı kuruluş olarak hareket etmek de dahil olmak üzere siber suç ekosistemindeki çok çeşitli faaliyetlerle bağlantılı.

Ayrıca, güvenliği ihlal edilmiş kurumsal ağlara erişim sağlamak için bir ilk erişim aracısı (IAB) olarak hareket ettiği ve ayrıca diğer IAB’lerin bir müşterisi olarak davrandığı gözlemlenmiştir, bu da tehdit ortamının birbirine bağlı doğasını vurgulamaktadır.

|

| Kaynak: Kroll |

kötüye kullanılması CVE-2023-34362.

Cl0p’nin geçtiğimiz yıl boyunca Accellion FTA ve GoAnywhere MFT gibi diğer yönetilen dosya aktarım uygulamalarına benzer toplu istismar saldırıları gerçekleştirdiğini belirtmekte fayda var.

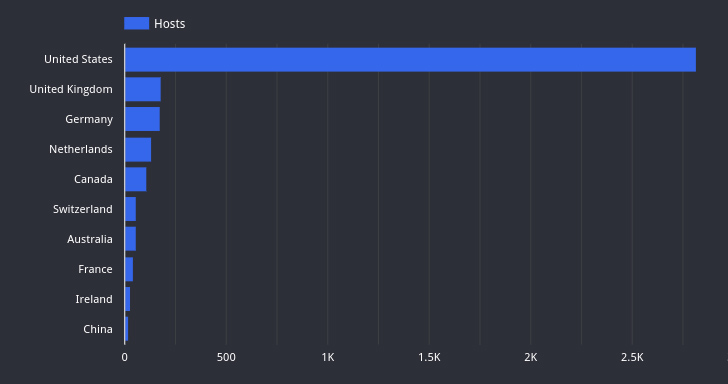

Saldırı yüzeyi yönetim firması Censys söz konusu açığa çıkan MOVEit Transfer örneklerini çalıştıran ana bilgisayar sayısının 3.000’den fazla ana bilgisayardan 2.600’ün biraz üzerine düştüğünü gözlemledi.

Censys, “Bu sunucuların birçoğu, birden fazla Fortune 500 şirketi ve hem eyalet hem de federal hükümet kurumları dahil olmak üzere yüksek profilli kuruluşlarla ilişkilidir.”

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

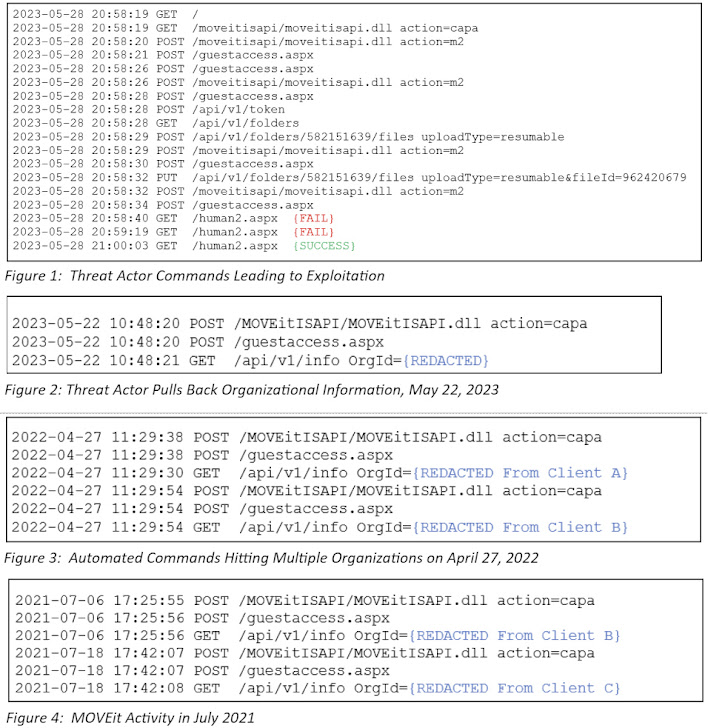

KrollThe Hacker News ile paylaşılan bir analizde, Clop tehdit aktörlerinin Nisan 2022’de ve Temmuz 2021’e kadar uzanan bir tarihte muhtemelen bu özel açıktan yararlanmanın yollarını denediğini gösteren bir etkinlik belirlediğini söyledi.

Bulgu, saldırganın teknik uzmanlığını ve son istismar dalgası başlamadan çok önce izinsiz girişleri sahnelemeye giden planlamayı göstermeye hizmet ettiği için özellikle önemlidir.

Kroll, “Temmuz 2021 zaman aralığındaki komutların daha uzun bir süre boyunca çalıştırıldığı görüldü, bu da testin, grubun Nisan 2022’de test etmeye başladığı otomatik bir çözüm oluşturmadan önceki noktada manuel bir süreç olabileceğini düşündürüyor.”

Temmuz 2021 istismarının bir IP adresinden (45.129.137) kaynaklandığı söyleniyor.[.]232), daha önce aynı zamanlarda SolarWinds Serv-U ürünündeki kusurlardan yararlanma girişimleriyle bağlantılı olarak Cl0p aktörüne atfedildi.

Güvenlik araştırmacısı Kevin Beaumont, “Bu, Cl0p fidye yazılımı grubunun gasp için webapps’te sıfır günü üçüncü kez kullanmasıdır.” söz konusu. “Üç durumda da bunlar, markalaşma açısından güvenli ürünlerdi.”