“Tarayıcıda dosya arşivleyici” adı verilen yeni bir kimlik avı tekniği, bir kurban bir .ZIP alanını ziyaret ettiğinde bir web tarayıcısında bir dosya arşivleme yazılımını “taklit etmek” için kullanılabilir.

Güvenlik araştırmacısı mr.d0x, “Bu kimlik avı saldırısıyla, tarayıcıda bir dosya arşivleme yazılımı (örn. WinRAR) simülasyonu yapıyor ve daha meşru görünmesi için bir .zip alan adı kullanıyorsunuz.” ifşa geçen hafta.

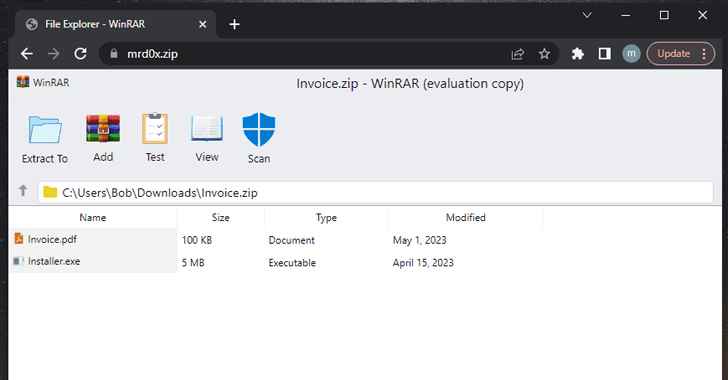

Özetle, tehdit aktörleri gerçekçi görünen bir kimlik avı açılış sayfası meşru dosya arşiv yazılımını taklit eden ve onu bir .zip etki alanında barındıran HTML ve CSS kullanarak toplum mühendisliği kampanyaları.

Olası bir saldırı senaryosunda, sahte ZIP arşivinde “içerilen” bir dosya tıklandığında, kötü niyetli bir kişi kullanıcıları kimlik bilgileri toplama sayfasına yönlendirmek için bu tür bir hileye başvurabilir.

mr.d0x, “Başka bir ilginç kullanım örneği, çalıştırılamayan bir dosyayı listelemek ve kullanıcı bir indirme başlatmak için tıkladığında yürütülebilir bir dosya indiriyor” dedi. “Diyelim ki bir ‘invoice.pdf’ dosyanız var. Bir kullanıcı bu dosyayı tıkladığında, bir .exe veya başka bir dosyanın indirilmesini başlatacak.”

Bunun da ötesinde, Windows Dosya Gezgini’ndeki arama çubuğu, var olmayan bir .ZIP dosyası aranırken, dosya adı meşru bir ZIP dosyasına karşılık geliyorsa dosyayı doğrudan web tarayıcısında açan sinsi bir kanal olarak ortaya çıkabilir. .zip alanı.

Araştırmacı, “Kullanıcı bir ZIP dosyası görmeyi bekleyeceğinden, bu senaryo için mükemmel” dedi. “Kullanıcı bunu gerçekleştirdiğinde, dosya arşivi şablonuna sahip .zip alanını otomatik olarak başlatacak ve oldukça yasal görünüyor.”

Geliştirme Google olarak geliyor dışarı haddelenmiş olabileceğine dair bazı endişelere yol açan “.zip” ve “.mov” da dahil olmak üzere sekiz yeni üst düzey alan adı (TLD’ler) kimlik avına davet ve diğer çevrimiçi dolandırıcılık türleri.

Bunun nedeni, .ZIP ve .MOV’un meşru dosya uzantısı adları olması ve şüphelenmeyen kullanıcıların bir dosyayı açıp onları yanlışlıkla kötü amaçlı yazılım indirmeleri için kandırmak yerine kötü amaçlı bir web sitesini ziyaret etmeleri konusunda potansiyel olarak kafa karıştırmasıdır.

Trend Micro, “ZIP dosyaları genellikle bir saldırı zincirinin ilk aşamasının bir parçası olarak kullanılır ve genellikle bir kullanıcı kötü amaçlı bir URL’ye eriştikten veya bir e-posta ekini açtıktan sonra indirilir.” söz konusu.

“Bir yük olarak kullanılan ZIP arşivlerinin ötesinde, kötü niyetli aktörlerin .zip TLD’nin kullanıma sunulmasıyla birlikte kötü amaçlı yazılım indirmek için ZIP ile ilgili URL’leri kullanması da muhtemeldir.”

Sırasında reaksiyonlar vardır kesinlikle karışık alan adları ile dosya adları arasındaki karışıklığın bir sonucu olarak ortaya çıkan risk konusunda, kötü niyetli hareket eden aktörleri bir başka kimlik avı vektörü ile donatması bekleniyor.

Bu keşif aynı zamanda siber güvenlik şirketi Group-IB’nin 2022’de kimlik avı kitlerinin kullanımında bir önceki yıla kıyasla 3.677 benzersiz kit tespit ederek %25’lik bir artış tespit ettiğini söylemesiyle geldi.

Çalınan verileri toplamak için Telegram kullanma eğiliminin 2021’de %5,6’dan 2022’de %9,4’e neredeyse ikiye katlanarak artması özellikle ilgi çekicidir.

Hepsi bu değil. Kimlik avı saldırıları da daha karmaşık hale geliyor ve siber suçlular, kitleri antibotların ve dinamik dizinlerin kullanımı gibi tespitten kaçınma yetenekleriyle paketlemeye giderek daha fazla odaklanıyor.

Singapur merkezli firma, “Kimlik avı operatörleri, yalnızca kişiselleştirilmiş bir kimlik avı URL’sinin alıcısı tarafından erişilebilen ve ilk bağlantı olmadan erişilemeyen rastgele web sitesi klasörleri oluşturur.” söz konusu.

“Bu teknik, kimlik avı içeriği kendini ifşa etmeyeceği için kimlik avcılarının tespit edilmekten ve kara listeye alınmaktan kaçınmasına olanak tanır.”

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

göre bir yeni rapor Perception Point’e göre, 2022’de tehdit aktörleri tarafından girişilen gelişmiş kimlik avı saldırılarının sayısı %356 arttı. Yıl boyunca toplam saldırı sayısı %87 arttı.

Kimlik avı düzenlerinin bu devam eden evrimi, güvenliği ihlal edilmiş Microsoft 365 hesaplarından ve kısıtlı izin mesajından yararlanıldığı gözlemlenen yeni bir saldırı dalgasıyla örneklendirilebilir (.rpmsg) kullanıcıların kimlik bilgilerini toplamak için şifrelenmiş e-postalar.

Trustwave araştırmacıları Phil Hay ve Rodel Mendrez, “Şifrelenmiş .rpmsg iletilerinin kullanılması, URL bağlantıları da dahil olmak üzere iletinin kimlik avı içeriğinin e-posta tarama ağ geçitlerinden gizlendiği anlamına gelir.” açıkladı.

Proofpoint tarafından vurgulanan başka bir örnek içerir API çağrıları aracılığıyla varsayılan URL’leri kötü amaçlı bağlantılarla değiştirerek uzlaşma sonrasında toplantı davetlerini kullanmak da dahil olmak üzere Microsoft Teams’deki meşru özelliklerin kimlik avı ve kötü amaçlı yazılım dağıtımını kolaylaştırmak için olası kötüye kullanımı.

Kurumsal güvenlik firması, “Bir kullanıcının Teams belirtecine erişim verildiğinde, saldırganların kullanabileceği farklı bir yaklaşım, gönderilen iletilerdeki mevcut bağlantıları silahlandırmak için Teams’in API’sini veya kullanıcı arayüzünü kullanmaktır.”

“Bu, basit bir şekilde zararsız web sitelerine veya kötü amaçlı kaynaklara işaret eden bağlantılarla iyi niyetli bağlantıları değiştirerek yapılabilir.”