Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA), casusluk kampanyasının bir parçası olarak ülkedeki devlet kurumlarını hedef alan siber saldırılar konusunda uyarıda bulundu.

bu izinsiz giriş seti2021’den beri otorite tarafından UAC-0063 olarak izlenen bir tehdit aktörüne atfedilen , virüslü sistemlere çeşitli kötü amaçlı araçlar dağıtmak için kimlik avı tuzaklarından yararlanır. Bilgisayar korsanlığı ekibinin kökenleri şu anda bilinmiyor.

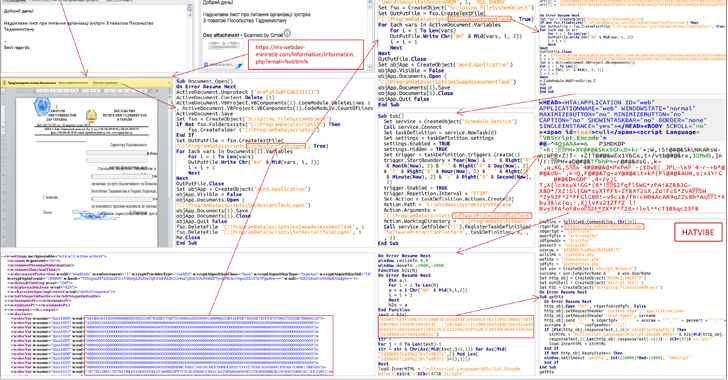

Teşkilat tarafından açıklanan saldırı zincirinde, e-postalar kimliği belirsiz bir bakanlığı hedef aldı ve Tacikistan’ın Ukrayna Büyükelçiliği’nden geldiği iddia edildi. Mesajların daha önce gizliliği ihlal edilmiş bir posta kutusundan gönderildiğinden şüpheleniliyor.

E-postalar, makroları etkinleştirdikten sonra HATVIBE adlı kodlanmış bir VBScript’i başlatan ve daha sonra ek kötü amaçlı yazılımları bırakmak için kullanılan bir Microsoft Word belgesiyle birlikte gelir.

Bu, bir keylogger (LOGPIE), uzak bir sunucudan gönderilen komutları çalıştırabilen Python tabanlı bir arka kapı (CHERRYSPY) ve belirli uzantılara sahip dosyaları (STILLARCH veya DownEx) dışarı sızdırmaya odaklanan bir aracı içerir.

DownEx’in yakın zamanda Bitdefender tarafından Kazakistan ve Afganistan’daki devlet kurumlarına yönelik yüksek düzeyde hedefli saldırılarda bilinmeyen bir aktör tarafından kullanıldığının belgelendiğini belirtmekte fayda var.

“Altyapı ve ilgili dosyalar üzerinde yapılan ek çalışma, grubun ilgi alanları arasında Moğolistan, Kazakistan, Kırgızistan, İsrail, [and] Hindistan,” dedi CERT-UA.

Bulgular, bazı tehdit aktörlerinin hala makro tabanlı kötü amaçlı yazılım Microsoft’un özelliği web’den indirilen Office dosyalarında varsayılan olarak devre dışı bırakmasına rağmen.

Bununla birlikte, Microsoft’un kısıtlamaları, birkaç saldırı grubunun saldırı zincirlerini ve yük taşıma mekanizmalarını alışılmadık dosya türlerini (CHM, ISO, LNK, VHD, XLL ve WSF) ve HTML kaçakçılığı gibi teknikleri içerecek şekilde denemesine ve uyarlamasına yol açtı.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Kurumsal güvenlik firması Proofpoint, Aralık 2022’den itibaren PDF ve OneNote dosyalarını kullanarak büyük hedeflere sızan ve daha sonra bu erişimi diğer siber suçlulara kar için satan aktörler olan birden fazla ilk erişim simsarını (IAB) gözlemlediğini söyledi.

Şirket, “İzlenen tehdit aktörleri, özellikle IAB’ler tarafından yeni yük taşıma teknikleriyle ilgili deneyler ve bunlara düzenli olarak geçiş, 2022’den önce gözlemlenen saldırı zincirlerinden çok farklı ve yeni bir tehdit faaliyeti normalinin habercisi” dedi. söz konusu.

“Artık en deneyimli siber suçlu aktörler bir veya birkaç tekniğe bel bağlamıyor, bunun yerine sık sık yeni TTP’ler geliştiriyor ve yineliyorlar. Birçok tehdit aktörünün hızlı değişim hızı, tehdit ortamını anlamaları için zamana, yeteneğe ve anlayışa sahip olduklarını gösteriyor. yeni teknikleri hızla geliştirmek ve uygulamak.”

STILLARCH (DownEx olarak da bilinir) Rusya’da Yer Alan Aktörlere Atfedilir

Bitdefender’ın teknik çözümler direktörü Martin Zugec, The Hacker News’e “CERT-UA’nın son tavsiyesi, DownEx kötü amaçlı yazılımına ilişkin daha önceki analizimiz için daha fazla kanıt sağlıyor” dedi. “Bu, daha önce düşük bir güvenle değerlendirdiğimiz, bu kötü niyetli kampanyayı Rusya merkezli tehdit aktörlerine atfetmek için durumu güçlendiriyor.”

“Ayrıca, bu tehdit grubunun ana kurbanları olarak yabancı büyükelçilikleri hedef aldığı yönündeki bulgumuzu da doğruluyor. Ayrıca, bu tehdit grubunun güvenlik farkındalığı yüksek hedef kurbanlara yönelik gizli erişimi nasıl istismar ettiğine dair yeni ayrıntılar ortaya koyuyor.”