Japonya’daki Linux yönlendiricileri, adı verilen yeni bir Golang uzaktan erişim truva atının (RAT) hedefidir. Sıçan.

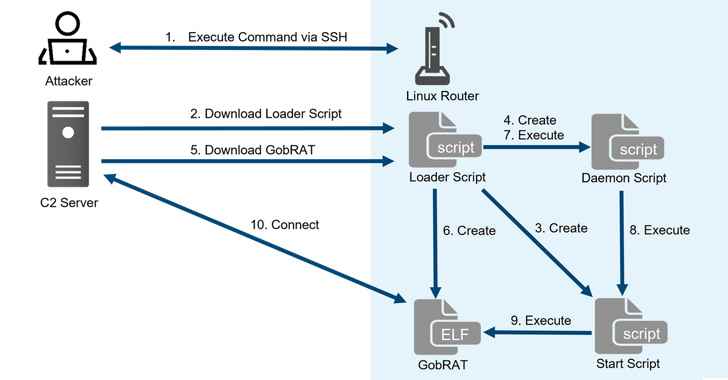

JPCERT Koordinasyon Merkezi (JPCERT/CC) “Başlangıçta, saldırgan WEBUI’si halka açık olan bir yönlendiriciyi hedefliyor, muhtemelen güvenlik açıklarını kullanarak komut dosyalarını yürütüyor ve son olarak GobRAT’a bulaşıyor.” söz konusu bugün yayınlanan bir raporda.

İnternete maruz kalan bir yönlendiricinin ele geçirilmesini, başlatıldığında tespit edilmekten kaçınmak için Apache arka plan programı süreci (apached) kılığına giren GobRAT’ı teslim etmek için bir kanal görevi gören bir yükleyici komut dosyasının konuşlandırılması izler.

Yükleyici ayrıca güvenlik duvarlarını devre dışı bırakmak, cron iş planlayıcıyı kullanarak kalıcılık oluşturmak ve SSH genel anahtarını kayıt etmek için donatılmıştır. .ssh/yetkili_keys dosyası uzaktan erişim için.

GobRAT, kendi adına, Aktarım Katmanı Güvenliği (TLS) yürütme için 22 adede kadar farklı şifreli komut almak için protokol.

Başlıca komutlardan bazıları şunlardır:

- makine bilgilerini al

- Ters kabuğu yürüt

- Dosyaları oku/yaz

- Yeni komut ve kontrol (C2) ve protokolü yapılandırın

- SOCKS5 proxy’sini başlat

- Dosyayı /zone/ içinde çalıştırfrpcVe

- Başka bir makinede çalışan sshd, Telnet, Redis, MySQL, PostgreSQL servislerine giriş denemesi

Bulgular, Lumen Black Lotus Labs’ın ticari sınıf yönlendiricilerin HiatusRAT adlı bir kötü amaçlı yazılım kullanarak Latin Amerika, Avrupa ve Kuzey Amerika’daki kurbanları gözetlemek için kurban edildiğini açıklamasından yaklaşık üç ay sonra geldi.