Güvenlik araştırmacıları, İsrail şirketi tarafından pazarlanan Predator adlı ticari Android casus yazılımına derinlemesine bir dalış paylaştı. Intelleksa (önceden Cytrox).

Predator, Google’ın Tehdit Analizi Grubu (TAG) tarafından Mayıs 2022’de Chrome web tarayıcısı ve Android’de beş farklı sıfır gün açığından yararlanan saldırıların bir parçası olarak belgelendi.

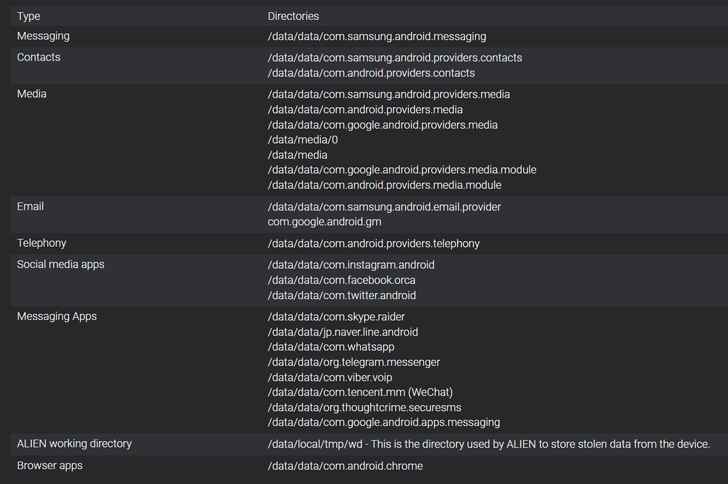

Alien adlı başka bir yükleyici bileşeni aracılığıyla sağlanan casus yazılım, telefon görüşmelerinden ve VoIP tabanlı uygulamalardan gelen sesleri kaydetmenin yanı sıra Signal, WhatsApp ve Telegram dahil olmak üzere kişileri ve mesajları toplamak için donatılmıştır.

Diğer işlevleri, uygulamaları gizlemesine ve ahize yeniden başlatıldığında uygulamaların yürütülmesini engellemesine izin verir.

Cisco Talos, “Her iki casus yazılım bileşenine derinlemesine bakıldığında, Alien’ın Predator için bir yükleyiciden daha fazlası olduğunu ve Predator’ın kurbanlarını gözetlemesi için gereken düşük seviyeli yetenekleri aktif olarak kurduğunu gösteriyor.” söz konusu teknik bir raporda.

Predator ve NSO Group’un Pegasus’u gibi casus yazılımlar, genellikle kurbanlardan herhangi bir etkileşim gerektirmeyen ve kod yürütmeye ve ayrıcalık yükseltmeye izin veren sıfır tıklamalı açıktan yararlanma zincirleri adı verilen silah haline getirilerek yüksek hedefli saldırıların bir parçası olarak dikkatli bir şekilde sunulur.

Talos, “Predator, en az 2019’dan beri var olan ilginç bir paralı asker casus yazılımıdır ve esnek olacak şekilde tasarlanmıştır, böylece yeni Python tabanlı modüller, tekrar tekrar kullanıma gerek kalmadan teslim edilebilir, bu da onu özellikle çok yönlü ve tehlikeli hale getirir.” .

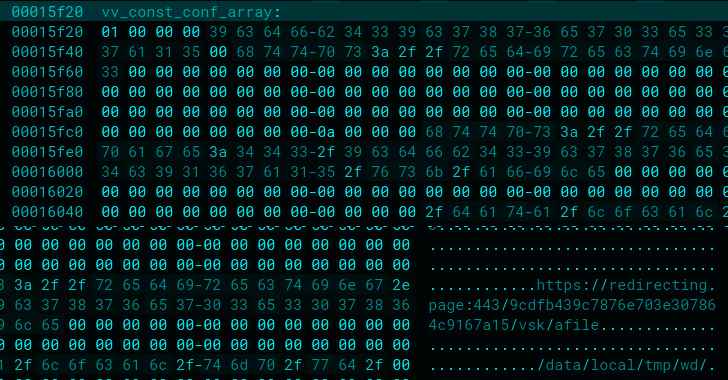

Hem Predator hem de Alien, Android’deki güvenlik korkuluklarını aşmak için tasarlandı; ikincisi, Predator dahil diğer casus yazılım modüllerini harici bir sunucudan indirmek ve başlatmak için Zygote adlı çekirdek bir Android işlemine yüklendi.

Şu anda Alien’ın virüslü bir cihazda nasıl etkinleştirildiği henüz net değil. Ancak, başlangıç aşamasındaki güvenlik açıklarından yararlanılarak yürütülen kabuk kodundan yüklendiğinden şüpheleniliyor.

Şirket, “Alien sadece bir yükleyici değil, aynı zamanda bir yürütücüdür – birden çok iş parçacığı, Predator’dan gelen komutları okumaya ve bunları yürütmeye devam edecek ve casus yazılıma Android çerçeve güvenlik özelliklerinden bazılarını atlamak için araçlar sağlayacaktır” dedi.

Predator ile ilişkili çeşitli Python modülleri, bilgi hırsızlığı, gözetleme, uzaktan erişim ve rastgele kod yürütme gibi çok çeşitli görevlerin gerçekleştirilmesini mümkün kılar.

Bir Python çalışma zamanı ortamı kurmadan önce bir ELF ikili dosyası olarak gelen casus yazılım, Samsung, Huawei, Oppo veya Xiaomi tarafından üretilen bir cihazda çalışıyorsa mağazaya sertifikalar ekleyebilir ve diskteki çeşitli dizinlerin içeriğini numaralandırabilir.

Bununla birlikte, saldırı bulmacasını tamamlamaya yardımcı olabilecek birçok eksik parça var. Bu, tcore adı verilen bir ana modül ve kmem adı verilen bir ayrıcalık yükseltme mekanizması içerir ve şimdiye kadar her ikisini de elde etmesi zor olmuştur.

Cisco Talos, tcore’un kurbanları gizlice gözetlemek için coğrafi konum izleme, kamera erişimi ve kapatma simülasyonu gibi diğer özellikleri uygulayabileceği teorisini ortaya attı.

Bulgular, tehdit aktörlerinin ticari casus yazılım kullanımının son yıllarda artması ve bu hizmetleri sağlayan siber paralı asker şirketlerinin sayısının artmasıyla ortaya çıktı.

Bu gelişmiş araçlar, ciddi suçlara karşı koymak ve ulusal güvenlik tehditleriyle mücadele etmek için hükümetler tarafından özel olarak kullanılmak üzere tasarlanırken, müşteriler tarafından muhalifleri, insan hakları aktivistlerini, gazetecileri ve diğer sivil toplum üyelerini gözetlemek için de kötüye kullanıldı.

Buna bir örnek olarak, dijital haklar grubu Access Now şunları söyledi: açıkta kanıt Pegasus’un Ermenistan’da aralarında bir STK çalışanı, iki gazeteci, bir Birleşmiş Milletler yetkilisi ve Ermenistan’daki bir insan hakları ombudsmanının da bulunduğu bir düzine kişiyi hedef alması. Kurbanlardan biri Ekim 2020 ile Temmuz 2021 arasında en az 27 kez hacklendi.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

“Bu, Pegasus casus yazılımının bir bilgisayarda kullanıldığına dair belgelenmiş ilk kanıt. uluslararası savaş bağlamı,” Şimdi Erişin söz konusuApple’ın söz konusu kişilere Kasım 2021’de devlet destekli casus yazılım saldırılarının kurbanı olabileceklerine dair bildirimler göndermesinin ardından bir soruşturma başlattığını da sözlerine ekledi.

Casus yazılım kullanımını Ermenistan veya Azerbaycan’daki belirli bir devlet kurumuna bağlayan kesin bağlantılar yoktur. Aralık 2021’de ülkedeki politikacılara ve gazetecilere yönelik saldırılarda Ermenistan’ın Meta tarafından Intellexa müşterisi olarak ilan edildiğini belirtmekte fayda var.

Dahası, siber güvenlik şirketi Check Point bu yılın başlarında çeşitli Ermeni kuruluşlarına Azerbaycan çıkarlarıyla uyumlu bir casusluk kampanyasının parçası olarak OxtaRAT olarak adlandırılan bir Windows arka kapısı bulaştığını açıkladı.

Daha alışılmadık bir olay dönüşünde, New York Times Ve Washington post Bu hafta, Meksika hükümetinin, iddia edilen askeri suiistimalleri soruşturmakla görevli üst düzey bir yetkiliye karşı Pegasus’u kullanarak kendi kendini gözetliyor olabileceğini bildirdi.

Pegasus kötü şöhretli casus yazılımların yasa dışı kullanımını durdurma sözü vermesine rağmen Meksika aynı zamanda Pegasus’un ilk ve en üretken kullanıcısı.