Rezil Lazarus Grubu aktör, hedeflenen sistemlere kötü amaçlı yazılım dağıtmak için ilk ihlal yolu olarak Microsoft Internet Information Services (IIS) sunucularının savunmasız sürümlerini hedefliyor.

AhnLab Güvenlik Acil Durum Müdahale Merkezi’nden (ASEC) elde edilen bulgular, gelişmiş kalıcı tehdidin (APT) kötü amaçlı yazılım dağıtmak için DLL yandan yükleme tekniklerini kötüye kullanmaya devam ettiğini ayrıntılı olarak açıklıyor.

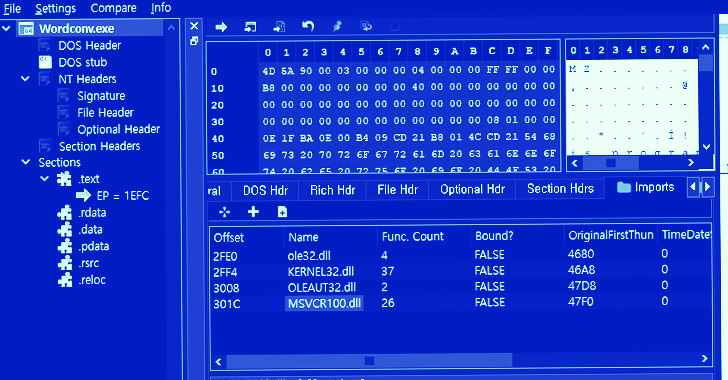

“Tehdit aktörü, Windows IIS web sunucusu işlemi w3wp.exe aracılığıyla normal bir uygulamayla (Wordconv.exe) aynı klasör yoluna kötü amaçlı bir DLL (msvcr100.dll) yerleştirir.” açıkladı. “Daha sonra, kötü amaçlı DLL’nin yürütülmesini başlatmak için normal uygulamayı yürütürler.”

DLL yandan yüklemeDLL arama sırası ele geçirmeye benzer şekilde, proxy yürütme aynı dizine ekilmiş iyi huylu bir ikili dosya aracılığıyla hileli bir DLL’nin.

Kuzey Kore ile bağlantılı oldukça yetenekli ve amansız bir ulus-devlet grubu olan Lazarus’un en son kurumsal iletişim hizmeti sağlayıcısı 3CX’e yönelik kademeli tedarik zinciri saldırısıyla bağlantılı olarak aynı tekniği kullandığı görüldü.

Kötü amaçlı msvcr100.dll kitaplığı ise, daha sonra bellekte yürütülen kodlanmış bir yükün şifresini çözmek için tasarlanmıştır. Kötü amaçlı yazılımın benzer bir yapının bir çeşidi olduğu söyleniyor. keşfetti geçen yıl ASEC tarafından ve oyuncu tarafından kontrol edilen bir sunucuyla iletişim kurmak için bir arka kapı görevi gören.

Saldırı zinciri ayrıca, durdurulan açık kaynaklı bir Notepad++ eklentisinin istismar edilmesini gerektirdi. Hızlı Renk Seçici Kimlik bilgilerinin çalınmasını ve yanal hareketi kolaylaştırmak için ek kötü amaçlı yazılım sağlamak.

En son gelişme, Lazarus saldırılarının çeşitliliğini ve uzun vadeli casusluk operasyonları yürütmek için kurbanlara karşı kapsamlı bir dizi araç kullanma becerisini gösteriyor.

“Özellikle, tehdit grubu ilk sızmaları sırasında öncelikle DLL yandan yükleme tekniğini kullandığından, şirketler proaktif olarak anormal süreç yürütme ilişkilerini izlemeli ve tehdit grubunun bilgi sızdırma ve yanal hareket gibi faaliyetler gerçekleştirmesini önlemek için önleyici tedbirler almalıdır. dedi ASEC.

ABD Hazine Yaptırımları Kuzey Kore Kuruluşları

Bulgular aynı zamanda ABD Hazine Bakanlığı’nın Kuzey Kore’nin stratejik önceliklerini desteklemeyi amaçlayan kötü niyetli siber faaliyetlere ve bağış toplama planlarına karışan dört kuruluşa ve bir kişiye yaptırım uygulamasıyla geldi.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Buna Pyongyang Otomasyon Üniversitesi, Teknik Keşif Bürosu ve ona bağlı siber birim, 110. Araştırma Merkezi, Chinyong Bilgi Teknolojisi İşbirliği Şirketi ve Kim Sang Man adlı bir Kuzey Kore vatandaşı dahildir.

Lazarus Grubu ve çeşitli kümelerinin, Kuzey Kore’nin saldırı siber taktikleri ve araçları geliştirmesini denetleyen Teknik Keşif Bürosu tarafından işletildiğine inanılıyor.

Yaptırımlardan etkilenen ulusun, kripto para hırsızlığı ve casusluk operasyonlarıyla uğraşmasının yanı sıra, yetenekli BT çalışanlarından oluşan bir iş gücünden yasa dışı gelir elde ettiği biliniyor. hayali kimlikler altında poz vermek dünya çapında teknoloji ve sanal para sektörlerinde iş bulmak.

“Kuzey Kore, kötü niyetli siber faaliyetler yürütüyor ve Kim rejimini ve yasadışı kitle imha silahları ve balistik füze programları gibi önceliklerini desteklemek için sanal para birimi de dahil olmak üzere gelir elde etmek için hileli bir şekilde iş bulan bilgi teknolojisi (BT) çalışanlarını görevlendiriyor. ” departman söz konusu.

“Bu işçiler, bu şirketlerdeki işlere başvurmak için tipik olarak sahte kişiler, vekil hesaplar, çalınan kimlikler ve tahrif edilmiş veya sahte belgeler kullanarak kimliklerini, konumlarını ve milliyetlerini kasıtlı olarak karartıyorlar.”

Güney Kore hükümeti, “Dünyanın dört bir yanındaki şirketlerden serbest istihdam sözleşmeleri aldıktan sonra, serbest çalışma platformları (web siteleri/uygulamalar) ve kripto para birimi geliştirme dahil olmak üzere çok çeşitli BT geliştirme çalışmalarına katılarak yılda yüz milyonlarca dolar kazanıyorlar.” uyardı Aralık 2022’de.