Saldırının arkasındaki ikinci tehdit aktörünün kimliği Altın Tavuklar Siber güvenlik firması eSentire, kötü amaçlı yazılımın ölümcül bir operasyonel güvenlik hatası sayesinde ortaya çıkarıldığını söyledi.

Romanya’nın Bükreş kentinde yaşayan söz konusu kişiye Jack kod adı verildi. O, Rusça Exploit.in forumunda “badbullzvenom” adı altında bir hesap işleten iki suçludan biri, diğeri “Montreal’den Chuck”.

eSentire, Jack’i Golden Chickens’ın arkasındaki gerçek beyin olarak nitelendirdi. Kanadalı şirket tarafından ortaya çıkarılan kanıtlar, onun aynı zamanda bir sebze ve meyve ithalat ve ihracat işinin sahibi olarak listelendiğini gösteriyor.

eSentire araştırmacıları Joe Stewart ve Keegan Keplinger, “‘Montreal’den Chuck’ gibi, ‘Jack’ de yeraltı forumları, sosyal medya ve Jabber hesapları için birden çok takma ad kullanıyor ve o da kendini gizlemek için büyük çaba sarf etti.” söz konusu.

“‘Jack’, Golden Chickens kötü amaçlı yazılımını gizlemek için büyük çaba sarf etti ve onu çoğu kişi tarafından algılanamaz hale getirmeye çalıştı. [antivirus] şirketler ve kesinlikle yalnızca az sayıda müşterinin Golden Chickens MaaS’a erişim satın almasına izin veriyor.”

Golden Chickens (namı diğer More_eggs), Cobalt Group ve FIN6 gibi finansal amaçlı siber suç aktörleri tarafından kullanılan bir kötü amaçlı yazılım paketidir. Venom Spider olarak da bilinen kötü amaçlı yazılımın arkasındaki tehdit aktörleri, hizmet olarak kötü amaçlı yazılım (MaaS) modeli altında çalışır.

JavaScript kötü amaçlı yazılımı, kimlik avı kampanyaları aracılığıyla dağıtılır ve finansal bilgileri toplamak, yanal hareket gerçekleştirmek ve hatta PureLocker için bir fidye yazılımı eklentisi bırakmak için çeşitli bileşenlerle birlikte gelir. TerraCrypt.

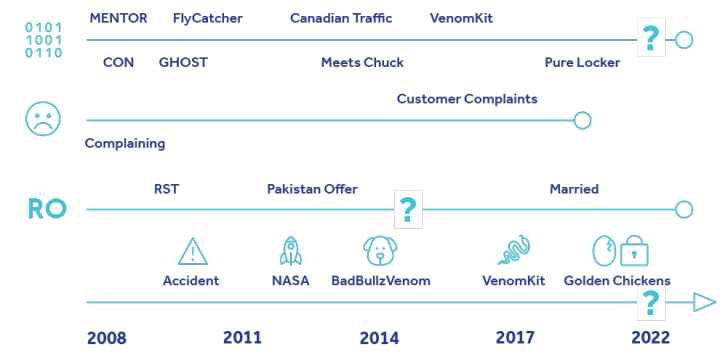

eSentire’a göre Jack’in çevrimiçi etkinlikleri, henüz 15 yaşında olduğu ve çeşitli siber suç forumlarına acemi üye olarak kaydolduğu 2008 yılına kadar uzanıyor. Tüm takma adları toplu olarak LUCKY olarak izleniyor.

Dijital izini bir araya getiren soruşturma, Jack’in kötü amaçlı programlar oluşturmakla ilgilenen bir gençten parola hırsızları, şifreleyiciler ve More_eggs geliştirmekle uğraşan uzun süredir bir bilgisayar korsanına dönüşmesinin izini sürüyor.

Jack tarafından 2008’de geliştirilen en eski kötü amaçlı yazılım araçlarından bazıları, bir kullanıcının Yahoo anlık mesajlarını toplayabilen Voyer ve tuş vuruşlarını kaydedebilen FlyCatcher adlı bir bilgi hırsızından oluşuyordu.

Bir yıl sonra Jack, farklı web tarayıcıları, VPN ve FTP uygulamalarının yanı sıra artık kullanılmayan MSN Messenger ve Yahoo! Haberci.

Jack, aynı yıl daha sonra, diğer aktörlerin tespitten kaçmak amacıyla kötü amaçlı yazılımları şifrelemesine ve gizlemesine yardımcı olmak için GHOST adlı bir şifreleyicinin reklamını yapmaya başladı. Babasının bir araba kazasında beklenmedik bir şekilde ölmesinin, 2010 yılında aletin geliştirilmesine ara vermesine neden olduğuna inanılıyor.

2012’ye hızla ilerleyen Jack, ürünü kendisinden satın alan müşterilere yeterli desteği sağlayamadığı için siber suçlu topluluğunda bir dolandırıcı olarak itibar kazanmaya başladı.

Ayrıca 27 Nisan 2012’de bir forum gönderisinde “büyük yaşam sorunlarından” alıntı yaparak, hükümet için bir güvenlik uzmanı olarak çalışmak üzere Pakistan’a taşınmayı düşündüğünü ve kripto para müşterilerinden birinin “pakistan yönetiminde çalıştığını” belirtti. [read government].

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Jack’in Pakistan’a gidip gitmediği hemen belli değil, ancak eSentire, SideCopy olarak bilinen Pakistanlı bir tehdit aktörü tarafından yürütülen bir 2019 kampanyası ile More_eggs arka kapısı için ilk erişim vektörü işlevi gören Jack’in VenomLNK kötü amaçlı yazılımı arasında taktik örtüşmeler tespit ettiğini söyledi.

Jack’in “Montreal’li Chuck” ile 2012 sonu ile 4 Ekim 2013 arasında, Chuck’ın Lampeduza forumundaki badbullz hesabından LUCKY ile ilişkili iletişim bilgilerini – bir Jabber adresi – içeren bir mesajın gönderildiği tarih arasında kesiştiğinden şüpheleniliyor. .

Jack’in, bir sökücü olarak kötü şöhretini aşmanın bir yolu olarak, Chuck’ın “badbullz” ve “badbullzvenom” takma adları altında çeşitli yeraltı forumlarında paylaşım yapmasına izin verecek şekilde Chuck ile bir anlaşma yaptığı tahmin ediliyor.

LUCKY’nin yeni araçlarından biri olan MULTIPLIER adlı makro oluşturmaya yönelik bir kitin 2015 yılında badbullzvenom hesabı aracılığıyla piyasaya sürülmesi ve LUCKY hesabının arkasındaki tehdit aktörünün bu tanıtıcı aracılığıyla gönderi paylaşmayı bırakması, bu hipoteze güven veriyor.

Araştırmacı, “badbullzvenom ve badbullz hesaplarını kullanarak ve forum üyelerinin haberi olmadan, esasen temiz bir sayfa ile başlıyor ve güvenilirliğini hesap takma adları altında inşa etmeye devam edebilir: badbullz ve badbullzvenom,” diye açıkladı araştırmacı.

Ardından 2017’de badbullzvenom (aka LUCKY), o zamandan beri Golden Chickens MaaS’a dönüşen VenomKit adlı ayrı bir araç yayınladı. Kötü amaçlı yazılımın tespitten kaçma yeteneği de dikkat çekti Kobalt Grubufinansal kuruluşlara yönelik saldırılarda Cobalt Strike’ı konuşlandırmak için ondan yararlanan Rusya merkezli bir siber suç çetesi.

İki yıl sonra, FIN6 (diğer adıyla ITG08 veya Skeleton Spider) olarak adlandırılan, finansal olarak motive olan başka bir tehdit aktörü, gözlenen Avrupa ve ABD’deki perakendeciler tarafından kullanılan satış noktası (POS) makinelerini hedef alan izinsiz girişlerini sabitlemek için Golden Chickens hizmetini kullanmak

Siber güvenlik firması, karısının, annesinin ve iki kız kardeşinin kimliklerini de bulduğunu söyledi. O ve eşinin Bükreş’in lüks bir bölgesinde ikamet ettikleri ve eşinin sosyal medya hesaplarında Londra, Paris ve Milano gibi şehirlere yaptıkları gezileri belgelediği söyleniyor. Fotoğraflar ayrıca tasarımcı kıyafetleri ve aksesuarları giydiklerini gösteriyor.

Araştırmacılar, “LUCKY takma adını kullanan ve aynı zamanda Montreal merkezli siber suçlu ‘Chuck’ ile badbullz ve badbullzvenom hesaplarını paylaşan tehdit aktörü, Jabber hesabını kullandığında ölümcül hatasını yaptı” dedi.