olarak bilinen Çin ulus-devlet aktörü Mustang Pandası Ocak 2023’ten bu yana Avrupa dışişleri birimlerini hedef alan yeni bir dizi karmaşık ve hedefli saldırıyla bağlantılı.

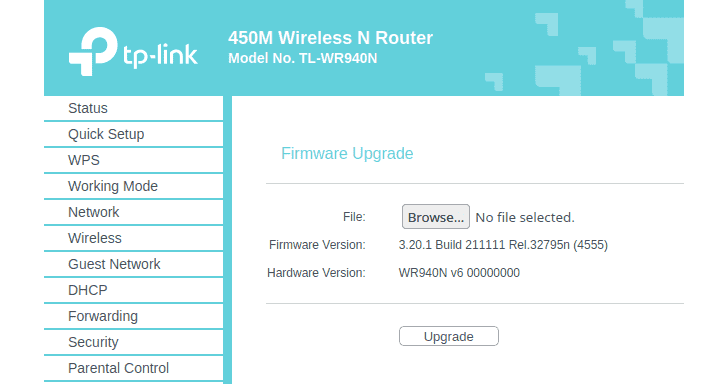

Check Point araştırmacıları Itay Cohen ve Radoslaw Madej’e göre bu izinsiz girişlerin analizi, özellikle TP-Link yönlendiricileri için tasarlanmış özel bir ürün yazılımı implantını ortaya çıkardı.

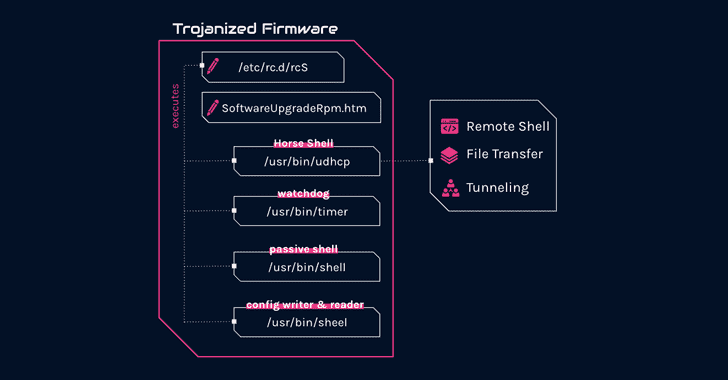

Şirket, “İmplant, saldırganların kalıcı erişimi sürdürmesine, anonim altyapı oluşturmasına ve güvenliği ihlal edilmiş ağlara yanal hareket etmesine olanak tanıyan ‘Horse Shell’ adlı özel bir arka kapı da dahil olmak üzere birkaç kötü amaçlı bileşen içeriyor” dedi. söz konusu.

“Firmware’den bağımsız tasarımı sayesinde, implantın bileşenleri farklı satıcılar tarafından çeşitli firmware’lere entegre edilebilir.”

İsrailli siber güvenlik firması, BASIN, Bronze President, Earth Preta, HoneyMyte, RedDelta ve Red Lich olarak da bilinen Camaro Dragon adındaki tehdit grubunu takip ediyor.

Kurcalanmış üretici yazılımı görüntülerini virüslü yönlendiricilere dağıtmak için kullanılan kesin yöntem ve bunun gerçek saldırılarda kullanımı ve katılımı şu anda bilinmiyor. İlk erişimin, bilinen güvenlik kusurlarından veya varsayılan veya kolayca tahmin edilebilir parolalara sahip kaba kuvvet kullanan cihazlardan yararlanılarak elde edilmiş olabileceğinden şüpheleniliyor.

Bilinen şey, C++ tabanlı Horse Shell implantının, saldırganlara rastgele kabuk komutları yürütme, yönlendiriciye/yönlendiriciden dosya yükleme ve indirme ve iki farklı istemci arasında iletişim aktarma yeteneği sağladığıdır.

Ancak ilginç bir şekilde, yönlendirici arka kapısının konut ve ev ağlarındaki keyfi cihazları hedeflediğine inanılıyor, bu da güvenliği ihlal edilmiş yönlendiricilerin, “ana enfeksiyonlar ve gerçekler arasında bir düğüm zinciri” oluşturmak amacıyla bir ağ ağına dahil edildiğini gösteriyor. komuta ve kontrol.”

Bir SOCKS tüneli kullanarak virüs bulaşmış yönlendiriciler arasındaki iletişimi aktarırken, zincirdeki her düğüm yalnızca kendisinden önceki ve sonraki düğümler hakkında bilgi içerdiğinden, ek bir anonimlik katmanı tanıtmak ve son sunucuyu gizlemektir.

Farklı bir şekilde ifade edilirse, yöntemler trafiğin kaynağını ve hedefini TOR’a benzer bir şekilde gizleyerek saldırının kapsamını tespit etmeyi ve bozmayı çok daha zor hale getirir.

Araştırmacılar, “Zincirdeki bir düğümün güvenliği ihlal edilirse veya ele geçirilirse, saldırgan, trafiği zincirdeki farklı bir düğüm üzerinden yönlendirerek C2 ile iletişimi sürdürebilir.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Bununla birlikte, Çin bağlantılı tehdit aktörleri, stratejik hedeflerine ulaşmak için güvenliği ihlal edilmiş yönlendiricilerden oluşan bir ağa ilk kez güvenmiyor.

2021’de Fransa Ulusal Siber Güvenlik Ajansı (ANSSI), virüs bulaşmış yönlendiricilerin birbirleriyle iletişim kurmasına izin vermek için Pakdoor (veya SoWat) olarak bilinen gelişmiş bir kötü amaçlı yazılımdan yararlanan ve APT31 (diğer adıyla Judgment Panda veya Violet Typhoon) tarafından yönetilen bir saldırı setini ayrıntılı olarak açıkladı diğer.

Araştırmacılar, “Bu keşif, Çinli tehdit aktörlerinin internete bakan ağ cihazlarını istismar etme ve bunların altında yatan yazılımları veya sabit yazılımları değiştirme yönündeki uzun süredir devam eden eğiliminin bir başka örneğidir” dedi.