Olarak bilinen şüpheli Pakistan bağlantılı tehdit aktörü Yan Kopya devam eden bir kimlik avı kampanyasının parçası olarak Hindistan askeri araştırma kuruluşuyla ilgili temalardan yararlanıldığı gözlemlendi.

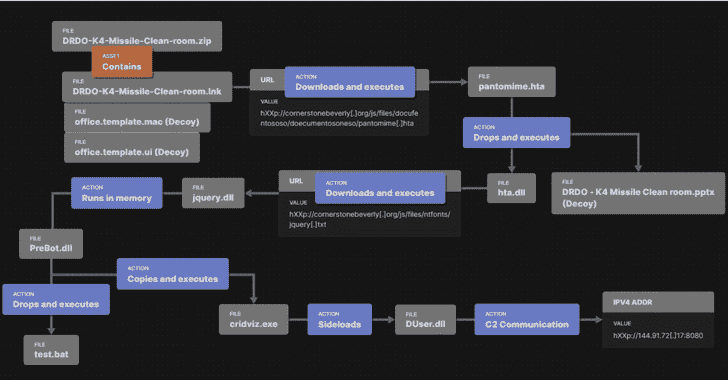

Bu, Hindistan Savunma Araştırma ve Geliştirme Teşkilatına ait bir ZIP arşiv cazibesinin kullanılmasını içerir (DRDO) Fortinet FortiGuard Labs, hassas bilgileri toplayabilen kötü amaçlı bir yük sağlamak için söz konusu yeni bir raporda.

Faaliyetleri en az 2019 yılına dayanan siber casusluk grubu, Pakistan hükümetinin çıkarlarıyla uyumlu kuruluşları hedef alıyor. Transparent Tribe adlı başka bir Pakistanlı bilgisayar korsanlığı ekibiyle örtüştüğüne inanılıyor.

SideCopy’nin kötü amaçlı yazılım dağıtımı için DRDO ile ilgili tuzakları kullanması daha önce Cyble ve Çinli siber güvenlik firması tarafından işaretlenmişti. QiAnXin Mart 2023’te ve yine Takım Cymru geçen ay.

İlginç bir şekilde, aynı saldırı zincirlerinin Action RAT’ı ve AllaKore RAT olarak bilinen açık kaynaklı bir uzaktan erişim truva atını yüklediği ve yürüttüğü gözlemlendi.

Fortinet tarafından belgelenen en son enfeksiyon sekansı da farklı değil ve uzak bir sunucuyla iletişim kurabilen ve ek yükler başlatabilen, belirtilmemiş bir RAT suşunun konuşlandırılmasına yol açıyor.

Gelişme, SideCopy’nin çok çeşitli kötü amaçlı yazılımları düşürmek için Hindistan hükümeti ve savunma güçleriyle ilgili sosyal mühendislik tuzaklarını kullanan hedef odaklı kimlik avı e-posta saldırıları gerçekleştirmeye devam ettiğinin bir göstergesidir.

|

| Kaynak: Takım Cymru |

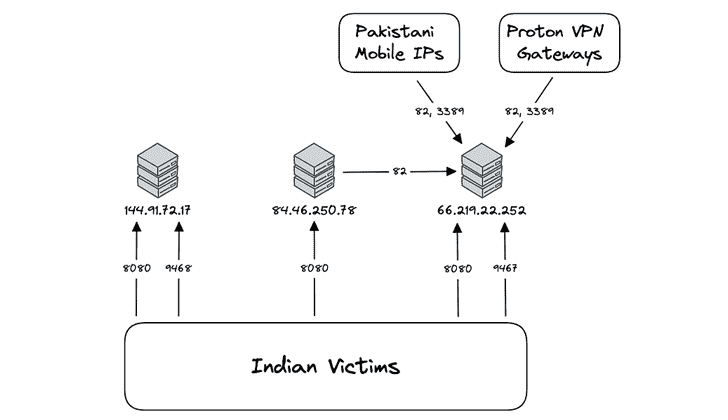

Team Cymru tarafından Action RAT komut ve kontrol (C2) altyapısının daha ayrıntılı analizi, C2 sunucusu IP adreslerinden birinden başka bir adrese giden bağlantıları belirledi. 66.219.22[.]252coğrafi olarak Pakistan’da bulunur.

Siber güvenlik şirketi ayrıca, Hindistan ISP’lerine atanan IP adreslerinden IP adresine gelen bağlantıları belirterek, “Pakistanlı mobil sağlayıcılara atanan 17 farklı IP’den ve dört Proton VPN düğümünden kaynaklanan iletişimleri” gözlemlediğini söyledi.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Toplamda, Hindistan’da 18 kadar farklı kurbanın Action RAT ile ilişkili C2 sunucularına bağlandığı ve yine Hindistan’da bulunan 236 benzersiz kurbanın AllaKore RAT ile ilişkili C2 sunucularına bağlandığı tespit edildi.

En son bulgular, SideCopy’nin Pakistan bağlantılarına güven veriyor ve kampanyanın Hintli kullanıcıları hedeflemede başarılı olduğunun altını çiziyor.

Team Cymru, “SideCopy’ye bağlı Action RAT altyapısı, internete Pakistan’dan erişen kullanıcılar tarafından yönetiliyor” dedi. “Kurban faaliyeti, bu kampanyanın kamuya açıklanmasından önce, bazı durumlarda birkaç ay önce gerçekleşti.”