Microsoft’un hafta sonu ifşa ettiğine göre, İran ulus-devlet grupları artık PaperCut baskı yönetimi yazılımındaki kritik bir kusurdan aktif olarak yararlanmak için finansal olarak motive olmuş aktörlere katıldı.

Teknoloji devinin tehdit istihbarat ekibi, hem Mango Sandstorm (Mercury) hem de Mint Sandstorm’un (Phosphorus) ilk erişimi sağlamak için operasyonlarında CVE-2023-27350’yi silahlandırdığını gözlemlediğini söyledi.

“Bu aktivite, Mint Sandstorm’un hızlı bir şekilde dahil etme yeteneğini sürdürdüğünü gösteriyor. [proof-of-concept] açıklardan yararlanarak operasyonlarına giriyor,” Microsoft söz konusu bir dizi tweet’te.

Öte yandan, Mango Sandstorm ile ilişkili CVE-2023-27350 istismar faaliyetinin, devlet destekli grubun “C2 altyapılarına bağlanmak için önceki izinsiz girişlerden gelen araçları kullanması” ile yelpazenin alt ucunda olduğu söyleniyor.

Mango Sandstorm’un İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) ve Mint Sandstorm’un İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı olduğunu belirtmekte fayda var.

Devam eden saldırı, Microsoft’un FIN11, TA505 ve Evil Corp gibi diğer bilgisayar korsanlığı gruplarıyla örtüşen bir siber suç çetesi olan Lace Tempest’in Cl0p ve LockBit fidye yazılımını dağıtmak için kusuru kötüye kullandığını doğrulamasından haftalar sonra gerçekleşti.

CVE-2023-27350 (CVSS puanı: 9.8), PaperCut MF ve NG kurulumlarında, kimliği doğrulanmamış bir saldırgan tarafından SİSTEM ayrıcalıklarıyla rastgele kod yürütmek için kullanılabilecek kritik bir kusurla ilgilidir.

PaperCut tarafından 8 Mart 2023’te bir yama kullanıma sunuldu. Sorunu keşfeden ve bildiren Trend Micro’nun Zero Day Initiative’in (ZDI) 10 Mayıs 2023’te bununla ilgili daha fazla teknik bilgi yayınlaması bekleniyor.

Dahası, siber güvenlik firması VulnCheck geçen hafta mevcut tespitleri atlatabilen ve rakiplerin kusurdan engellenmeden yararlanmasını sağlayan yeni bir saldırı hattı hakkında ayrıntılar yayınladı.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Daha fazla saldırganın savunmasız sunucuları ihlal etmek için PaperCut istismar çoğunluğuna katılmasıyla, kuruluşların gerekli güncellemeleri (sürüm 20.1.7, 21.2.11 ve 22.0.9 ve sonrası) uygulamak için hızlı hareket etmesi zorunludur.

Gelişme aynı zamanda İranlı tehdit aktörlerinin “rejimin hedefleriyle uyumlu jeopolitik değişimi beslemek” için saldırgan siber operasyonları çok yönlü etki operasyonlarıyla birleştiren yeni bir taktiğe giderek daha fazla bel bağladığını ortaya koyan bir Microsoft raporunun ardından geldi.

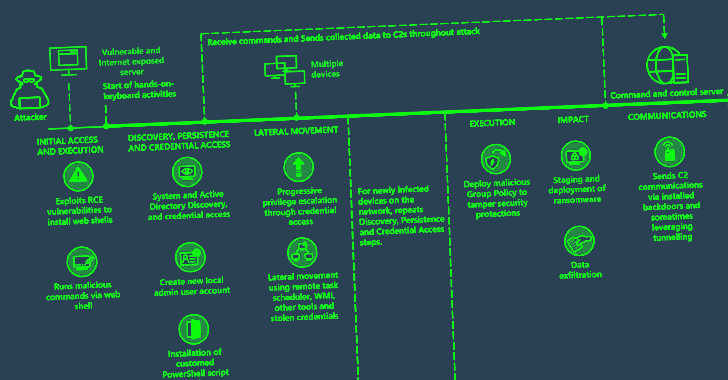

Değişim, yeni bildirilen güvenlik açıklarını benimseme, saldırıların kaynağını daha iyi gizlemek için komuta ve kontrol için güvenliği ihlal edilmiş web sitelerinin kullanımı ve maksimum etki için özel araçlardan ve ticaret araçlarından yararlanma konusunda artan bir tempoyla aynı zamana denk geliyor.