Birden çok tehdit aktörü, VMware ESXi sistemlerini hedef alabilen dokuz adede kadar farklı fidye yazılımı ailesi oluşturmak için Eylül 2021’de Babuk (namı diğer Babak veya Babyk) fidye yazılımı kodunun sızdırılmasından yararlandı.

SentinelOne güvenlik araştırmacısı Alex Delamotte, “Bu varyantlar, Babuk kaynak kodunun benimsenmesinde artan bir eğilim gösteren H2 2022 ve H1 2023 aracılığıyla ortaya çıktı.” söz konusu The Hacker News ile paylaşılan bir raporda.

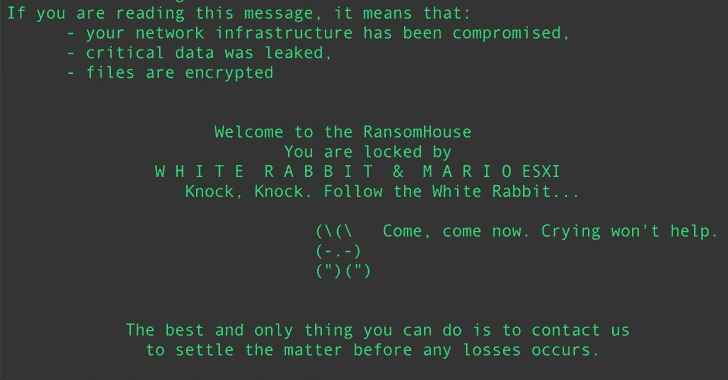

“Sızan kaynak kodu, aktörlerin çalışan bir program oluşturmak için uzmanlığa sahip olmadıklarında Linux sistemlerini hedeflemelerini sağlar.”

bir dizi siber suç grupları, hem büyük hem de küçük, gözlerini ESXi hipervizörlerine dikti. Dahası, en az üç farklı fidye yazılımı türü – CylanceRorschach (BabLock olarak da bilinir) ve yılın başından beri ortaya çıkan RTM Locker, sızdırılan Babuk kaynak koduna dayanmaktadır.

SentinelOne’ın son analizi, siber güvenlik şirketinin Conti ve REvil’e (namı diğer REvix) atfedilen Babuk ve ESXi dolapları arasındaki kaynak kodu çakışmalarını belirlemesiyle bu olgunun daha yaygın olduğunu gösteriyor.

Babuk’tan çeşitli özellikleri kendi kodlarına taşıyan diğer fidye yazılımı aileleri arasında LOCK4, DATAF, MarioPlay ve Babuk 2023 (aka XVGV) fidye yazılımı.

Bu göze çarpan eğilime rağmen SentinelOne, Babuk ile ALPHV, Black Basta, Hive ve LockBit’in ESXi dolapları arasında hiçbir paralellik gözlemlemediğini söyledi ve ESXiArgs ile Babuk arasında “küçük benzerlikler” bulduğunu ve bunun hatalı bir ilişkilendirmeye işaret ettiğini ekledi.

Delamotte, “Babuk’un ESXi soyunma kodunun popülaritesine bağlı olarak, aktörler grubun Go tabanlı NAS dolabına da dönebilir” dedi. “Golang, birçok oyuncu için niş bir seçim olmaya devam ediyor, ancak popülaritesini artırmaya devam ediyor.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Bu gelişme, eski Conti üyesi olduklarından şüphelenilen Royal fidye yazılımıyla ilişkili tehdit aktörlerinin, saldırı araç setlerini Linux ve ESXi ortamlarını vurabilen bir ELF varyantıyla genişletmesiyle geldi.

Palo Alto Networks Unit 42, “ELF varyantı, Windows varyantına oldukça benzer ve örnek herhangi bir şaşırtmaca içermiyor.” söz konusu bu hafta yayınlanan bir yazıda. “RSA genel anahtarı ve fidye notu dahil tüm diziler düz metin olarak saklanır.”

Kraliyet fidye yazılımı saldırıları, geri arama kimlik avı, BATLOADER enfeksiyonları veya güvenliği ihlal edilmiş kimlik bilgileri gibi çeşitli ilk erişim vektörleri aracılığıyla kolaylaştırılır ve bunlar daha sonra fidye yazılımı yürütmesinin habercisi olarak bir Cobalt Strike Beacon düşürmek için kötüye kullanılır.

Eylül 2022’de ortaya çıkmasından bu yana Royal fidye yazılımı, sızıntı sitelerinde 157 kuruluşu hedef alma sorumluluğunu üstlendi ve saldırıların çoğu ABD, Kanada ve Kanada’da üretim, perakende, yasal hizmetler, eğitim, inşaat ve sağlık hizmetlerini hedef aldı. Almanya.