Ukrayna Bilgisayar Acil Durum Müdahale Ekibine (CERT-UA) göre, SmokeLoader kötü amaçlı yazılımını çok dilli bir dosya biçiminde dağıtmak için fatura temalı yemlerle devam eden bir kimlik avı kampanyası kullanılıyor.

e-postalar, başına Ajansgüvenliği ihlal edilmiş hesaplar kullanılarak gönderilir ve gerçekte bir sahte belge ve bir JavaScript dosyası içeren çok dilli bir dosya olan bir ZIP arşiviyle birlikte gelir.

Ardından, JavaScript kodu, SmokeLoader kötü amaçlı yazılımının yürütülmesini sağlayan bir yürütülebilir dosyayı başlatmak için kullanılır. İlk olarak 2011 yılında tespit edilen SmokeLoader, bir yükleyici ana amacı, virüslü sistemlere daha gizli veya daha etkili bir kötü amaçlı yazılım indirmek veya yüklemek olan.

CERT-UA, etkinliği UAC-0006 olarak adlandırdığı bir tehdit aktörüne bağladı ve bunu kimlik bilgilerini çalmak ve yetkisiz fon transferleri yapmak amacıyla gerçekleştirilen mali amaçlı bir operasyon olarak nitelendirdi.

İlgili bir danışma belgesinde, Ukrayna’nın siber güvenlik otoritesi, UAC-0165 olarak bilinen bir grup tarafından kamu sektörü kuruluşlarına karşı düzenlenen yıkıcı saldırıların ayrıntılarını da ortaya çıkardı.

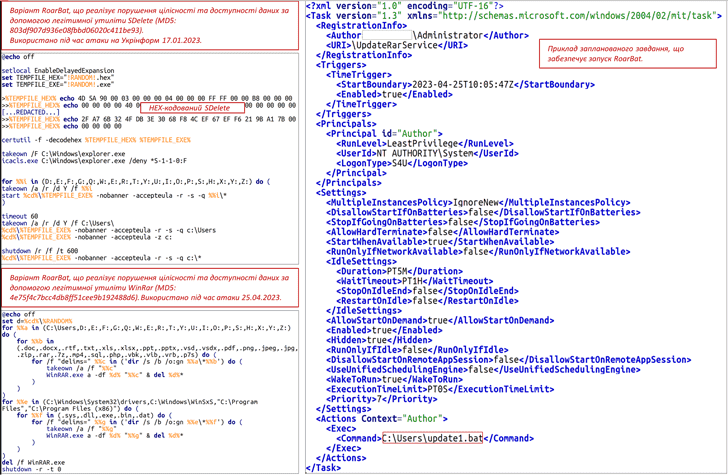

İsimsiz bir devlet kuruluşunu hedef alan saldırı, belirli bir uzantı listesine sahip dosyalar için yinelemeli arama gerçekleştiren ve meşru WinRAR yardımcı programını kullanarak bunları geri alınamaz bir şekilde silen, RoarBAT adlı yeni bir toplu komut dosyası tabanlı silecek kötü amaçlı yazılımın kullanılmasını gerektirdi.

Bu da, tanımlanmış dosyaların arşivlenmesiyle elde edildi. “-df” komut satırı seçeneği ve ardından oluşturulan arşivlerin temizlenmesi. Toplu komut dosyası, zamanlanmış bir görev aracılığıyla yürütüldü.

Eşzamanlı olarak, Linux sistemleri bir bash betiği kullanılarak ele geçirildi. dd yardımcı programı sıfır bayt ile dosyaların üzerine yazmak, güvenlik yazılımı tarafından algılanmayı etkili bir şekilde önlemek.

CERT-UA, “Uygun yazılım kullanımı ile gerçekleştirilen yıkıcı etki sonucu elektronik bilgisayarların (sunucu ekipmanları, otomatik kullanıcı iş yerleri, veri depolama sistemleri) çalışabilirliğinin bozulduğu tespit edilmiştir.” söz konusu.

“Saldırının ICS hedefine erişimin, güvenliği ihlal edilmiş kimlik doğrulama verileri kullanılarak bir VPN’ye bağlanılarak elde edildiği iddia ediliyor. Saldırının başarılı bir şekilde uygulanması, VPN’ye uzak bağlantılar yapılırken çok faktörlü kimlik doğrulamanın olmamasıyla kolaylaştırıldı.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Ajans ayrıca UAC-0165’i orta derecede bir güvenle, geçen yıl Rus-Ukrayna savaşının başlamasından bu yana silici saldırıları başlatma geçmişi olan kötü şöhretli Sandworm grubuna (diğer adıyla FROZENBARENTS, Seashell Blizzard veya Voodoo Bear) bağladı.

Sandworm ile olan bağlantı, Ocak 2023’te Ukrayna devlet haber ajansı Ukrinform’u vuran ve hasım topluluğa bağlı olan başka bir yıkıcı saldırı ile önemli örtüşmelerden kaynaklanıyor.

Uyarılar, CERT-UA’nın Rus devlet destekli grup APT28 tarafından sahte Pencere güncelleme bildirimleriyle ülkedeki devlet kurumlarını hedef alan kimlik avı saldırıları konusunda uyarmasından bir hafta sonra geldi.