Olarak bilinen Kuzey Koreli tehdit aktörü ScarCruft Temmuz 2022 gibi erken bir tarihte RokRAT kötü amaçlı yazılımı için bir dağıtım yolu olarak büyük boyutlu LNK dosyalarını denemeye başladı, aynı ay Microsoft, Office belgelerinde makroları varsayılan olarak engellemeye başladı.

“RokRAT yıllar içinde önemli ölçüde değişmedi, ancak dağıtım yöntemleri gelişti ve artık çok aşamalı bulaşma zincirlerini başlatan LNK dosyalarını içeren arşivleri kullanıyor.” söz konusu yeni bir teknik raporda.

“Bu, APT’lerin ve siber suçluların benzer şekilde güvenilmeyen kaynaklardan gelen makroların bloke edilmesinin üstesinden gelmeye çalıştıkları tehdit ortamındaki büyük bir eğilimin başka bir temsilidir.”

APT37, InkySquid, Nickel Foxcroft, Reaper, RedEyes ve Ricochet Chollima adlarıyla da bilinen ScarCruft, bir dizi özel araç sunmak için tasarlanmış hedef odaklı kimlik avı saldırılarının bir parçası olarak neredeyse yalnızca Güney Koreli bireyleri ve varlıkları hedefleyen bir tehdit grubudur. .

Düşman kolektif, Lazarus Group veya Kimsuky’den farklı olarak, gözetim altında Kuzey Kore Devlet Güvenlik Bakanlığı tarafından (MSSMandiant’a göre yerel karşı casusluk ve denizaşırı karşı istihbarat faaliyetleriyle görevli.

Grubun tercih ettiği birincil kötü amaçlı yazılım, RokRAT (namı diğer DOGCALL), o zamandan beri macOS (CloudMensis) ve Android (RambleOn) gibi diğer platformlara uyarlanmıştır, bu da arka kapının aktif olarak geliştirildiğini ve korunduğunu gösterir.

RokRAT ve varyantları, kimlik bilgisi hırsızlığı, veri hırsızlığı, ekran görüntüsü yakalama, sistem bilgisi toplama, komut ve kabuk kodu yürütme ve dosya ve dizin yönetimi gibi çok çeşitli etkinlikleri gerçekleştirmek için donatılmıştır.

Bazıları izlerini örtmek için MP3 dosyaları biçiminde saklanan toplanan bilgiler, komuta ve kontrolü gizlemek için Dropbox, Microsoft OneDrive, pCloud ve Yandex Cloud gibi bulut hizmetleri kullanılarak geri gönderilir (C2 ) meşru olarak iletişim.

Grup tarafından kullanılan diğer ısmarlama kötü amaçlı yazılımlar arasında Chinotto, BLUELIGHT, GOLDBACKDOOR, Dolphin ve son olarak M2RAT yer alır, ancak bunlarla sınırlı değildir. Ayrıca, ilişkilendirmeyi karıştırmak amacıyla saldırgandan ek yükler indirmek için komutlar alabilen bir indirici olan Amadey gibi emtia kötü amaçlı yazılımları kullandığı da bilinmektedir.

LNK dosyalarının bulaşma dizilerini etkinleştirmek için yem olarak kullanılması da geçen hafta AhnLab Güvenlik Acil Müdahale Merkezi (ASEC) tarafından RokRAT kötü amaçlı yazılımını dağıtan PowerShell komutlarını içeren dosyalarla vurgulandı.

İşleyiş tarzındaki değişiklik, ScarCruft’un değişen tehdit ekosistemine ayak uydurma çabalarına işaret etse de, kötü amaçlı yazılımı bırakmak için makro tabanlı kötü amaçlı Word belgelerinden yararlanmaya Nisan 2023’te devam etti ve daha önce benzer bir zinciri yansıtıyordu. bildirildi Ocak 2021’de Malwarebytes tarafından.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

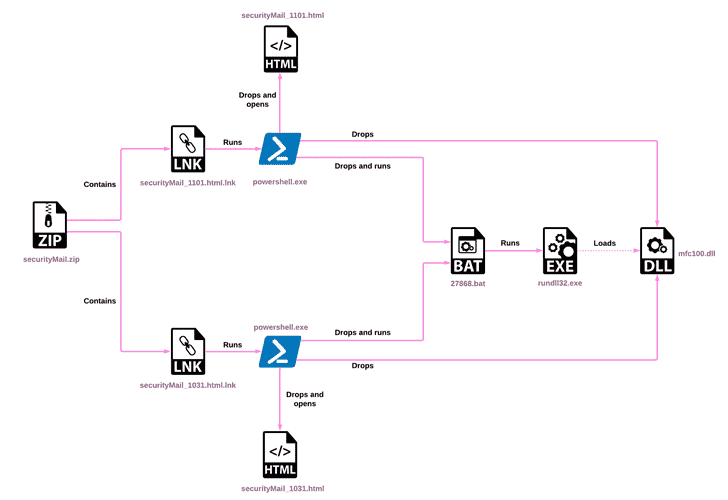

İsrailli siber güvenlik şirketine göre Kasım 2022’nin başında gözlemlenen başka bir saldırı dalgası, Amadey kötü amaçlı yazılımını dağıtmak için LNK dosyalarını içeren ZIP arşivlerini kullandı.

“[The LNK file] Yöntem, basit bir çift tıklamayla eşit derecede etkili bir bulaşma zincirini tetikleyebilir; bu, n günlük istismarlardan veya başlatmak için ek tıklamalar gerektiren Office makrolarından daha güvenilirdir.”

“APT37, platformlarda çok sayıda kampanya başlatarak ve kötü amaçlı yazılım dağıtım yöntemlerini önemli ölçüde iyileştirerek önemli bir tehdit oluşturmaya devam ediyor.”

Bulgular, Kaspersky’nin ScarCruft tarafından geliştirilen ve kod adı SidLevel olan, Ably bulut mesajlaşma hizmetini ilk kez bir C2 mekanizması olarak kullanan ve “kurbanlardan hassas bilgileri çalmak için kapsamlı yeteneklerle” gelen Go tabanlı yeni bir kötü amaçlı yazılımı ifşa etmesiyle geldi.

Rus siber güvenlik şirketi, “Grup, romancılar, akademik öğrenciler ve ayrıca Kuzey Kore’ye para gönderen iş adamları da dahil olmak üzere Kuzey Kore ile ilgili kişileri hedef almaya devam ediyor.” kayıt edilmiş Q1 2023 için APT Trendleri Raporunda.